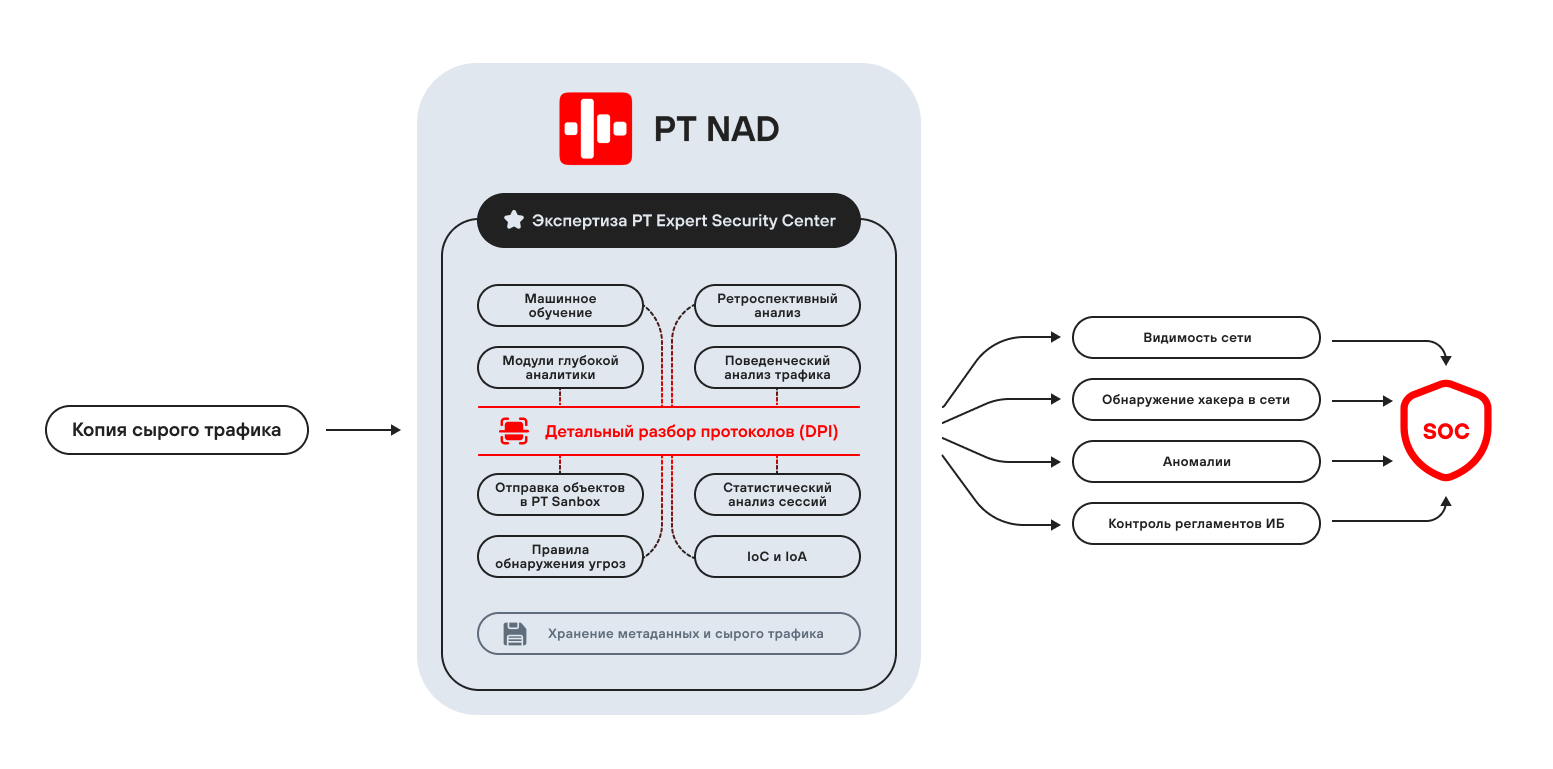

Специалисты по ИБ зачастую не располагают актуальными данными о сетевой инфраструктуре компании. Без этой информации сложно выявить слабые места в защите и вовремя принять необходимые меры.

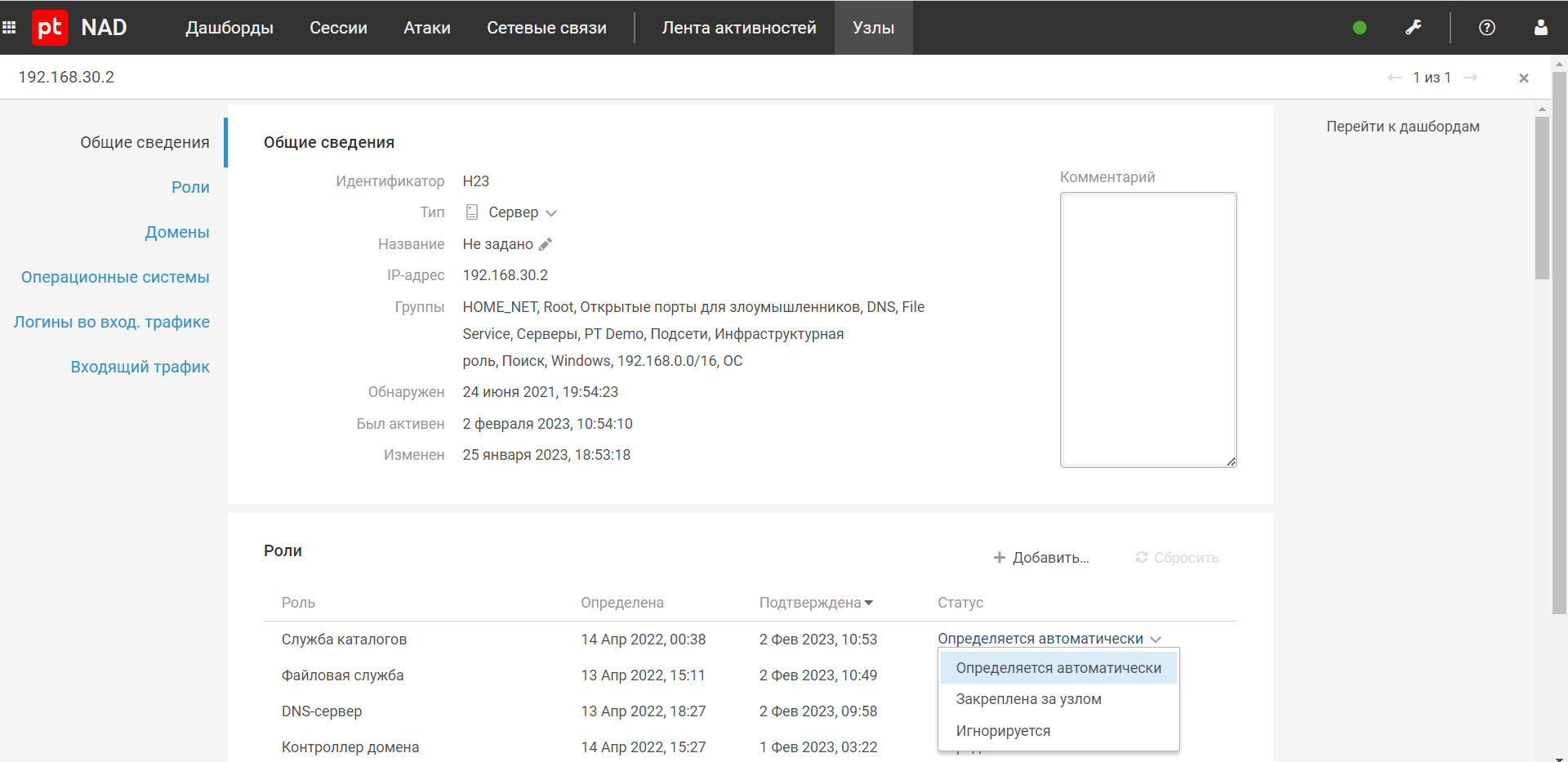

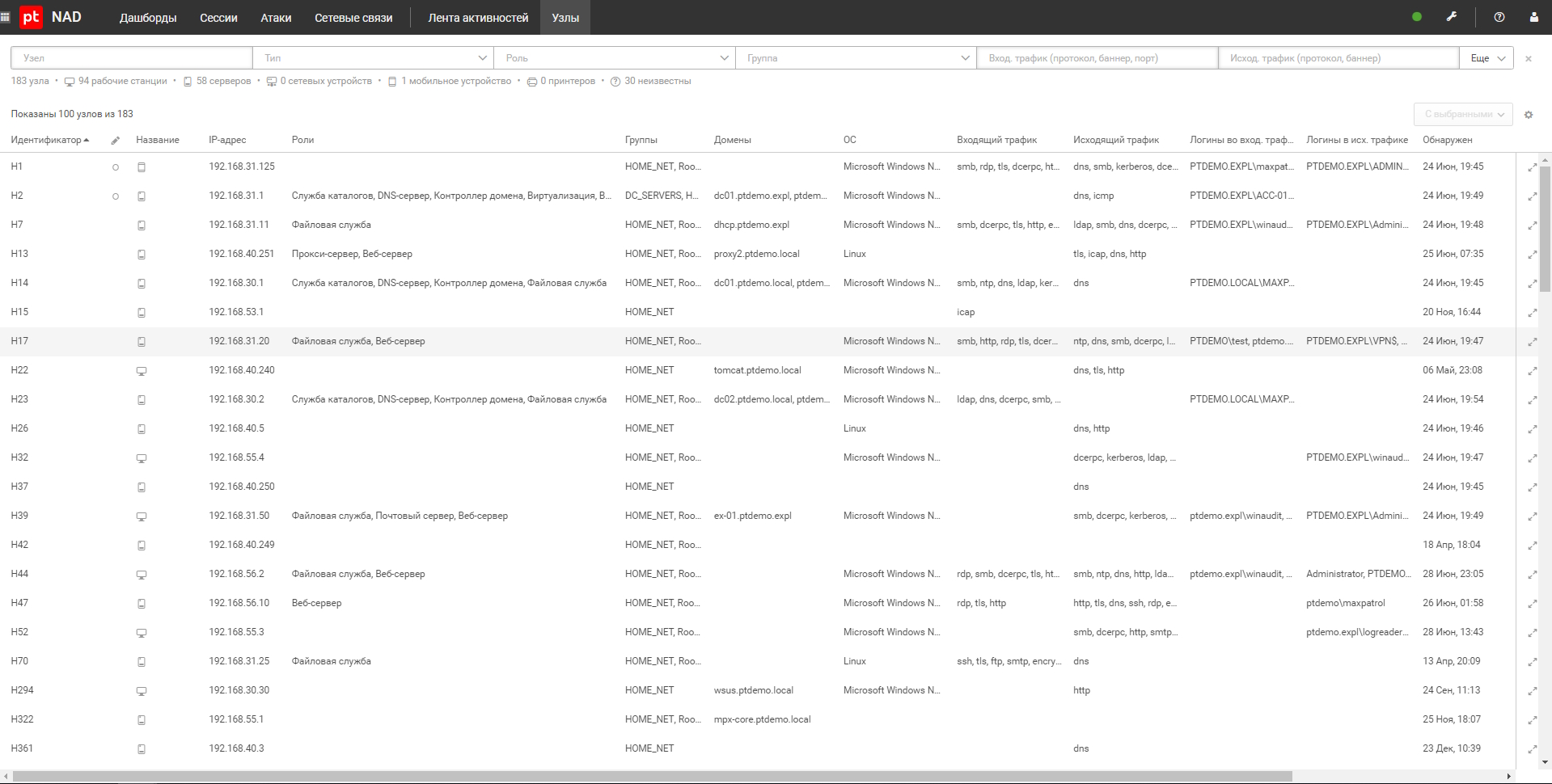

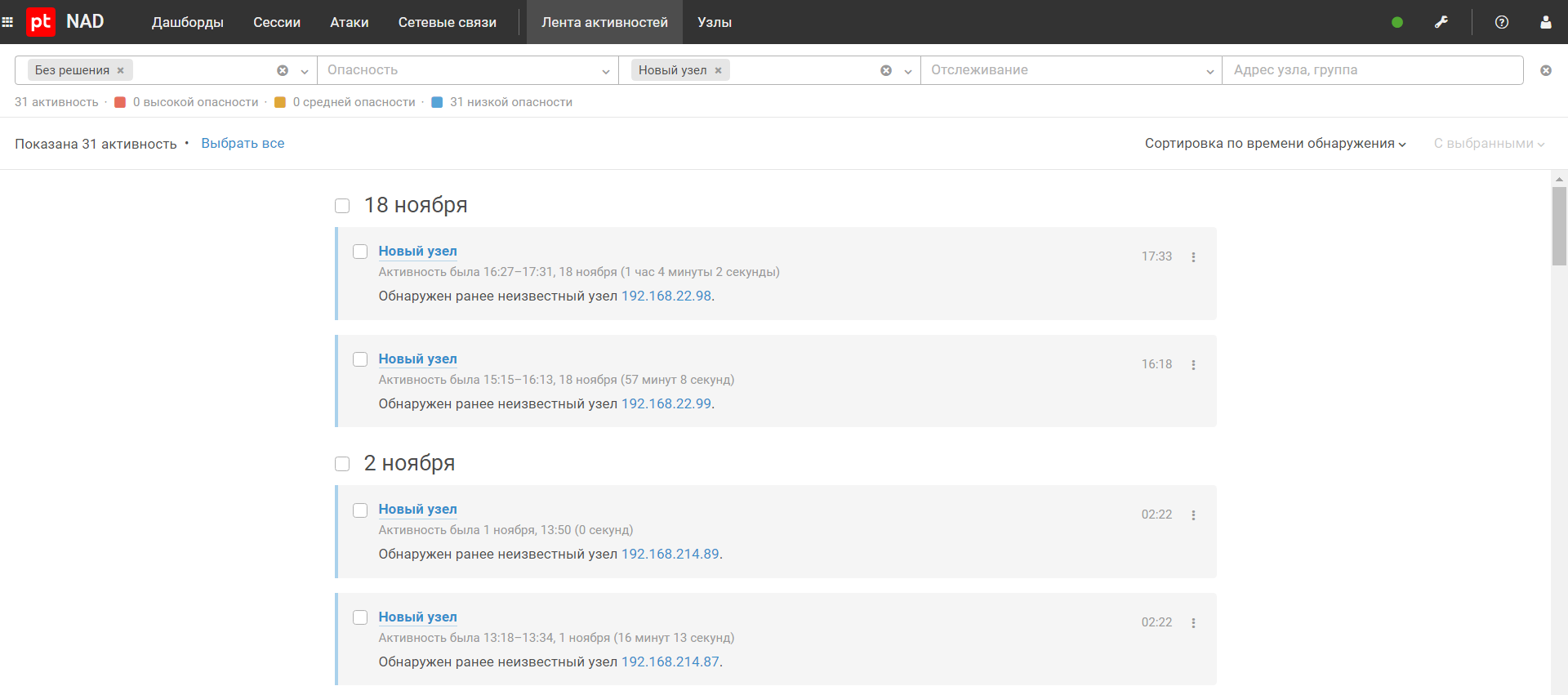

PT NAD разбирает и анализирует более 1200 параметров протоколов, строя сетевые модели узлов. Система определяет, когда был обнаружен, активен и изменен узел, автоматически выявляет доменные имена, логины, пароли, сетевые порты и протоколы. Эти данные позволяют в реальном времени инвентаризировать сетевые узлы и проактивно реагировать на появление неизвестных.

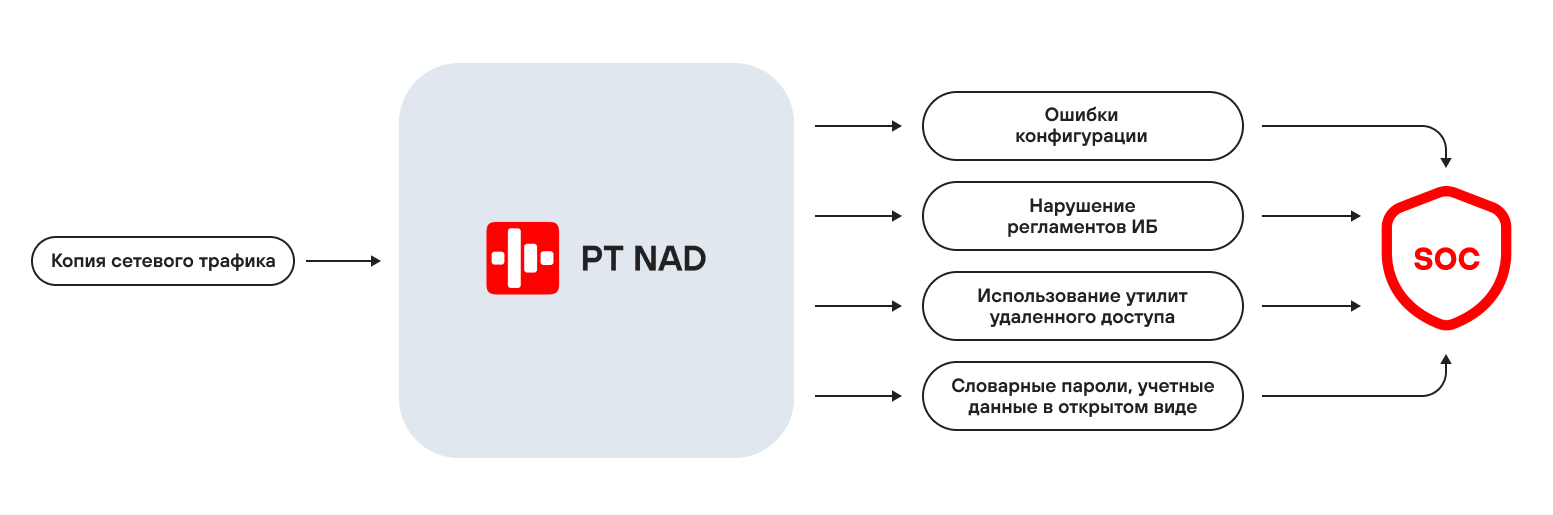

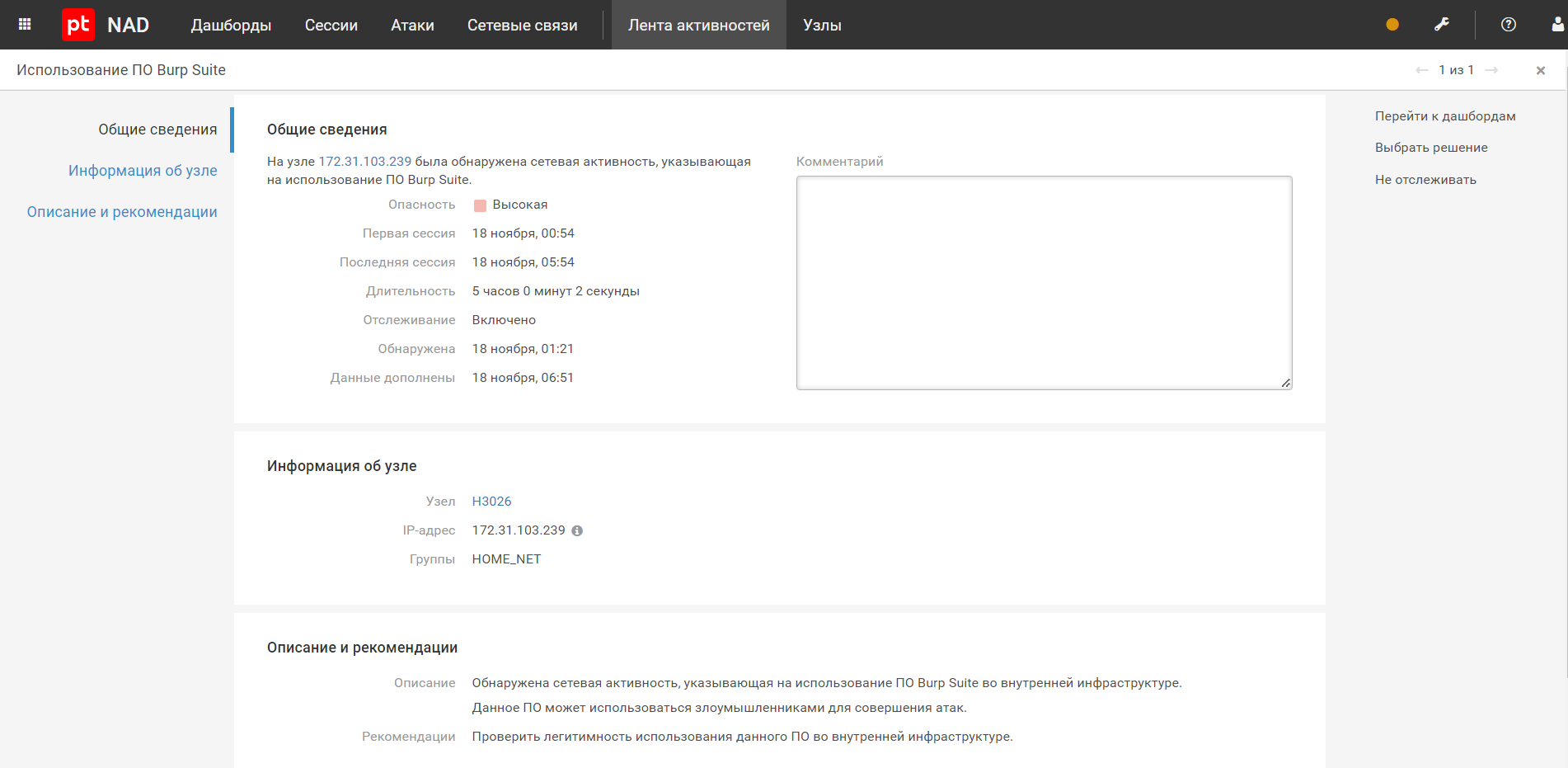

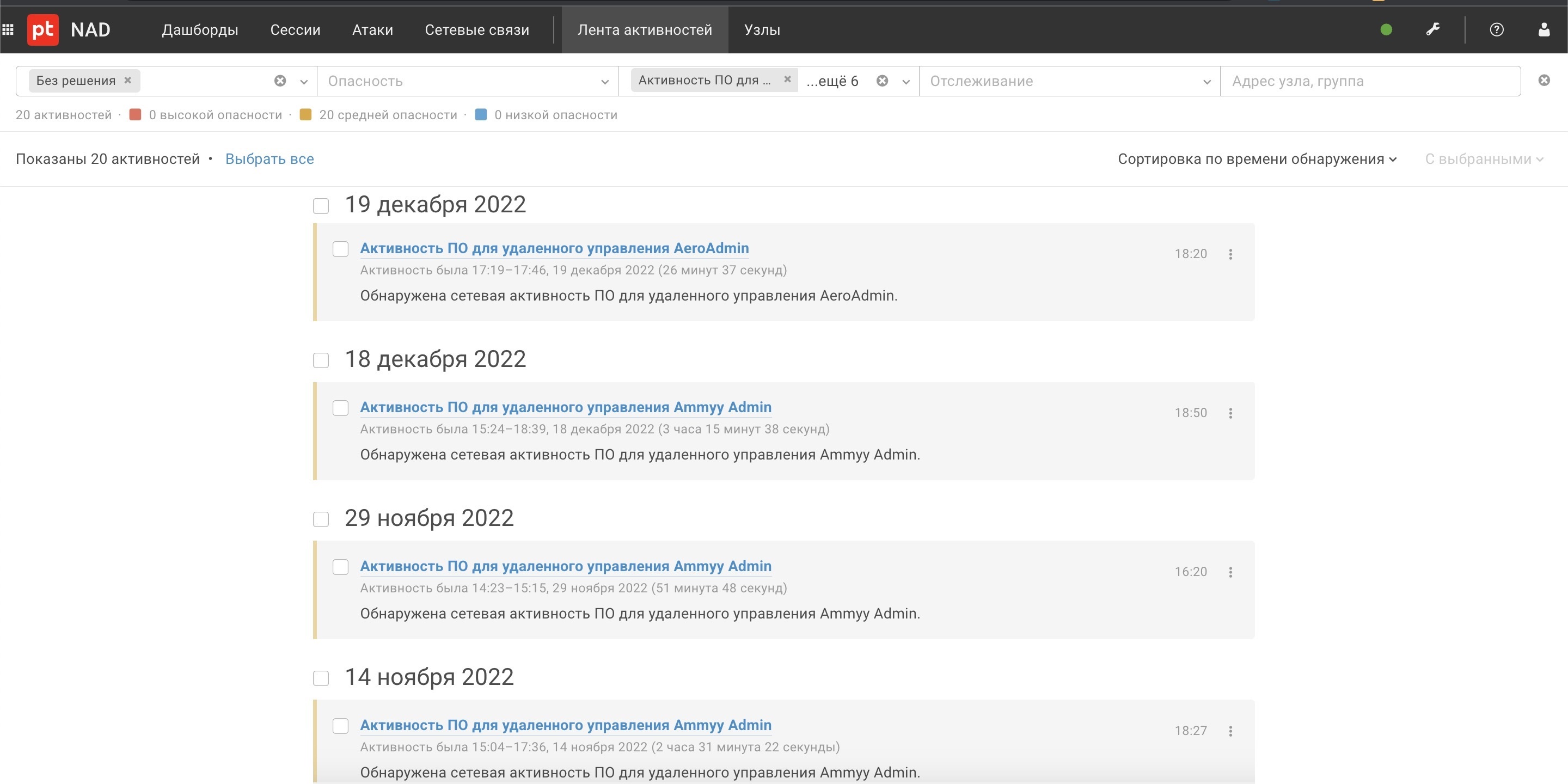

«Всего в „Ленте активностей“ за время работы PT NAD было зафиксировано 5700 потенциальных угроз, включая 90 высокого уровня опасности. При этом результаты мониторинга сети Генбанка не выявили успешных проникновений в сеть организации».