Белей Артём

Старший аналитик группы международной аналитики PT Cyber Analytics

Белей Артём

Старший аналитик группы международной аналитики PT Cyber Analytics

Масштабная цифровизация, охватывающая страны Юго-Восточной Азии, открывает новые возможности для экономического роста, но одновременно порождает и вызовы, связанные с нелегальной онлайн-активностью. Быстрое распространение интернет-технологий, мобильной связи и анонимных цифровых инструментов способствует развитию теневых платформ и теневой торговли.

В данном отчете представлен результат исследования ландшафта киберпреступности в дарквебе в Юго-Восточной Азии за второе полугодие 2024 года и первое полугодие 2025. Были рассмотрены Бруней, Вьетнам, Индонезия, Камбоджа, Лаос, Малайзия, Мьянма, Сингапур, Таиланд и Филиппины.

Задачи исследования:

Исследование содержит в данные об актуальных киберугрозах за 2024–2025 год, основанные на внутренней экспертизе компании Positive Technologies, отчетах ведущих вендоров по кибербезопасности, данных из дарквеба с наиболее популярных в киберпреступной среде форумов и на информации из авторитетных открытых источников, а также Telegram-каналов киберпреступных групп и хактивистов.

Для этого исследования было проанализировано более 300 Telegram-каналов и форумов в дарквебе. Анализируемые сообщения были посвящены странам Юго-Восточной Азии. Исследование отражает период с 1 сентября 2024 года по 1 мая 2025 года.

В ходе исследования был проведен анализ постов на форумах и каналах, связанных со следующими темами:

Исследование выполнено с целью обратить внимание компаний, государственных организаций, а также частных лиц, интересующихся современным состоянием информационной безопасности в области высокотехнологичных киберпреступлений, на текущее состояние ландшафта киберугроз в дарквебе в ЮВА. Термины, которые мы использовали в исследовании, приведены в глоссарии на сайте Positive Technologies.

Наша база инцидентов регулярно обновляется. Следует отметить, что информация о некоторых инцидентах может поступать в сеть значительно позже фактического времени кибератаки. Таким образом, данные, представленные в этом исследовании, актуальны на момент его публикации.

Юго-Восточная Азия в последние годы сталкивается с бурным ростом киберпреступной активности. Согласно актуальным исследованиям, количество кибератак в регионе в 2024 году удвоилось по сравнению с 2023 годом.

Рост киберпреступной активности в Юго-Восточной Азии обусловлен комплексом причин системного характера:

Статистика показывает, что более ⅕ всех кибератак в 2024 году были связаны с Азиатским регионом. К наиболее пострадавшим от кибератак странам относятся Индонезия и Малайзия наряду с Вьетнамом, Таиландом, Филиппинами и Сингапуром. Именно Индонезия и Малайзия часто фигурируют в сводках как лидеры по числу инцидентов, информация о которых публикуется на теневых ресурсах (на форумах дарквеба и каналах для обмена украденными данными). Высокие показатели по этим странам подтверждают как проблемы в области информационной безопасности в данных странах, так и определенный интерес к ним со стороны киберпреступников.

Главными факторами роста киберугроз в ЮВА можно назвать стремительную цифровизацию экономики, рост числа интернет-пользователей и онлайн-сервисов, а также геополитическую напряженность между некоторыми странами и участие их в экономических и политических альянсах. Быстрый переход бизнеса и госуслуг в онлайн без надлежащего уровня кибербезопасности привел к тому, что из всего количества известных инцидентов за последние два года 67% пришлись на 2024 год. Изменения привели к тому, что регион стал привлекательной целью для финансово мотивированных киберпреступников.

Однако стремительное развитие региона не остается незамеченным в соседних государствах, которые также имеют экономические интересы в регионе. Исходя из этого, отмечается всплеск активности APT-группировок — рост на 58% с 2023 по 2024 год, особенно влияет на это кибершпионаж и саботаж на фоне региональных конфликтов. При этом в атаках на страны ЮВА задействованы совершенно разные виды киберпреступных групп: от групп, специализирующихся на похищении криптоактивов, до активных APT-группировок, ведущих кибершпионаж.

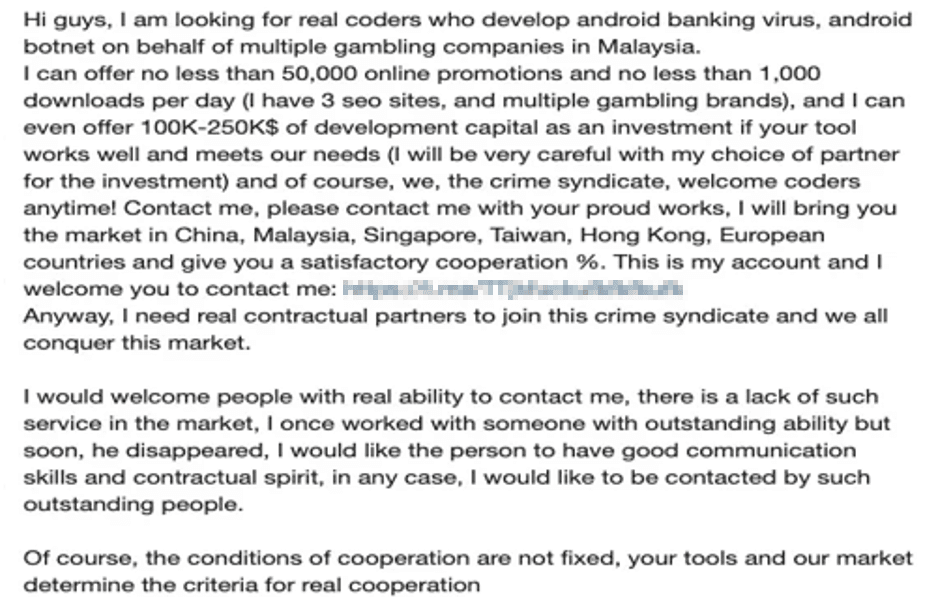

Проявляют активность и местные хактивисты, которые сосредоточены на политических или идеологических целях (например, R00TK1T или группы ETHERSEC TEAM CYBER и RipperSec). Хактивисты осуществляли DDoS-атаки, дефейс правительственных сайтов и сливы данных, нацеленные как на внутренние ведомства, так и на зарубежные организации, связанные с геополитическими оппонентами. Например, на скриншоте из Telegram-канала группировки R00TK1T представлено сообщение с угрозами проведения кибератак в отношении граждан Малайзии и самого государства.

Еще одной особенностью регионального ландшафта является то, что основными жертвами атак становятся финансовые организации и государственные структуры. По данным Positive Technologies, 92% киберпреступлений в ЮВА нацелены на компании (8% — на частных лиц). Основные секторы, которые подвержены кибератакам в регионе, — это промышленное производство (20% атак), государственный сектор (19%) и финансовые организации (13%). При этом показатели по странам в отдельности значительно отличаются друг от друга. В Индонезии наибольший удар пришелся по финансовому сектору и онлайн-ритейлу, а в Малайзии — по банковскому сектору. Кроме того, органы государственной власти ЮВА часто фигурируют среди жертв: по совокупным данным дарквеб-форумов, в 2024 году государственные органы чаще всех других отраслей упоминались в публикациях, связанных с регионом (12,4%). Однако за последние полгода ситуация стала немного меняться: финансы (18,5%), образование (14,7%) и госструктуры (13,1%) лидируют по количеству различных объявлений на теневых форумах.

В двух случаях из трех итогом кибератак становится кража конфиденциальных данных. Согласно статистике, среди похищаемой информации часто можно встретить персональные данные (34% объявлений на теневых форумах) и коммерческую информацию (26%).

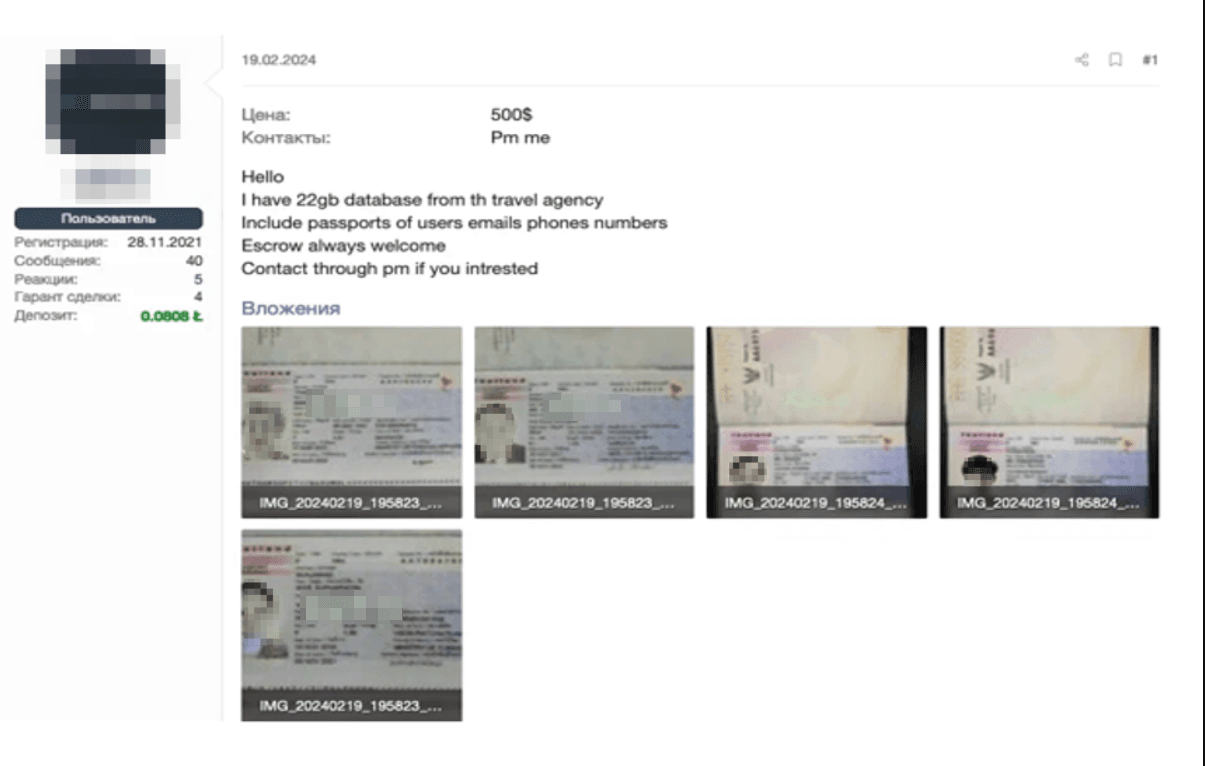

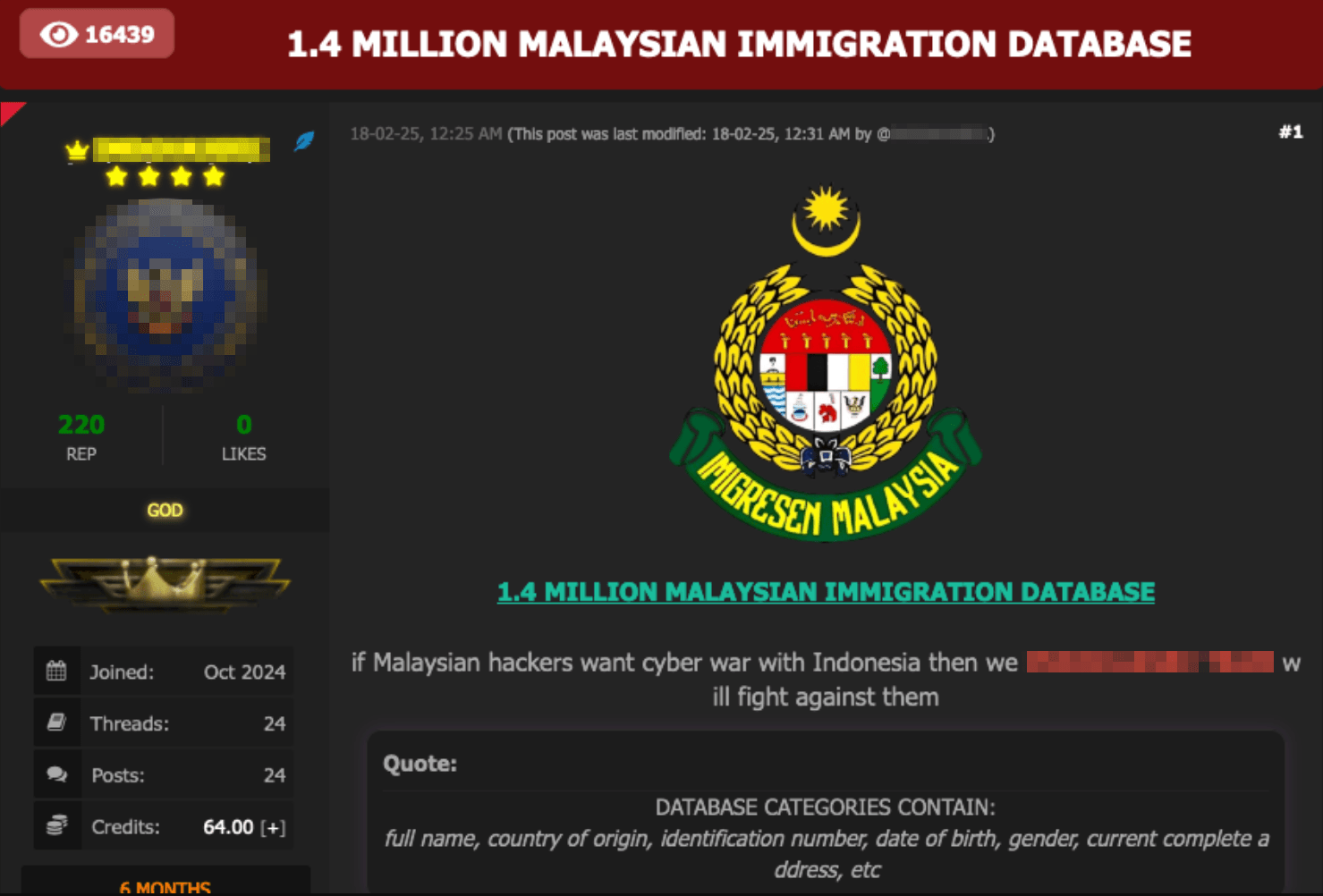

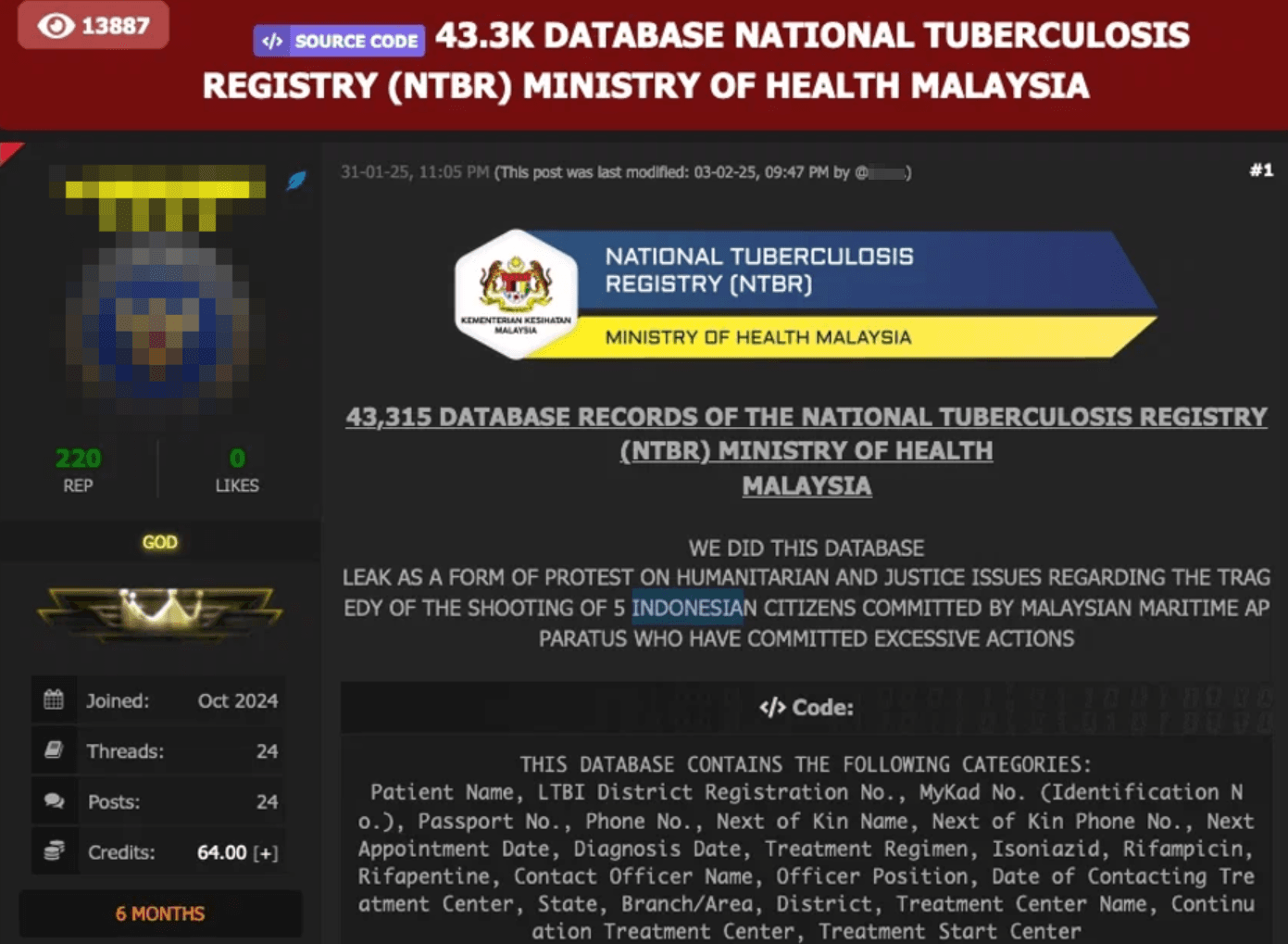

Данный факт указывает на один из ключевых видов мотивации атакующих — получение финансовой выгоды от продажи персональных данных, мошенничества или шантажа. Интерес к персональным данным иллюстрирует пример на скриншоте ниже, где мы можем увидеть небольшие объявления о продаже информации о пользователях и их персональных данных. При этом иногда, в зависимости от типа организации, такие объявления могут содержать в себе не только текстовую информацию, но и скриншоты, фото или сканы документов, как в случае с продаваемыми данными из атакованного таиландского туристического агентства (см. Рис. 7). Стоит отметить, что подобные объявления не всегда связаны именно с продажей. Иногда хактивисты и другие хакеры бесплатно распространяют такие базы, предоставляя их в пользование заинтересованным злоумышленникам.

Современные киберпреступные рынки в дарквебе представляют собой сложную, динамично развивающуюся экосистему, охватывающую широкий спектр нелегальных услуг и товаров — от продажи доступа к корпоративным сетям до фишинговых инструментов и эксплойтов. Эти платформы функционируют по принципу маркетплейсов, часто с высокой степенью организации, развитой системой рейтингов, гарантами сделок и даже техподдержкой.

В условиях растущей цифровизации бизнеса спрос на нелегальные цифровые активы стабильно высок. Особенно это касается RDP-доступов, учетных записей VPN и доступов с правами администратора, которые могут использоваться в атаках. Анализ цен, географии и специализации продавцов показывает, что теневой рынок и киберпреступные группы адаптируются к текущим трендам киберугроз быстрее, чем многие защитные механизмы. Если на самом рынке прослеживается косвенное влияние этих процессов, то в области деятельности APT-группировок это выражено куда более ясно. Примером могут служить недавние атаки. Компании не успевали адаптировать защиту к обновленному арсеналу злоумышленников, а многоуровневые целевые атаки парализовали работу некоторых отделов ИБ.

Понимание структуры и особенностей сегментов киберпреступного рынка имеет ключевое значение для выработки эффективных стратегий кибербезопасности, прогнозирования угроз и выявления уязвимых точек в инфраструктуре организаций.

В Юго-Восточной Азии наибольшая активность на теневых площадках наблюдается в следующих сегментах:

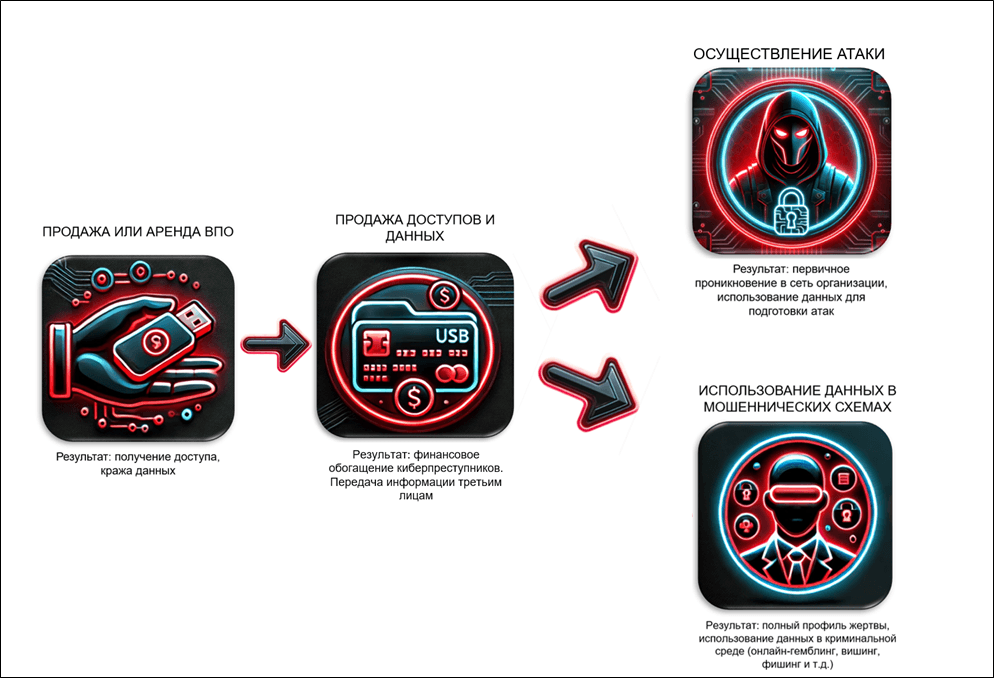

Анализ этих сегментов показал, что они тесно связаны друг с другом и обуславливают наличие экосистемы преступного мира на теневых форумах и вне дарквеба.

Каждый из сегментов имеет прямой или косвенный результат, который обеспечивает следующую ступень киберпреступной цепочки незаконного получения, продажи и использования конфиденциальной информации.

Ниже проведен анализ каждого сегмента, с указанием частоты и объемов инцидентов, примерных цен и основных площадок, а также с описанием профиля действующих лиц и актуальных угроз.

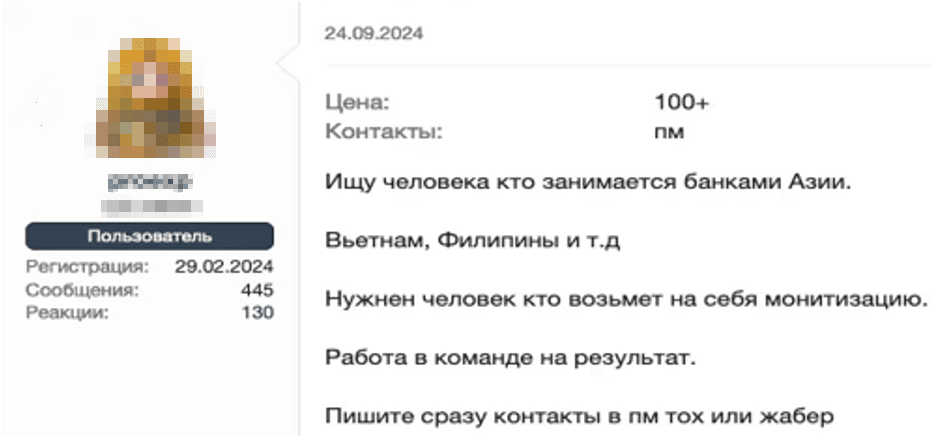

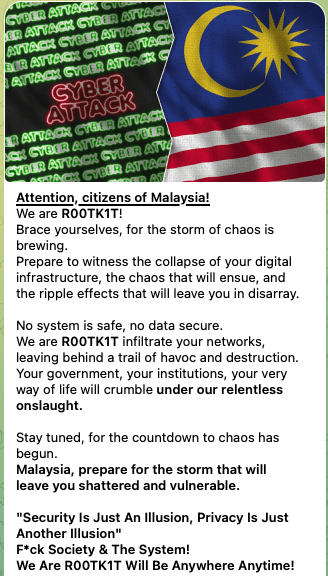

Продажа и распространение ВПО в дарквебе носит глобальный характер: злоумышленники из ЮВА, как правило, используют те же форумы и маркетплейсы, что и их коллеги по всему миру. В регионе не отмечено громких случаев разработки уникального местного ВПО для продажи. Крупные APT-группировки, активные в ЮВА, могут разрабатывать собственные инструменты для совершения атак, но они не выставляются на продажу на форумах. Вместо этого киберпреступники, не относящиеся к подобным группам, активно применяют массово доступные инструменты. Наиболее распространены инфостилеры и банковские трояны, направленные на кражу учетных данных и финансовой информации.

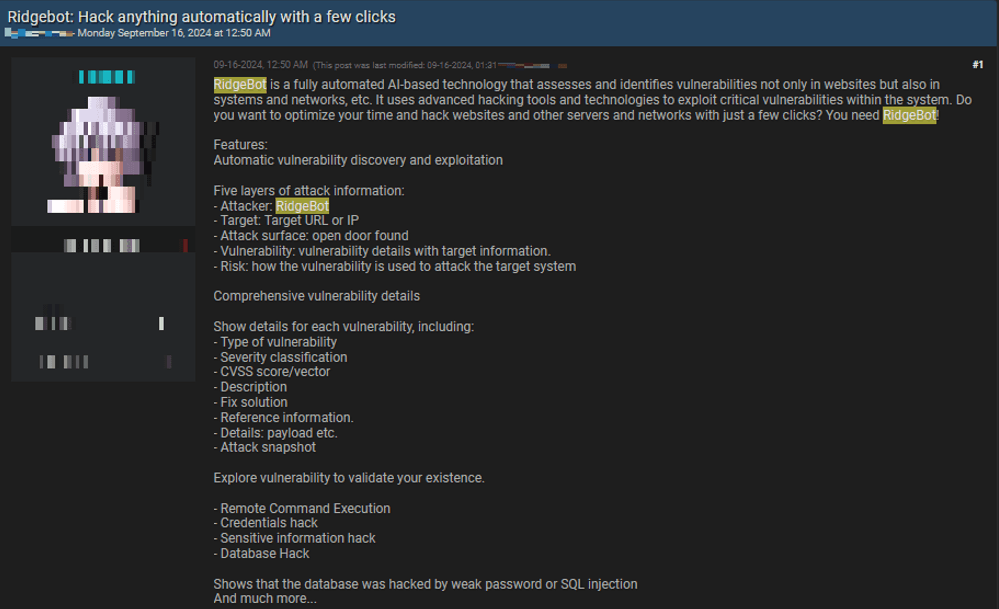

На форумах можно встретить объявления о продаже отдельных вредоносных программ, например исходников ВПО, различных версий программ-вымогателей, эксплойт-наборов. На рисунке ниже можно увидеть объявление о продаже ВПО RidgeBot с полным описанием его функций. Тем не менее большая часть данной части темного рынка носит сервисный характер (MaaS). Встречаются услуги по установке ВПО в инфраструктуру жертвы, аренда ботнетов и т. п. По данным Positive Technologies, доля сообщений, которые касаются именно ВПО, на подпольных форумах ЮВА невелика: куда чаще встречаются посты об украденных данных или о продаже доступов, которые сами по себе часто получены вследствие применения ВПО в инфраструктуре жертв.

Ниже представлено процентное соотношение упоминаний наиболее популярных образцов ВПО среди всех объявлений (см. Рис. 10). RedLine, META и Raccoon являются наиболее часто используемыми инфостилерами в регионе.

1. RedLine

Тип: Инфостилер

2. META Stealer

Тип: Инфостилер

3. Raccoon Stealer

Тип: Инфостилер

4. XClient Stealer

Тип: Инфостилер

5. NodeStealer

Тип: Инфостилер

Актуальные угрозы в данном сегменте теневого рынка для ЮВА включают в себя массовое использование инфостилеров и RAT (кражи учетных данных сотрудников компаний, последующая компрометация корпоративных ресурсов), а также использование массового ВПО без привлечения локальной разработки. В данном регионе вредоносные программы в основном выступают как средство, а результаты его применения — данные и доступы — уже продают на форумах. География распространения вредоносных кампаний в ЮВА разнообразна: наряду с глобальными киберпреступными сообществами, действующими транснационально, существуют локальные группировки, нацеленные на своих соседей. Такие случаи часто квалифицируются как APT-атаки, но они также связаны с дарквеб-экосистемой. Например, похищенные криптоактивы «отмываются» через миксеры: злоумышленники скрывают следы незаконных транзакций криптовалюты при помощи сервисов, которые смешивают такие транзакции с транзакциями других пользователей, а скомпрометированные учетные записи и доступы продаются на теневых рынках, причем существуют крупные брокеры первоначального доступа, которые продают такие лоты по всему миру. Например, один из брокеров предлагает широкий выбор стран, с акцентом на Филиппины.

В целом сегмент ВПО в дарквеб-ландшафте ЮВА служит фундаментом для остальных типов криминального бизнеса. Успешное применение злоумышленниками инфостилеров и RAT напрямую способствует утечкам данных и продаже доступов, поэтому далее мы подробно рассмотрим эти два взаимосвязанных сегмента.

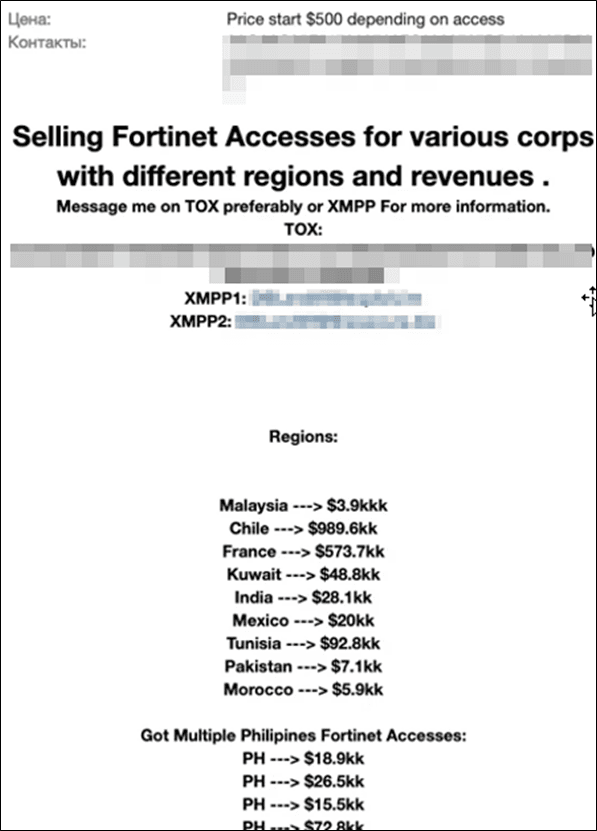

Еще одним крупным сегментом теневых форумов в ЮВА является рынок доступов и связанные с ним услуги киберпреступников. В 2024 году около 14% выставленных на продажу доступов к корпоративным сетям по всему миру относились к Азиатско-Тихоокеанскому региону. К таким объявлениям относятся продажа доступа к скомпрометированным аккаунтам и системам, предложения взломать конкретную цель за вознаграждение, аренда ботнетов для DDoS-атак, услуги по распространению фишинга и пр. В последние годы именно брокеры первоначального доступа (IAB) играют заметную роль в экосистеме киберпреступности. Они взламывают организации или используют утечки учетных данных, после чего продают доступ (учетные записи, доступы к VPN и RDP-серверам, веб-шеллы) другим злоумышленникам на форумах.

Покупатели — чаще всего финансово мотивированные группировки или операторы программ-вымогателей, которые хотят проникнуть в сеть жертвы. Согласно исследованиям, в 2024 году на теневых рынках активно действовали по крайней мере 96 брокеров доступа, предлагающих данные для входа в скомпрометированные организации по всему миру. Можно выделить также локальные форумы, где местные хакеры предлагают услуги взлома почты, аккаунтов социальных сетей, атак на конкурентов и т. п. Эти услуги зачастую оплачиваются в местной валюте. Однако для крупной киберпреступности такие площадки вторичны: основные сделки проходят на международных ресурсах с оплатой в криптовалюте.

На форумах среди объявлений о продаже можно встретить практически любые виды доступов из ЮВА:

Значительная часть продаваемых доступов к инфраструктуре принадлежит компаниям из Индонезии, Малайзии, Вьетнама и Таиланда.

Явным лидером в рассматриваемом периоде является RDP, что интересно, так как если брать аналогичный период времени ранее, безусловным лидером являлся VPN. Также интересно, что в тройку лидеров почти вошли и аккаунты доменной электронной почты во Вьетнаме, что подтверждает гипотезу о том, что злоумышленники проявляют особый интерес к мультиаккаунтам, на которых завязано множество сервисов.

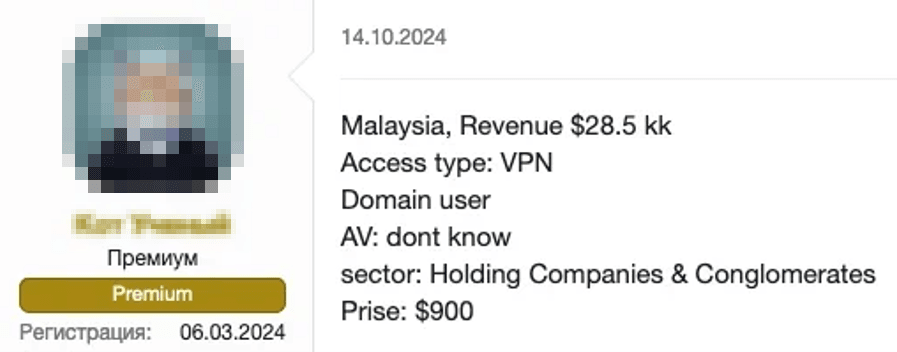

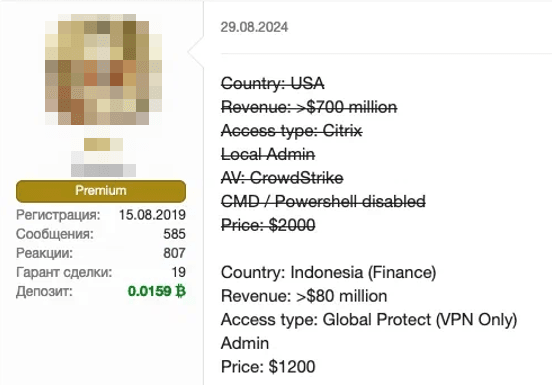

Основная торговля доступами происходит на специализированных англоязычных форумах (многие из которых закрыты для новых пользователей) или в приватных чат-группах. Брокеры публикуют лоты вроде: «VPN access to Company X (Malaysia), domain admin, price $2000» («VPN-доступ к компании Х (Малайзия), доменный администратор, цена 2000 долл.»). На рисунке ниже можно увидеть подобное объявление о продаже VPN-доступа доменного пользователя к неизвестной небольшой малайзийской компании.

В другом объявлении на этом форуме фигурирует уже индонезийская финансовая организация с доходом более 80 млн долл. в год. Злоумышленник предлагает доступ с правами администратора через клиент Global Protect, в данном объявлении бросается в глаза отношение стоимости доступа к выручке компании, на которую чаще всего ориентируются при попытках шантажа. Стоимость атаки в данном случае будет куда ниже потенциальной выгоды для злоумышленника.

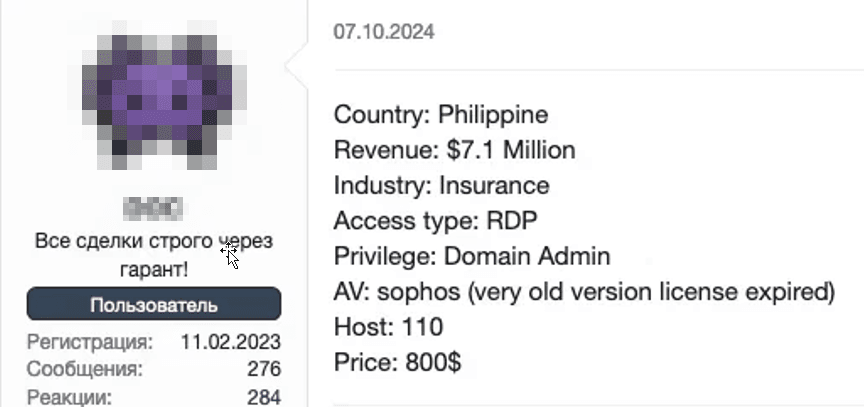

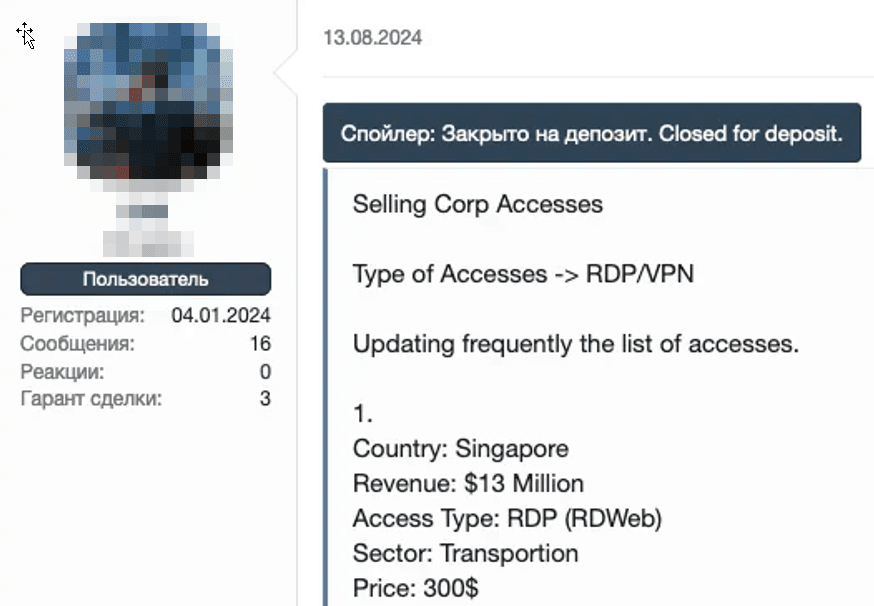

Если говорить о лидерах по типу доступа, а именно об RDP и VPN, то стоит отметить, что такие доступы продаются для любого сектора и за совершенно разные суммы, при этом зачастую злоумышленники дают дополнительную информацию о том, что еще есть в скомпрометированной системе, а иногда и предоставляют несколько доступов сразу. На примере ниже мы можем увидеть объявление о продаже RDP-доступа в корпоративную сеть филиппинской страховой компании. Что интересно, в объявлении указано, что в системе установлен старый антивирус с истекшей лицензией; это свидетельствует, что некоторые компании в регионе не уделяют должного внимания обновлению ПО и систем защиты (см. Рис. 15). На другой иллюстрации можно видеть объявление о продаже RDP- и VPN-доступа в сеть транспортной компании из Сингапура (см. Рис. 16).

Примечательно, что дарквеб-форумы используются не только локальными хакерами и хактивистами, но и различными APT-группировками, для которых покупка доступов наиболее интересна. Обычно связь между локальными киберпреступниками и известными группировками довольно простая. Первые получают доступ — и продают его заинтересованному лицу. В проанализированных нами объявлениях часто встречались упоминания таких групп, как APT32, Lazarus, APT41, DarkHydrus и Kimsuky, которые как раз являются активными акторами в ЮВА.

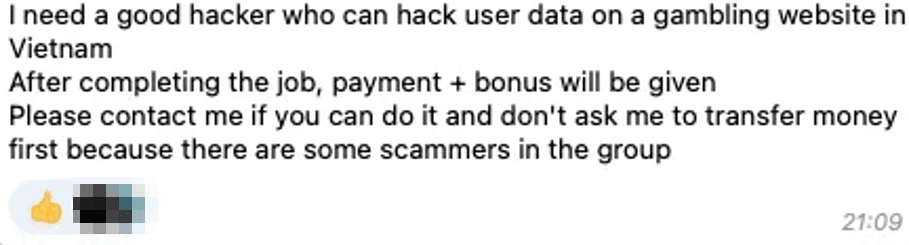

Отдельно еще стоит упомянуть наем хакеров для таргетированных взломов. На локальных интернет-форумах Малайзии и Индонезии часто встречаются объявления «взломаю учетную запись, цену обсудим», но более серьезные заказы (например, промышленный шпионаж против конкурента) обычно осуществляются через закрытые каналы или через посредников. Тем не менее сам факт существования рынка услуг по взлому говорит о формировании киберпреступных сервисных команд в регионе. Часто это бывшие сотрудники индустрии ИБ, решившие заработать нелегально. Их активность сложнее отслеживать за счет их специфичных знаний и навыков, но плоды труда видны — будь то появление редких данных в дарквебе или точечные атаки без последующей огласки (когда атака была заказной и полученная информация не публиковалась).

В 2025 году ожидается дальнейший рост количества проданных доступов: уже в первом квартале зафиксированы десятки случаев. Для Индонезии, Филиппин и Малайзии, как лидеров по инцидентам, это означает, что все больше данных местных компаний могут оказаться «товаром» на форумах теневого рынка, а спрос на этом рынке только растет.

Самый масштабный сектор киберпреступного рынка в регионе представлен торговлей конфиденциальными данными. Среди всех объявлений, которые были исследованы за данный период, 56% касались покупки, продажи или бесплатной раздачи различных баз данных, персональных данных или другой информации. В дарквебе активно продаются и обмениваются персональные данные граждан, клиентские базы компаний, учетные записи и пароли, а также внутренние документы и корпоративная переписка. В Юго-Восточной Азии, где проживает около 680 миллионов человек и ведутся обширные базы данных госслужб, каждый крупный инцидент утечки означает миллионы записей, попадающих на черный рынок.

Цена украденных данных на черном рынке зависит от объемов и ценности информации. За небольшие объемы информации могут запрашивать десятки тысяч долларов. Конечно, подобные лоты находят покупателя не сразу, нередко данные сначала частично распространяются бесплатно (в качестве доказательства, что данные действительно есть у продавца), а потом продаются эксклюзивно заинтересованным сторонам. Для сравнения, базы платежных карт из региона на специализированных carding-площадках обычно оцениваются поштучно — несколько долларов за карту, в зависимости от баланса и страны. Персональные данные (например, верифицированные копии удостоверений личностей, паспортов) могут стоить 10–50 долл. за запись, что делает оптовые продажи очень прибыльными.

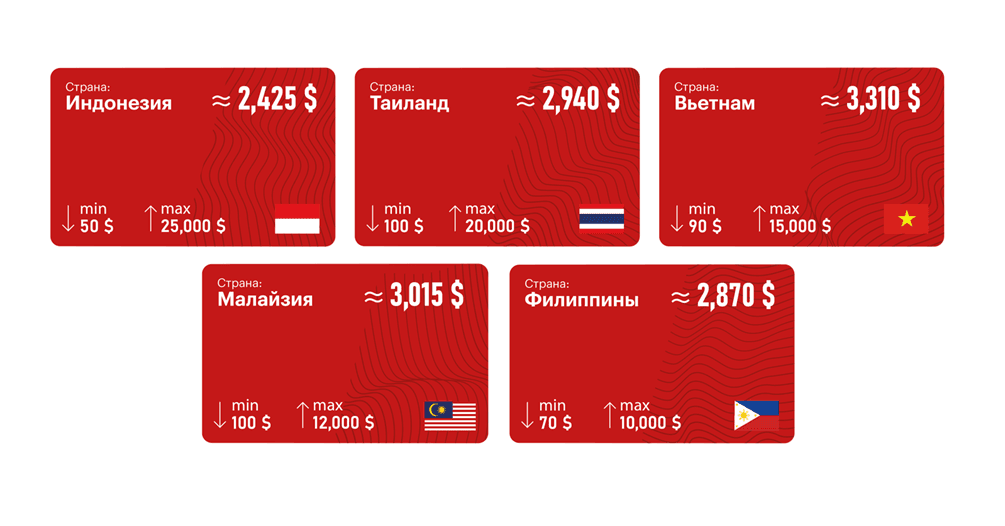

В ЮВА цена на подобные данные близка к глобальным показателям, но если говорить об объявлениях, которые связаны с крупными компаниями, то в сравнении с ценами на подобные данные, которые относятся к компаниям из Европы или США, цены в ЮВА значительно ниже. Средняя цена по региону в объявлениях о продаже данных около 2845 долл., а лидером по максимальной цене в объявлении стала Индонезия с суммой в 25 000 долл. Можно отметить, что благодаря низким ценам и существованию в регионе крупных компаний с выручкой в десятки миллионов долларов, провести атаку для финансово мотивированной группы становится куда дешевле, чем в случае с потенциальной жертвой из Северной Америки, Европы или СНГ. Затраты на фишинговую рассылку или покупку доступа окупаются многократно. Таким образом, регион страдает от дисбаланса: слишком дешево атаковать ценные активы.

Большинство утечек из региона публикуется на международных англоязычных форумах, сайтах операторов программ-вымогателей и в каналах в мессенджерах. После ликвидации ряда популярных форумов торговля переместилась на другие форумы-аналоги и в дарквеб-маркетплейсы, а также в закрытые каналы. Стоит отметить активное использование Telegram-каналов и даже Discord-серверов для обмена и продажи украденных данных. Например, существуют приватные Telegram-группы, где выкладываются базы клиентов банков ЮВА, списки адресов электронной почты и телефонов для спама и т. п. Также данные иногда публикуются на специальных сайтах, которые создают хактивисты. Для финансовых данных (данные карт и доступ в интернет-банкинг) существуют отдельные площадки — «кардшопы» в дарквебе, хотя стоит отметить, что они менее сфокусированы на определенном регионе, обычно являются глобальными.

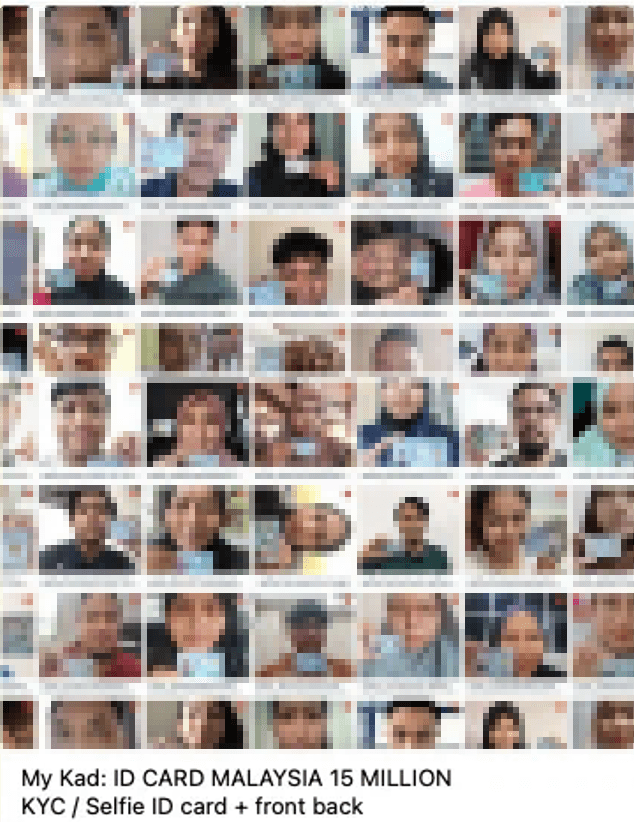

Стоит заметить, что в дарквебе очень востребованы номера телефонов и национальные ID-карты жителей ЮВА — их используют, например, для мошеннических схем, SIM-свапа и оформления подставных аккаунтов. Ниже представлен пример утечки, которая распространялась для использования в подобных целях.

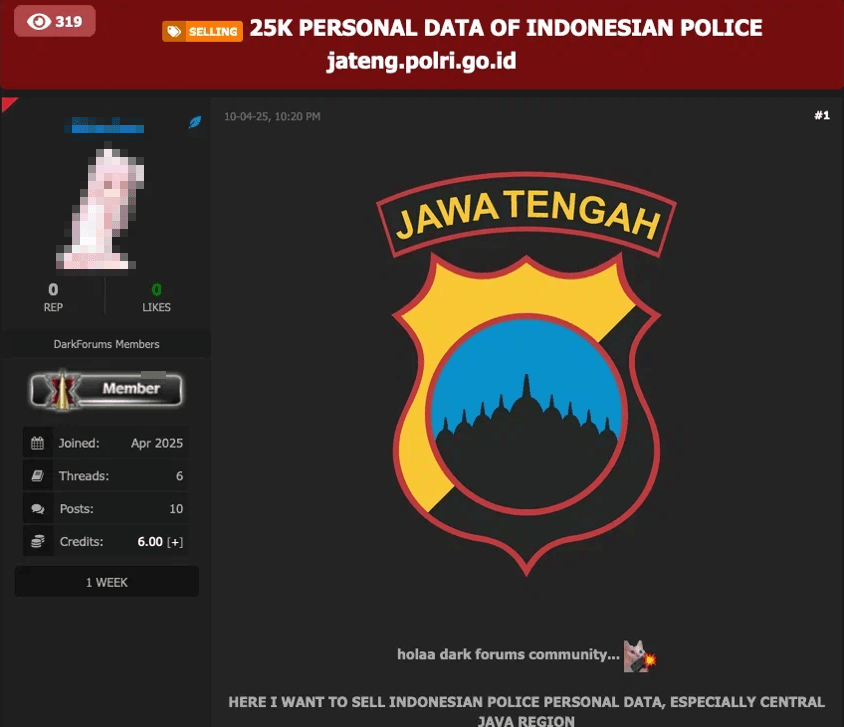

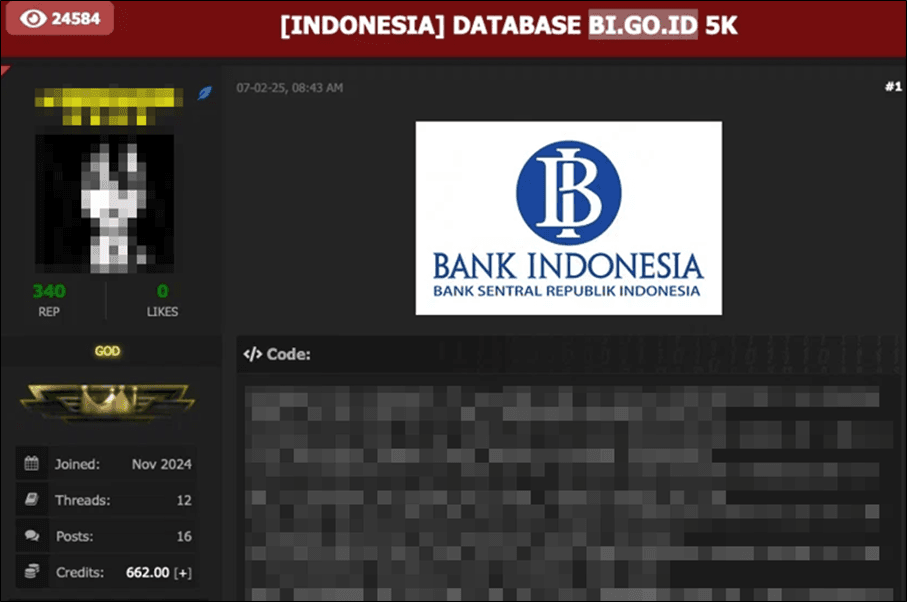

Индонезия является лидером региона по крупным утечкам. По нашим данным, около 40% всех объявлений об утечках информации касались Индонезии. Так, в начале 2025 года произошла утечка 7,5 млн записей из базы жителей Южной Джакарты: данные были выложены на одном из дарквеб-форумов. Скомпрометирована оказалась информация с сайта местной администрации, включая номера удостоверений личности, адреса, сведения о месте работы, здоровье и образовании граждан. Такие подробные персональные досье могут использоваться для подделки личности, мошенничества и фишинговых атак. Ниже приведены еще примеры подобных утечек из государственных структур и финансовых организаций Индонезии. В первом случае злоумышленники получили доступ к персональным данным индонезийских полицейских из нескольких регионов страны, а во втором была выставлена на продажу база данных клиентов центрального банка Индонезии.

В регионе прослеживается тенденция к росту различного рода мошенничества. Утечки данных являются для него необходимой основой. Кроме того, в схемах задействованы мошеннические кол-центры и скам-группировки. Юго-Восточная Азия, к сожалению, стала хабом для организованной преступности. Низкий уровень цифровой гигиены, быстрая цифровизация и широкий спрос на персональные данные среди криминальных субъектов приводят к большому количеству утечек. Организованные группы с наемными кол-центрами рассылают спам и занимаются телефонным мошенничеством. Мошеннические группировки нуждаются в свежих массивах персональных данных, которые они и приобретают на форумах. Сотни тысяч людей в ЮВА вовлечены в криминальные схемы романтического и инвестиционного мошенничества, криптоафер и незаконного онлайн-гемблинга — все эти «бизнесы» питаются утекшими базами данных, которые позволяют создать легенду для атакующего. Международные доклады уже называют ситуацию в ЮВА кризисной, и вероятно, что в 2025–2026 годах она станет объектом пристального внимания международных организаций, что может привести к совместным операциям против криминальных центров. Таким образом, утечки данных представляются не только результатом киберпреступности, который можно монетизировать, но и ключевым сегментом криминального ландшафта ЮВА, питающим остальные виды преступлений.

Анализ статистики и текущих трендов позволяет сделать прогноз на ближайшую перспективу:

Без усиления защиты компаний и межгосударственного сотрудничества Юго-Восточная Азия останется горячей точкой киберпреступности. Можно ожидать, что доля региона в мировых кибератаках превысит 25%, то есть каждая четвертая атака будет приходиться на ЮВА.

Юго-Восточная Азия сегодня — один из самых активно атакуемых киберпреступниками регионов мира. Исходя из рассмотренной выше статистики, Индонезия и Малайзия находятся в авангарде этой тревожной тенденции, регулярно становясь жертвами утечек данных, вымогательств и кибершпионажа. Ландшафт угроз в регионе отличается рядом специфических черт:

· Актуальные угрозы и тенденции в данном сегменте: продолжится рост утечек из финансов и госсектора. Уже сейчас финансовые учреждения и государственные структуры ЮВА — лакомая цель, но часто инциденты замалчиваются, что не снижает риск, а лишь откладывает его обнаружение. Можно ожидать новых утечек в преддверии важных событий — выборов, референдумов, международных саммитов, когда данные могут использоваться для влияния на политику. С точки зрения коммерческого рынка цены на азиатские базы могут снизиться из-за перенасыщения: когда данные утекли несколько раз (как индонезийские ID-карты), ценность падает. Тогда хакеры могут переключиться на более узкие категории: например, на медицинские данные (истории болезней, сведения о вакцинации), биометрические базы (отпечатки, фото из паспортов) — такие лоты уже начали появляться и оцениваются дорого, учитывая их редкость и потенциальный ущерб.

Организациям, ведущим деятельность в Индонезии, Малайзии и других странах ЮВА, необходимо применять комплексные меры защиты. Ниже приведены практические рекомендации, учитывающие региональную специфику киберугроз:

1. Усилить мониторинг и разведку угроз, включая дарквеб. Регулярно отслеживать появление упоминаний вашей организации, доменов, утечек аккаунтов на подпольных форумах и в Telegram-каналах. Современные инструменты позволяют настроить подобный мониторинг и получать оповещения, если ваши данные всплыли в продаже. Это даст драгоценное время на реакцию — например, обнаружив утечку учетных записей, можно сразу сменить пароли и проинформировать клиентов, минимизируя ущерб. По статистике, до 89% утечек можно выявить через дарквеб-мониторинг раньше, чем о них станет известно иным путем. Также важно следовать принципам результативной кибербезопасности, чтобы своевременно выявлять и предотвращать угрозы, минимизируя риски утечек и сбоев. Последовательное соблюдение этих принципов позволяет построить устойчивую защиту, адаптированную к быстро меняющемуся ландшафту угроз.

2. Внедрить строгие меры по защите данных и управлению доступом. Учитывая, что персональные данные — главный трофей преступников, необходимо:

Шифровать чувствительные данные при хранении и передаче.

Применять DLP-системы.

Ограничивать доступ сотрудников к данным по принципу необходимости.

Регулярно проводить ревизию прав доступа и отключать неиспользуемые учетные записи.

Использовать многофакторную аутентификацию для всех внешних входов и критически важных внутренних сервисов.

3. Укрепить периметр и обновлять инфраструктуру. Провести аудит публично доступных сервисов (сайты, VPN-шлюзы, почтовые серверы) на известные уязвимости. Закрыть или защитить устаревшие протоколы. Особое внимание — обновлению устройств, стоящих на границе сети (маршрутизаторы, межсетевые экраны). Применять сегментацию сети, особенно отделяя критически важные сервисы от офисной сети и от внешнего доступа.

4. Помнить о возможных атаках программ-вымогателей. Кроме предотвращения проникновения, нужно иметь и план на случай шифрования:

Регулярно создавать резервные копии важных данных и изолировать их.

Следить за советами и паттернами по вымогателям, закрывать уязвимости, активно используемые вымогателями.

5. Обучение персонала и кибергигиена. В условиях, когда фишинг и социальная инженерия — частые векторы, обучайте сотрудников распознавать подозрительные письма, сообщения, звонки.

6. План управления инцидентами и обязательства по уведомлению. Подготовьте протокол на случай утечки данных: кого уведомить (регуляторов, клиентов), в какие сроки.

7. Сотрудничество с внешними экспертами и обмен информацией. Рекомендуется вступать в отраслевые союзы по кибербезопасности, обмениваться индикаторами компрометации. Многие атаки повторяются по схожим сценариям: зная, как атаковали коллег по отрасли, вы сможете заранее закрыть лазейки. В регионе действуют подразделения Интерпола и CERT ASEAN — поддерживайте с ними контакт для получения актуальных предупреждений.

8. Технологические меры:

Развернуть IDS/IPS и SIEM-систему для отслеживания аномалий в трафике.

Использовать систему endpoint detection and response (EDR) на рабочих станциях: с учетом распространения инфостилеров, важно детектировать ВПО на конечных узлах.

Внедрить обязательную многофакторную аутентификацию клиентов в онлайн-сервисах.

9. Защита цепочки поставок. Проверять безопасность контрагентов, особенно тех, кто имеет доступ к вашим данным или системам. Включать требования по кибербезопасности в договора. Статистика показывает, что атака через менее защищенного партнера — реальная угроза.

10. Интеграция кибербезопасности в бизнес-процессы. Руководителям компаний следует воспринимать киберриски как одни из ключевых бизнес-рисков. Внедрите корпоративную политику кибербезопасности, проведите анализ экономических последствий возможных атак (cyber risk assessment). Инвестиции в превентивные меры намного дешевле, чем покрытие ущерба от инцидентов.

В заключение стоит отметить, что по статистике практически каждая организация в ЮВА находится под прицелом злоумышленников. Тщательная подготовка, проактивный мониторинг дарквеба и оперативная реакция — вот базис, на котором должна строиться кибербезопасность. Применение перечисленных рекомендаций поможет значительно снизить риски и защитить и свою компанию, и данные клиентов от попадания на теневые рынки.