Атаки с использованием вредоносного программного обеспечения (ВПО) могут приводить к утечкам конфиденциальных данных, нарушению бизнес-процессов и значительным финансовым потерям. При этом методы доставки и действия вредоносных программ становятся все более разнообразными, что усложняет их обнаружение и предотвращение.

В настоящем исследовании мы определим отрасли, наиболее подверженные атакам с использованием вредоносного ПО, выявим, какими типами ВПО чаще всего пользуются злоумышленники, проанализируем поведение таких программ, а также способы доставки вредоносного кода в целевые системы. Помимо этого, мы также сравним полученные результаты с результатами прошлых лет и предложим меры, которые помогут защититься от атак с использованием ВПО. На основании тенденций 2024 года и первой половины 2025 года мы сделаем прогнозы о том, какими будут атаки с использованием вредоносного ПО в ближайшем будущем.

Исследование основано на публичных сведениях об инцидентах информационной безопасности за период 2024 год — первая половина 2025 года, на собственной экспертизе Positive Technologies, результатах анализа вредоносного ПО при помощи системы PT Sandbox на территории России за период 2024 год — первый квартал 2025 года, на данных о работе сервиса для проверке защищенности электронной почты PT Knockin, а также на исследованиях авторитетных организаций и экспертов.

По нашей оценке, большинство кибератак не предаются огласке из-за репутационных рисков. В связи с этим подсчитать точное число угроз не представляется возможным даже для организаций, занимающихся анализом инцидентов и действий хакерских групп. Цель данного исследования — обратить внимание компаний и граждан на наиболее актуальные мотивы преступников и методы кибератак, а также выявить основные тенденции в изменении ландшафта киберугроз.

Резюме

- Доля атак с использованием вредоносного ПО продолжает расти год от года: в 2024 и первой половине 2025 года такие атаки составили 65% по сравнению с 60% в 2023 году и 54% в 2022. На наш взгляд, в будущем вредоносное ПО сохранит свое ключевое положение в методах атакующих.

- Организации, наиболее часто атакуемые с помощью вредоносного ПО, — государственные учреждения (14% от общего числа атак с использованием ВПО), промышленные (11% атак) и IT-компании (8% атак). Для сравнения, в предыдущем году лидировали медицинские учреждения (теперь 7%), организации сферы науки и образования (теперь 8% атак) и промышленность. Смена приоритетов объясняется высокой ценностью данных и инфраструктуры, а также наличием определенной специфики в этих отраслях:

- госструктуры атакуют из-за геополитической напряженности и наличия критически важных данных о безопасности и гражданах (персональные данные, биометрическая информация, сведения о работе ключевых органов власти);

- промышленность — из-за слабой защищенности на стыке IT- и OT-среды и высокой зависимости от повсеместно внедренных цифровых систем;

- IT-компании — как привлекательную точку входа для атак на цепочки поставок ПО и как носителей чувствительной клиентской информации.

- В атаках на организации преобладало использование шифровальщиков, однако их доля заметно снизилась: с 57% в 2023 году до 44% в 2024 году. Это снижение совпало с масштабными действиями правоохранительных органов против крупнейших группировок, таких как LockBit (операция Cronos) и ALPHV (BlackCat) (действия ФБР в декабре 2023 года).

- Доля атак с использованием шпионского ПО на организации увеличилась с 12% в 2022 году до 23% в 2023 году, а затем снизилась до 20%: такое снижение может быть следствием возросшего интереса злоумышленников к ВПО для удаленного управления.

- На фоне общей для шпионского ПО и программ-шифровальщиков тенденции падения значительно выросло применение ВПО для удаленного управления (remote access trojan, RAT) — с 21% до 37% в атаках на организации. Такой рост тесно связан с развитием платформ malware as a service (MaaS) и phishing as a service (PhaaS).

- На основании данных, полученных в результате анализа вредоносных программ на территории России, были выявлены наиболее часто встречающиеся семейства ВПО: это FormBook, AgentTesla и SnakeKeylogger. Frombook и AgentTesla сохранили свои лидирующие позиции по сравнению с прошлым годом, SnakeKeylogger же заметно укрепил свои позиции, переместившись с восьмого места рейтинга на второе. Кроме того, стоит упомянуть семейства DarkWatchman и Prometei: оба они резко выросли по количеству обнаружений.

- В контексте действий ВПО наибольшую популярность набирают техники, связанные со сбором информации, шпионажем и маскировкой действий. Особый интерес вызывает появление техники Audio Capture (T1123), что может отражать растущий интерес к аудиоданным для использования в атаках методами социальной инженерии — в том числе с применением ИИ.

- В атаках на организации в 2024 году и первой половине 2025 года в качестве основного метода доставки ВПО по-прежнему доминирует электронная почта (47%), хотя ее доля снизилась по сравнению с 2023 годом (было 57%); выросла доля атак, связанных с компрометацией компьютеров, серверов и сетевого оборудования (с 31% до 38%).

- Как мы уже отмечали в исследовании фишинговых атак, наиболее популярным типом вложений, используемых для доставки вредоносного ПО в 2024 году, как и годом ранее, остаются архивные файлы. Однако их доля продолжает снижаться: с 37% в 2023 году до 32% в 2024 году. На фоне снижения популярности архивов наблюдается значительный рост использования веб-страниц (файлы с расширениями .html, .htm и другими): по сравнению с 2023 годом их доля выросла с 15% до 32%.

- Эффективная защита от атак с использованием вредоносного ПО требует комплексного, системного подхода, сочетающего технические и организационные меры. Для предотвращения доставки применяются почтовые и веб-шлюзы, NGFW и прокси с фильтрацией, а также регулярные проверки параметров средств защиты с помощью специальных сервисов. Поведенческий анализ в песочнице позволяет выявлять новые и пока неизвестные угрозы. Для обнаружения скрытой активности используются NTA-системы, а все данные об угрозах объединяются в SIEM-системе. Важно также внедрять SOAR для автоматизации реагирования, контролировать изменения в IT-среде и обучать сотрудников цифровой гигиене — особенно в условиях роста фишинга и атак через мессенджеры.

Введение

Вредоносное программное обеспечение продолжает оставаться одним из основных инструментов злоумышленников при реализации атак на организации из различных отраслей. Оно применяется не только как самостоятельный метод атаки, но и часто используется в сочетании с другими методами — социальной инженерией, эксплуатацией уязвимостей, компрометацией цепочек поставок ПО или доверенных каналов. При этом именно использование ВПО сохраняет высокую эффективность и универсальность: оно позволяет не только проникнуть в инфраструктуру и закрепиться в ней, но и развивать атаку вплоть до полной компрометации домена и критически важных систем, а значит — до реализации недопустимых событий.

По данным из нашей внутренней базы инцидентов, в 2024 году вредоносное ПО применялось в 66% успешных атак на организации, а в первой половине 2025 года — в 63%. На протяжении последних трех лет доля атак на организации, в которых использовалось ВПО, постоянно растет: в 2022 году она составляла 54%, а в 2023 году — 60%. Особенно активно ВПО используется в комплексных целенаправленных атаках (APT), а также в массовых кампаниях — от распространения стилеров до доставки программ-вымогателей. При этом прослеживается корреляция между ростом популярности ВПО и использованием методов социальной инженерии; эти подходы часто применяются в связке: злоумышленники обманом вынуждают пользователей запускать вредоносное ПО через фишинговые письма, вредоносные вложения или ссылки.

Рисунок 1. Методы злоумышленников (доля успешных атак, 2019-H1 2025)

Рост доступности моделей malware as a service (MaaS) и ransomware as a service (RaaS), который мы уже отмечали в исследовании теневого рынка, а также автоматизация инфраструктур распространения позволяют злоумышленникам с минимальными техническими навыками запускать собственные вредоносные кампании. Параллельно продолжается усложнение методов доставки и маскировки ВПО — с использованием новых расширений файлов, легитимных утилит ОС и многоступенчатых загрузчиков.

Кроме того, как мы уже отмечали в исследовании применения ИИ в кибератаках, злоумышленники все активнее используют большие языковые модели (LLM) для создания и усовершенствования вредоносного ПО. Такие модели позволяют не только генерировать исходный код, но и автоматизировать процессы его модификации и маскировки. Так, в сентябре 2024 года во Франции был обнаружен PowerShell-скрипт, который, предположительно, мог быть сгенерирован с помощью LLM. Об этом свидетельствовало характерное оформление кода: он сопровождался развернутыми, грамматически правильными комментариями, что нехарактерно для типичных образцов ВПО, создаваемых вручную. Аналогичный случай был зафиксирован в июле 2024 года, когда в одной из атак использовался JavaScript-код, также, предположительно, созданный при помощи LLM.

Помимо генерации вредоносного ПО, злоумышленники применяют языковые модели для обфускации кода, что значительно усложняет его обнаружение и анализ средствами защиты информации. Например, в 2024 году исследователи Insikt Group продемонстрировали возможность модификации вредоносного скрипта с помощью ИИ таким образом, чтобы он обходил простые правила обнаружения YARA. Это подтверждает потенциал LLM в повышении устойчивости вредоносного ПО к статическим и сигнатурным методам анализа.

Хотя возможности LLM в части создания сложных образцов ВПО и их обфускации остаются ограниченными (модели способны генерировать преимущественно отдельные скрипты или фрагменты кода), развитие технологий машинного обучения и увеличение качества генерации делают вполне вероятной ситуацию, при которой в будущем злоумышленники смогут создавать не только отдельные скрипты, но и полноценные функциональные модули ВПО. Кроме того, ИИ может быть эффективно использован для автоматизации обфускации вредоносного кода, что потенциально позволит обходить даже современные средства защиты. Вместе с тем обнаружить такие угрозы смогут решения, которые сами используют машинное обучение для анализа поведения и выявления аномалий в работе исполняемого кода или сетевых взаимодействиях.

Статистика по отраслям

В 2024 и первой половине 2025 года с помощью вредоносного ПО чаще всего атаковали государственные учреждения (14% от общего числа атак с использованием ВПО), промышленные (11% атак) и IT-компании (8%). В сравнении с 2023 годом наблюдается заметное смещение интересов злоумышленников: ранее в числе основных целей были медицинские учреждения (теперь 7% от общего числа атак с использованием ВПО), организации в сфере науки и образования (8% атак), а также промышленные предприятия.

Рисунок 2. Категории жертв (доля успешных атак на организации с использованием ВПО, 2024-H1 2025)

Рост количества атак на госсектор обусловлен, с одной стороны, геополитической напряженностью, с другой — стремлением злоумышленников получить доступ к конфиденциальной информации, связанной с управлением и безопасностью, а также к персональными данными граждан. В атаках на государственные структуры чаще всего применяются шифровальщики, трояны удаленного доступа и шпионское ПО. Одним из примеров является атака на инфраструктуру российских судов, произошедшая в октябре 2024 года. Злоумышленники получили доступ к серверам, на которых хранились данные о судебных делах и информация о гражданах, участвующих в судебных процессах. В результате атаки было уничтожено значительное количество данных, включая резервные копии, что привело к сбоям в работе судебных органов. Также была нарушена работа интернет-сайтов федеральных арбитражных судов, а вместе с ними и сайтов мировых судей. Перестали также функционировать модуль «Электронное правосудие» и личные кабинеты работников судов, полностью не работали службы электронной почты ГАС «Правосудие» и интернет-портал ГАС «Правосудие». Кроме того, атакующие добрались до портала технической поддержки с внешними информационными системами и модуля «ЭПр-СМЭВ» («Электронное правосудие — Система межведомственного электронного взаимодействия»). Наряду с перечисленным злоумышленники повредили и телефонию арбитражных судов. Сбой системы продлился около месяца и был устранен 25 ноября 2024 года. Ответственность за инцидент взяла на себя киберпреступная группировка BO Team. Предполагается, что данная атака была произведена с использованием вымогательского ПО, а недоступность сервисов в течение длительного времени может объясняться тем, что злоумышленникам удалось добраться до резервных копий данных и удалить их. Кроме того, в мае 2025 года из опубликованного счетной палатой отчета стало известно, что треть архива (89 млн записей) системы ГАС «Правосудие» была утрачена.

Промышленные предприятия становятся все более уязвимыми из-за активной цифровизации и интеграции сегментов информационных технологий и операционных технологий, при этом уровень зрелости информационной безопасности в промышленности все еще остается низким. Так, в мае 2025 года немецкий производитель бумажной продукции Fasana подвергся кибератаке с применением программы-вымогателя. Инцидент парализовал ключевые бизнес-процессы: сотрудники не могли обрабатывать заказы, выписывать счета, некоторые процессы производства и поставок оказались приостановлены, другие остановлены полностью. Кроме того, атака затронула систему выплаты заработной платы для порядка 240 сотрудников. Ущерб составил миллионы евро и привел к подаче заявления о банкротстве. Несмотря на это в июне компании удалось частично восстановить операционную деятельность и возобновить поставки.

IT-компании оказались в центре внимания злоумышленников не только как конечные цели атак, но и как потенциальные промежуточные звенья в атаках на цепочку поставок ПО. Компрометация подрядчиков, разработчиков ПО или поставщиков облачных решений позволяет атакующим получить доступ к инфраструктурам клиентов — более защищенных компаний. Так, 18 июня 2024 года произошла атака с использованием программы-вымогателя на американскую компанию — поставщика ПО, которая предлагает приложения и услуги для автомобильной промышленности. В результате кибератаки были выведены из строя многие основные системы компании, что повлекло за собой нарушения в работе около 15 000 автосалонов по всей Северной Америке. Ответственность за атаку возлагается на банду вымогателей BlackSuit, которая потребовала выкуп. По данным Bloomberg, первоначальное требование составляло 10 млн долл., но увеличилось более чем до 50 млн. Полностью восстановить деятельность всех автосалонов удалось только через две с лишним недели после атаки. Согласно оценкам консалтинговой фирмы Anderson Economic Group, эта атака обошлась автосалонам более чем в 1 млрд долл.

Разработчики ПО все чаще становятся мишенью атак, направленных на компрометацию цепочек поставок ПО, особенно через компрометацию опенсорсных компонентов. Злоумышленники используют различные методы, включая публикацию вредоносных пакетов в публичных репозиториях, таких как PyPI и npm, с целью их последующего включения в проекты разработчиков. Среди распространенных техник:

- typosquatting (атаки на опечатки при установке зависимостей);

- dependency confusion (загрузка вредоносных пакетов с именами, совпадающими с внутренними библиотеками компании);

- repository hijacking (захват репозиториев, включая технику revival hijack — повторная регистрация удаленных пакетов);

- внедрение вредоносного кода в существующие библиотеки.

Эти методы позволяют внедрить бэкдоры на этапах разработки и сборки, потенциально скомпрометировать тысячи конечных пользователей. Так, в марте 2024 года во время сложной атаки, которая длилась более двух лет, один из пользователей смог получить контроль над проектом XZ Utils — набором утилит для сжатия, включенных во многие популярные дистрибутивы Linux, после чего он внедрил бэкдор в две версии данного пакета и опубликовал его на официальной странице. В результате скомпрометированная библиотека libzma была включена в бета-версии нескольких дистрибутивов Linux (в частности, Kali Linux, openSUSE Tumbleweed и openSUSE MicroOS, Fedora 41, Fedora Rawhide и Fedora Linux 40 beta; Debian и Arch Linux). К счастью, поскольку данная версия была включена только в тестовые версии, массовой компрометации устройств по всему миру удалось избежать.

Снижение доли атак на медицину и образование не означает, что эти отрасли перестали быть мишенями для хакеров. Скорее это отражает приоритеты конкретных группировок, действовавших в 2024 и первой половине 2025 года. Такая смена приоритетов обусловлена нацеленностью злоумышленников на более выгодные цели с точки зрения выкупа или стратегической значимости. Несмотря на снижение доли, медицинские и образовательные организации продолжают сталкиваться с угрозами — как массовыми, так и целевыми. Так, в декабре 2024 года медицинская компания Ascension сообщила, что в результате кибератаки в мае того же года произошла масштабная утечка данных, затронувшая 5,6 млн пациентов, а также сотрудников компании. Взлом произошел в рамках фишинговой атаки: один из сотрудников открыл письмо от злоумышленников и загрузил вредоносное ПО, которое позволило хакерам получить доступ к данным, которые могли включать медицинские сведения, данные банковских карт, номера счетов, информацию о страховании и другие данные, представляющие значительную ценность для киберпреступников.

На наш взгляд, в ближайшем будущем основными целями для атак станут:

- Государственные и муниципальные организации — из-за их стратегической важности и слабой защищенности (особенно на региональном уровне).

- Крупные промышленные компании и инфраструктурные объекты — особенно в энергетике, транспорте и химической промышленности, где растет число цифровых зависимостей и растут риски перебоев в производстве.

- IT-компании, в том числе вендоры ПО — как объекты, обладающие ценными активами, и одновременно как точка входа в IT-инфраструктуры других организаций.

- Финансовые компании — из-за прямого доступа к денежным средствам, платежной инфраструктуре и конфиденциальным данным (высокие требования к доступности делают такие компании более склонными к выплате выкупа, а большое число пользователей превращает их в удобный вектор для распространения ВПО).

- Образовательные учреждения — из-за относительно слабых мер киберзащиты и при этом большого числа пользователей и связей с другими организациями. Они нередко используются как точка входа в более масштабные экосистемы, а также как источник персональных и исследовательских данных.

Наблюдается рост интереса к облачным провайдерам, managed service provider и дата-центрам, компрометация которых может привести к масштабным последствиям. Так, в мае 2024 года стало известно о крупной утечке данных компаний — клиентов облачного сервиса Snowflake. В ходе атаки злоумышленники получили доступ примерно к 165 аккаунтам компаний-клиентов. Среди подтвержденных жертв — крупнейшая американская площадка для продажи билетов на концерты Ticketmaster и банк Santander. Группировка ShinyHunters взяла на себя ответственность за эту атаку, выложив на продажу данные 560 миллионов покупателей Ticketmaster и 30 миллионов записей клиентов Santander, полученных в результате утечки. По сообщению Mandiant, дочерней компании Google, которая занимается кибербезопасностью, для получения доступа к аккаунтам злоумышленники взломали подрядчика Snowflake, не взламывая инфраструктуру самого сервиса, а аккаунты около 80% выявленных жертв были скомпрометированы с использованием учетных данных, которые ранее были украдены инфостилерами и попали в хакерские базы. На целевых аккаунтах не была активирована многофакторная аутентификация, что в итоге и позволило злоумышленникам украсть ценную информацию.

Типы вредоносного ПО

Как и в 2023 году, в 2024 и первой половине 2025 года наиболее распространенным методом атаки на организации остается использование вредоносного ПО. Как мы уже отмечали, доля таких атак растет: в 2022 году она составляла 54%, а в 2023-м — 60%. Злоумышленники все активнее используют автоматизированные инструменты для заражения, управления и кражи данных — как в целевых, так и в массовых атаках.

Рисунок 3. Методы атак (доля успешных атак, 2024—H1 2025)

Шифровальщики

В атаках на организации в 2024 и первой половине 2025 года преобладало использование шифровальщиков, однако их доля заметно снизилась: с 57% в 2023 году до 44% в 2024 — первой половине 2025 года. Это изменение особенно примечательно, учитывая, что ранее, в период с 2022 по 2023 год, наблюдался рост — с 54% до 57%. Снижение совпало с масштабными действиями правоохранительных органов против крупнейших группировок, таких как LockBit (операция Cronos) и ALPHV (BlackCat) (действия ФБР в декабре 2023 года). Так, операция Cronos привела к взлому инфраструктуры LockBit, захвату их дарквеб-сайта и публикации инструментов для расшифровки данных жертв. В результате влияние крупных группировок резко сократилось: если в феврале 2023 года на десять самых активных групп приходилось 83% атак, то к октябрю 2024 года — лишь 37% (согласно отчету компании ThreatDown).

Рисунок 4. Типы вредоносного ПО (доля успешных атак с использованием ВПО, 2024—H1 2025)

Однако это снижение вполне может оказаться временным. На смену крупным группам пришли менее известные, но активные темные лошадки, такие как RansomHub, BlackSuit и Nokoyawa. Эти новые игроки быстро наращивают темпы атак, используя доступные инструменты и модель RaaS, что снижает порог входа для новых участников и способствует дальнейшей фрагментации ландшафта угроз. Объявления о наборе участников в такие программы активно размещаются на теневых форумах.

Стоит отметить, что злоумышленники постоянно совершенствуют атаки, в которых используются программы-вымогатели. Так, согласно отчету компании Palo Alto, в атаках с использованием шифровальщиков злоумышленники перешли от простого шифрования данных к их эксфильтрации с целью усиления давления на компанию и (или) продажи таких данных на маркетплейсах дарквеба, а впоследствии и для нарушения работы компаний, что приводило к операционным, репутационным и иным потерям. В 2024 году в 86% инцидентов, на которые реагировало подразделение Unit 42 компании Palo Alto, были зафиксированы случаи воздействия на процессы компаний. К ним относятся:

- прямое нарушение работы компании;

- потери, связанные с мошенничеством;

- ущерб репутации и положению на рынке из-за публично освещенных атак;

- рост операционных расходов, юридических и регуляторных издержек.

Помимо этого, компания ThreatDown в своем отчете говорит о том, что изменилась и тактика проведения атак: киберпреступники атакуют организации в ранние утренние часы — когда службы IT и ИБ, как правило, отсутствует на рабочем месте. Большинство атак с использованием вымогательского ПО, с которыми столкнулась команда malware removal specialists ThreatDown в 2024 году, произошло в период с 1 ночи до 5 часов утра. Кроме того, согласно данным команды ThreatDown Incident Response, вся цепочка атаки с использованием программ-вымогателей — от первоначального доступа и перемещения внутри периметра до эксфильтрации данных и их шифрования — сократилась с нескольких недель до нескольких часов.

Еще одна особенность атак с использованием шифровальщиков — использование легитимных инструментов и утилит системных администраторов в целях распространения вредоносного ПО (тактика living off the land, LOTL). По результатам исследований команды ThreatDown, посвященных анализу деятельности крупнейших киберпреступных группировок — таких как LockBit, Akira и Medusa, — выявлено, что большая часть современной цепочки атак с использованием шифровальщиков теперь основана на LOTL-техниках. Так, согласно отчету компании SANS, в 2025 году техники LOTL были замечены в 49% атак с использованием программ-вымогателей (по сравнению с 42% в 2024 году). Наиболее популярные средства, используемые как в рамках проектов по тестированию на проникновение, так и в ходе реальных кибератак, — это PowerShell, Windows Management Instrumentation (WMI), CertUtil, Rundll32, PsExec (для Windows) и cron, SSH, netcat, curl (для Linux-систем).

Снижение доли атак с использованием шифровальщиков — временное явление, и такая тенденция не сохранится в будущем. На смену известным и крупным придут менее известные, но более активные группировки, которые уже сейчас наращивают темпы атак за счет использования модели RaaS.

Шпионское ПО

Как и в случае с шифровальщиками, доля атак с использованием шпионского ПО в атаках на организации увеличилась с 12% в 2022 году до 23% в 2023 году, а затем снизилась до 20% в рассматриваемом периоде. Несмотря на то что общая доля атак с использованием вредоносов-шпионов уменьшилась, наблюдается рост активности стилеров, ориентированных на операционную систему macOS. В апреле 2023 года был обнаружен новый инфостилер Atomic Stealer, также известный как AMOS. Данное ВПО управляется через веб-консоль администрирования и распространяется по модели «вредоносное ПО как услуга» (malware as a service), стоимость составляет 1000 долл. в месяц. Atomic Stealer обычно распространяется через вредоносную рекламу в поисковиках (malvertising) и способен украсть такую информацию, как данные браузера (например, пароли, файлы куки), учетные записи криптовалютных кошельков, а также данные из различных мессенджеров (например, Discord и Telegram). Благодаря высокой эффективности и простоте интеграции в MaaS-схемы он быстро завоевал популярность у атакующих.

В июле 2024 года злоумышленник опубликовал на теневом форуме форк AMOS под названием Poseidon, распространявшийся похожими методами. Утверждается, что Poseidon способен похищать криптовалюту более чем из 160 различных кошельков, а также пароли из веб-браузеров, менеджеров паролей Bitwarden и KeePassXC, приложения для передачи файлов FileZilla и конфигураций VPN, включая Fortinet и OpenVPN. С момента своего появления Poseidon довольно быстро обошел AMOS и стал доминирующим стилером, на долю которого теперь приходится 70% всех обнаружений инфостилеров на macOS. При этом уровень обнаружений AMOS в течение года оставался относительно стабильным, что указывает на то, что почти вся активность Poseidon — это новый прирост, свидетельствующий о значительном росте активности инфостилеров на Mac в 2024 году.

Рост числа пользователей macOS и недостатки защиты этой платформы делают ее привлекательной целью для злоумышленников. Ожидается, что в будущем активность шпионского ПО, ориентированного на macOS, будет продолжать расти.

ВПО для удаленного управления

На фоне общей для шпионского ПО и программ-шифровальщиков тенденции к падению значительно выросло применение ВПО для удаленного управления (remote access trojan, RAT) — с 21% до 37% в атаках на организации. Такой рост RAT тесно связан с развитием MaaS- и PhaaS-платформ: по данным из отчета Darktrace, в 2024 году доля MaaS в общем объеме киберугроз выросла до 57% (против 40% в начале года). Благодаря им даже технически неподготовленные злоумышленники могут арендовать готовые решения с интуитивным интерфейсом и встроенной поддержкой — включая дешифраторы, панели управления, антианализ, загрузчики и дропперы. Примеры: Remcos RAT, Quasar RAT и Lumma активно распространяются через такие платформы. Remcos, к примеру, используется как в кибершпионаже, так и в финансово мотивированных атаках. Он поддерживает регистрацию пользовательского ввода, захват экрана, удаленное выполнение команд, извлечение паролей и многоуровневую антиотладку. Так, в 2024 году проблема в компоненте CrowdStrike Falcon для Windows привела к тому, что киберпреступники распространили вредоносный ZIP-файл с именем crowdstrike-hotfix[.]zip. Этот файл содержал HijackLoader, который впоследствии активировал Remcos. Примечательно, что испанские имена файлов и инструкции в ZIP-архиве указывают на то, что эта кампания, вероятно, нацелена на клиентов CrowdStrike из Латинской Америки.

Еще один фактор, влияющий на рост популярности ВПО для удаленного администрирования, — заметное расширение функциональности таких программ. Так, XWorm RAT способен не только предоставлять возможность удаленного администрирования, но и имеет стандартные функции шпионского ПО (регистрация пользовательского ввода, кража данных из браузеров, мессенджеров и других источников), а также способен выполнять DDoS-атаку, заменять адреса криптовалютных кошельков в буфере обмена адресом злоумышленника для перенаправления транзакций, действовать как базовая программа-вымогатель, загружать дополнительные файлы и выполнять скрытые виртуальные сетевые вычисления (HVNC). Он также имеет продвинутые встроенные функции антианализа и антипесочницы. Таким образом, современные RAT постепенно превращаются в универсальные инструменты кибератак, сочетающие в себе функции сразу нескольких классов вредоносного ПО. Такая модульность делает их особенно привлекательными для злоумышленников, которые стремятся максимизировать эффект атаки при минимальных издержках.

Таким образом, RAT постепенно превращаются из специализированного инструмента удаленного доступа в универсальные многофункциональные платформы, сочетающие в себе элементы шпионского ПО, загрузчиков, шифровальщиков и инструментария для киберразведки. Их привлекательность усиливается еще и тем, что, в отличие от программ-вымогателей, они позволяют злоумышленникам оставаться в инфраструктуре жертвы как можно дольше, извлекая максимум выгоды — будь то кража данных, доступ к финансовым системам, загрузка и развертывание дополнительного ПО или дальнейшее распространение внутри сети.

Все это делает вредоносные программы для удаленного управления ключевым инструментом злоумышленников в 2024 году — и с высокой вероятностью их роль будет продолжать расти.

Семейства ВПО

На основании данных, полученных в результате анализа вредоносных программ при помощи PT Sandbox на территории России, были выявлены наиболее часто встречающиеся семейства ВПО (они представлены на рис. 6). Прослеживается региональная специфика: в отличие от общемировых тенденций, в изученных атаках преобладают представители шпионского ПО, а не программы-шифровальщики. Особенно часто встречались такие семейства, как FormBook, AgentTesla и SnakeKeylogger.

По сравнению с 2023 годом в топе можно отметить как сохранение ряда классических семейств, так и появление новых игроков:

- FormBook, AgentTesla и Remcos продолжают удерживать позиции в числе наиболее популярных семейств. Их устойчивость во многом объясняется простотой использования, широким спектром функций и доступностью в дарквебе, в том числе по схеме MaaS.

- SnakeKeylogger заметно укрепил свои позиции, поднявшись выше в рейтинге. Это может быть связано с его активным распространением через фишинговые письма и PDF-документы, а также со сменой ориентира злоумышленников от обычного вымогательства к шпионажу.

- Впервые в десятке зафиксированы DarkWatchman и Prometei. Оба они резко выросли по количеству обнаружений:

- DarkWatchman представляет собой RAT, отличающийся бесфайловой архитектурой, конфигурацией, размещенной в реестре, и загрузкой из памяти, что делает его обнаружение и удаление достаточно сложными;

- Prometei является модульным ботнетом, оснащенным широким спектром компонентов, которые он использует для заражения систем по всему миру, сбора учетных данных и майнинга криптовалюты. Последние версии Prometei используют алгоритм генерации доменов (DGA) для создания инфраструктуры управления и контроля. Он также имеет механизм самообновления и расширенный набор команд для сбора конфиденциальных данных и захвата узлов.

- Заметный рост показал бэкдор Carbon. Он отличается высокой универсальностью: в нем объединены функции RAT, стилера, кейлоггера и криптомайнера, что делает его востребованным как у финансово мотивированных киберпреступников, так и в шпионских кампаниях.

Одновременно с этим некоторые семейства, популярные в 2023 году, покинули десятку — например, Lokibot и Donut. Причины такого снижения могут быть связаны как с эффективной нейтрализацией инфраструктуры отдельных вредоносов, так и с общим переходом атакующих на более продвинутые и менее заметные инструменты.

Поведение вредоносных программ

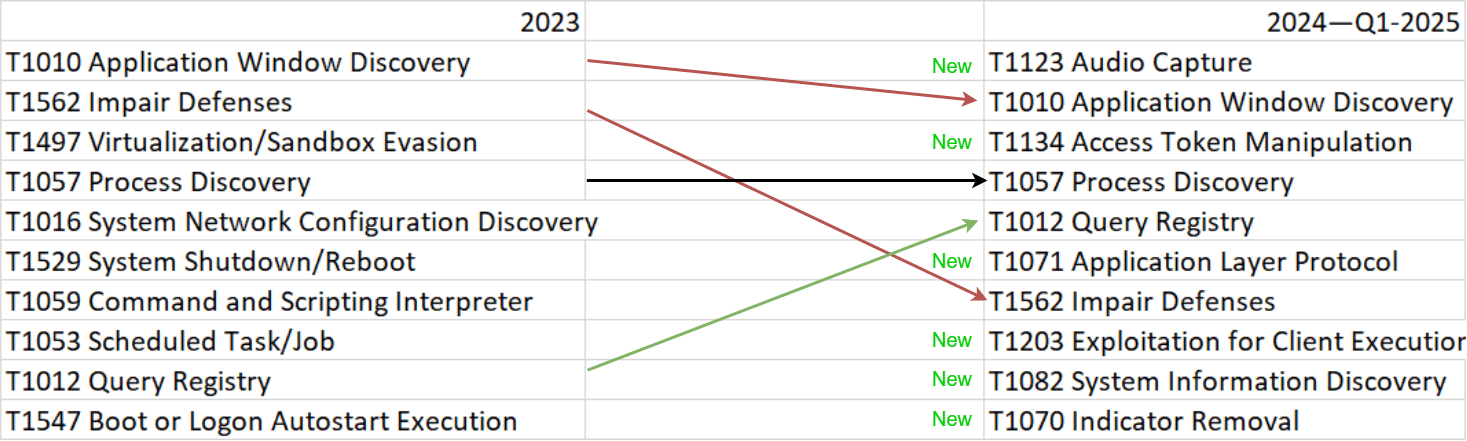

На основе полученных данных удалось выявить наиболее часто наблюдаемое поведение вредоносных программ и отразить его на матрице MITRE ATT&CK. Были определены как тактики — цели, которых пытается достичь противник в ходе атаки, — так и техники — конкретные действия, предпринимаемые для достижения этих целей.

Примечание: одна и та же техника может отображаться на карте несколько раз, поскольку может использоваться в рамках различных тактик в зависимости от контекста атаки.

Основные выводы:

1. Резкий рост популярности техники T1123 Audio Capture. Техника, связанная с захватом аудиопотока, не входила в топ-10 в 2023 году, но теперь заняла первое место. Это можно объяснить большой популярностью шпионского ПО, которая отражена на диаграмме с семействами (FormBook, AgentTesla, SnakeKeylogger), а также стремлением злоумышленников к более глубокому сбору информации о жертве. Кроме того, возможным фактором является распространение практик создания голосовых дипфейков, которые требуют наличия аудиофрагментов голоса.

2. Появление техник, связанных с предотвращением обнаружения. В список вошли:

- T1070 Indicator Removal — техника удаления следов активности (например, журналов и временных файлов);

- T1134 Access Token Manipulation — техника манипуляции токенами доступа для повышения привилегий или выполнения действий от лица легитимного пользователя.

Это отражает общий тренд на повышение скрытности и стойкости вредоносных программ, особенно в случаях с ВПО для удаленного доступа и многофункциональными шпионскими решениями.

3. Снижение значимости техник, направленных на подготовку среды исполнения. Из топ-10 исчезли техники:

- T1497 Virtualization/Sandbox Evasion — обнаружение и обход песочниц и виртуальных сред;

- T1053 Scheduled Task/Job и T1547 Boot or Logon Autostart Execution — применяются для закрепления в системе;

- T1529 System Shutdown/Reboot — используется для нарушения доступности системы, а также для затруднения процессов реагирования на инциденты и восстановления после атаки.

Это может свидетельствовать о том, что злоумышленники все реже используют грубые и заметные методы закрепления в системе, предпочитая более скрытные.

4. Стабильно высокая частота применения базовых техник разведки и выполнения кода. Техники T1010 Application Window Discovery, T1057 Process Discovery и T1012 Query Registry остаются в числе самых часто используемых. Это базовые действия, характерные для большинства типов ВПО — от шпионов до RAT и загрузчиков.

Анализ выявленных семейств вредоносного ПО и используемых ими техник демонстрирует устойчивый тренд на доминирование шпионских программ. Такие семейства, как AgentTesla, SnakeKeylogger и FormBook, продолжают активно применяться, а в период 2024 — первой половины 2025 года в топ также вошел новый представитель этой категории — DarkWatchman. На фоне падения доли шифровальщиков это указывает на смещение акцента атакующих с разрушительных сценариев на кражу данных и долговременное скрытное присутствие в инфраструктуре жертвы.

В контексте действий ВПО наибольшую популярность набирают техники, связанные со сбором информации, шпионажем и маскировкой действий. Особый интерес вызывает появление техники Audio Capture (T1123), что может отражать растущий интерес к аудиоданным для использования в атаках методами социальной инженерии — в том числе с применением ИИ.

Мы предполагаем, что в ближайшее время эти тренды сохранятся. Атаки будут становиться более скрытными, персонализированными и технологичными, с акцентом на сбор конфиденциальной информации, манипуляцию сессиями и обход систем обнаружения. Вектор развития вредоносного ПО будет идти в сторону расширения функциональности шпионских агентов и более активного использования легитимных каналов для маскировки взаимодействия зараженного устройства с сервером управления злоумышленника.

Расширения и механизмы доставки

Одним из ключевых этапов атаки с использованием вредоносного ПО остается его доставка на устройство жертвы. Анализ методов распространения позволяет проследить некоторые важные изменения за год.

Рисунок 10. Способы распространения ВПО (доля успешных атак с использованием ВПО, 2024—H1 2025)

В атаках на организации по-прежнему доминирует электронная почта (47%) как основной метод доставки ВПО, хотя ее доля снизилась по сравнению с 2023 годом (было 57%). Это может свидетельствовать о повышении цифровой гигиены сотрудников и повышении зрелости компаний в разрезе защиты электронной почты (в частности, о внедрении решений класса secure email gateway и механизмов DMARC). На этом фоне выросла доля атак, связанных с компрометацией компьютеров, серверов и сетевого оборудования (с 31% до 38%): это может говорить о том, что злоумышленники все меньше полагаются на человеческий фактор и все больше — на недостатки информационных систем. Также наблюдается умеренный рост доли атак через вредоносные сайты (с 6% до 10%). Метод остается не самым популярным, но вполне востребованным — в основном в рамках целевых фишинговых кампаний.

Ожидается, что в будущем доля атак на организации, в рамках которых вредоносное ПО доставляется путем компрометации компьютеров, серверов или сетевого оборудования, продолжит расти, особенно учитывая широкое распространение доступных эксплойтов для уязвимостей в опенсорсных и коммерческих продуктах.

Рисунок 11. Наиболее популярные типы вредоносных файлов

Как мы уже отмечали в исследовании фишинговых атак, наиболее популярным типом вложений, используемых для доставки вредоносного ПО, в 2024 году, как и годом ранее, остаются архивные файлы. Однако их доля продолжает снижаться: с 37% в 2023 году до 32% в 2024 году. Такая тенденция может свидетельствовать об адаптации защитных решений: средства кибербезопасности все лучше справляются с выявлением и блокировкой вредоносных архивов. Так, по данным системы проверки защищенности электронной почты PT Knockin, только в 5% случаев вредоносные архивы доходят до конечного пользователя в неизменном виде. Злоумышленники тоже не стоят на месте и применяют различные техники для предотвращения обнаружения вредоносных архивов — от ставшего классическим шифрования архивов с помощью пароля до более продвинутых техник вроде использования комбинированных архивов, например цепочек ZIP-файлов, включающих в себя вложенные структуры.

Рисунок 12. Типы вредоносных файлов, которые наиболее часто доходят до конечного пользователя (по результатам отчетов PT Knockin)

Стоит также отметить значительный рост использования веб-страниц (файлы с расширениями .html, .htm и другими): по сравнению с 2023 годом их доля выросла с 15% до 32%. Такие страницы могут быть как поддельными формами ввода персональных или учетных данных, так и элементами атак с использованием HTML-контрабанды, основанной на принципе сокрытия вредоносного кода внутри безобидных данных, таких как строки, изображения или другие типы контента, которые могут передаваться по сети. По данным отчетов PT Knockin, такие файлы доходят до конечных пользователей в 9% случаев.

Третье по популярности место у злоумышленников занимают офисные документы вроде файлов Word, Excel и PowerPoint, а также PDF-файлы. Такие вложения, как правило, вызывают мало подозрений у пользователя. Одна из техник использования офисных документов в атаках — внедрение в них скриптов с вредоносной полезной нагрузкой, которые при активации в фоновом режиме загружают и разворачивают ВПО. Кроме того, злоумышленники активно используют PDF-документы в фишинговых атаках, встраивая в них вредоносные ссылки и маскируя их с помощью QR-кодов. Мы рассказывали об этой технике еще в 2023 году, и с тех пор она не потеряла своей актуальности. Более того, в 2025 году злоумышленники стали применять новые методы усложнения таких атак: в QR-коды внедряются ASCII- и Unicode-символы, что позволяет обходить инструменты оптического распознавания символов (OCR), используемые для анализа и блокировки вредоносных URL-адресов.

Мы полагаем, что в ближайшем будущем сохранится тренд на диверсификацию вложений и усложнение их структуры. Архивы по-прежнему останутся базовым инструментом доставки, особенно в более простых массовых атаках. Однако все больше злоумышленников будет использовать цепочки доставки, комбинируя, например, HTML-файл, ведущий на загрузку архивов, и PDF-документ, содержащий ссылку на HTML-страницу с полезной нагрузкой. Также можно ожидать, что чаще будут использоваться вложения с мультиформатным содержимым (например, OneNote, LNK, SVG), а также облачные ссылки, что позволит атакам выходить за пределы традиционных почтовых вложений и затруднит анализ на этапе перехвата.

Выводы и прогнозы

Вредоносное ПО продолжает оставаться ключевым инструментом атак как в массовых, так и в целевых кампаниях. Наиболее распространенными типами остаются шифровальщики, RAT и шпионское ПО: они позволяют атакующим как получить прибыль, так и установить устойчивый контроль над системой и собрать необходимую информацию.

В зоне наибольшего риска находятся государственные учреждения, предприятия промышленного сектора и IT-компании. Интерес к первым связан с доступом к критически важным данным и системам, ко вторым — с возможностью нарушить технологические процессы, а к третьим — с перспективой компрометации цепочек поставок ПО и выхода на другие организации.

Методы доставки остаются традиционными, но эффективно работают: для организаций это в первую очередь электронная почта и компрометация инфраструктуры (взлом серверов, рабочих станций, сетевых устройств).

В дальнейшем может усилиться интерес атакующих к мобильным устройствам и персональным каналам коммуникации — в том числе за счет использования новых подходов к убеждению жертвы, таких как генерация сообщений с помощью ИИ или имитация голоса. Также нельзя исключать рост числа атак на элементы цепочек поставок ПО. Эти тенденции подчеркивают необходимость развития комплексного подхода к защите и повышения устойчивости IT-среды организаций.

Мы ожидаем, что в ближайшие год-два вредоносное ПО сохранит свое основное положение в методах атакующих. В отличие от социальной инженерии или эксплуатации уязвимостей, использование ВПО позволяет автоматизировать большинство этапов атаки — от проникновения до достижения конечной цели, будь то кража данных, нарушение функционирования организации или шифрование важной информации. Более того, многие современные вредоносы действуют по принципу «развернул и забыл»: они не требуют постоянного участия оператора, что важно при проведении массовых кампаний. Кроме того, популярность использования ВПО как метода атаки связана в числе прочего с его высокой экономической целесообразностью: затраты на создание или аренду ВПО (например, по модели MaaS/RaaS) несопоставимы с потенциальной прибылью — будь то выкуп, продажа данных или доступа к инфраструктуре. Так, в исследовании рынка киберпреступности мы рассказывали, что чистая прибыль от успешной кибератаки может в пять раз превышать затраты на ее организацию: общие расходы на инфраструктуру, покупку инструментов и услуги, а также на консультации могут составлять от 20 000 долл., тогда как чистая прибыль злоумышленника может при успешной атаке составить 100 000–130 000 долл.

Особенно актуальными останутся программы-вымогатели, шпионское ПО и трояны удаленного доступа — как наиболее результативные типы ВПО. Первые — за счет прямой монетизации, вторые — как быстрый способ собрать учетные данные и разведать инфраструктуру, а RAT — как надежный способ получить и удержать полный контроль над системой. Эти типы ВПО закрывают ключевые задачи атакующих, от первичного доступа до финальной цели, и поэтому будут использоваться особенно активно.

Рекомендации

Надежная защита от вредоносного ПО требует системного подхода, сочетающего технические средства и организационные меры, включая работу с персоналом. Ниже представлены рекомендации, которые помогут минимизировать риски доставки и запуска вредоносного кода внутри корпоративной IT-инфраструктуры.

1. Минимизация шансов на успешную доставку ВПО

Современное ВПО все чаще попадает в инфраструктуру через разнообразные коммуникационные каналы: не только по почте, но и через поддельные сайты, мессенджеры, соцсети и др. Чтобы перекрыть как можно больше векторов доставки, нужно:

- использовать почтовые и веб-шлюзы, проверяющие вложения и ссылки в электронных письмах в режиме реального времени;

- внедрить NGFW и прокси-сервисы с функцией категоризации сайтов и фильтрацией трафика — например, PT NGFW;

- контролировать каналы обмена файлами внутри организации, включая мессенджеры, где возможна доставка вредоносов с использованием социальной инженерии;

- регулярно тестировать параметры шлюзов и фильтров с помощью специализированных решений (например, PT Knockin), имитирующих реальные сценарии доставки ВПО.

2. Поведенческий анализ вместо слепой веры в сигнатуры

Сигнатурные методы становятся все менее эффективными: злоумышленники используют упаковку, шифрование и мимикрию под легитимные приложения. Поведенческий анализ дает возможность выявлять угрозы, не завися от заранее известных образцов. В рамках этой стратегии важно:

- Внедрить песочницы с ML-анализом поведения, способные выявлять и блокировать «нулевые» и модифицированные версии ВПО до их запуска пользователями. Например, песочница PT Sandbox использует механизмы машинного обучения, которые помогают выявлять вредоносные действия файла, который на первый взгляд кажется безопасным, и обнаруживать угрозы нулевого дня. Эти возможности позволяют автоматически обнаруживать вредоносное ПО, поступающее в организацию из разных источников (почтовые вложения, общие файлы, веб-трафик), и блокировать его распространение.

- Использовать EDR-системы, которые могут отследить не только запуск подозрительного процесса, но и его активность в системе, цепочку команд, взаимодействие с файлами, памятью и сетью. Кроме того, такие решения способны обнаруживать вредоносное ПО, попадающее в сеть организации способами, которые не могут отследить упомянутые выше средства защиты. Один из примеров — фишинговые сообщения с вредоносными вложениями в мессенджерах. Такие каналы коммуникации часто используют шифрование, поэтому их сложно проанализировать в потоке. На конечном устройстве их анализ выполнит MaxPatrol EDR, который может принять меры в виде карантина или удаления файла до того, как с ним начнет взаимодействовать пользователь.

3. Сетевой контроль: выявление скрытой активности

Значительная часть вредоносного ПО в процессе своей работы генерирует определенный сетевой трафик. Например, оно может устанавливать связь с сервером управления для передачи данных, скачивать вредоносную нагрузку или присоединяться к майнинг-пулам. Для выявления подобных признаков мы рекомендуем:

- Применять системы анализа сетевого трафика (NTA), способные выявить аномалии и скрытую активность. В портфеле решений Positive Technologies такие задачи выполняет продукт PT NAD, который служит эталонным источником данных о сети, помогает контролировать инфраструктуру и позволяет своевременно обнаруживать действия хакеров в сетевом трафике.

- Проводить интеграцию решений для защиты информации между собой и объединять данные от EDR, песочниц, шлюзов и NTA в централизованную систему анализа и корреляции событий (SIEM) для создания полной картины атаки.

Кроме того, отдельные песочницы (в частности, PT Sandbox) также способны анализировать сетевой трафик, генерируемый исполняемыми файлами в процессе их выполнения, и выявлять в нем признаки вредоносного поведения. Так, непосредственно в PT Sandbox используется ML-модель, которая позволяет находить подозрительные сетевые взаимодействия, даже если используются ранее неизвестные или модифицированные образцы ВПО.

4. Реагирование на инциденты и контроль изменений

Даже при наличии многоуровневой защиты не исключены случаи проникновения. Здесь важно:

- Оперативно реагировать на события. Для этого необходимо выстроить процесс реагирования, помочь в котором могут системы класса SOAR, автоматизирующие проверку, обогащение и реагирование на инциденты.

- Внедрить практики контроля изменений в IT-инфраструктуре — в том числе отслеживание параметров почтовых шлюзов, прав доступа, политик безопасности.

5. Повышение цифровой гигиены и обучение персонала

В период 2024 — первой половины 2025 года наблюдался рост числа атак через мессенджеры, где пользователям рассылаются сообщения от якобы знакомых людей — нередко с вложениями или ссылками на APK-файлы. Кроме того, остается актуальным метод доставки вредоносного ПО через фишинговые сообщения. В условиях таких атак роль человеческого фактора становится критически важной. Для повышения уровня стойкости организации к таким атакам мы рекомендуем:

- Проводить регулярное обучение сотрудников по сценариям, актуальным для конкретной организации: фишинг в Telegram, вложения с архивами, ссылки на фейковые обновления и т. п.

- Обновлять корпоративные регламенты цифровой гигиены: запрет на установку стороннего ПО, инструкции по проверке источников сообщений, правила использования рабочих мессенджеров и других каналов связи.