По прогнозам экспертов, в 2026 году число успешных кибератак вырастет на 30–35% в сравнении с 2025 годом. Согласно исследованию Positive Technologies, каждая вторая успешная атака приводит к утечке персональных данных.

Это грозит бизнесу штрафом до 500 млн рублей за повторную утечку и другими серьезными последствиями, например потерей доверия клиентов, партнеров и рынка. Сложность кибератак растет, и, чтобы оставаться защищенными, компаниям необходимо пересмотреть саму модель обеспечения безопасности данных.

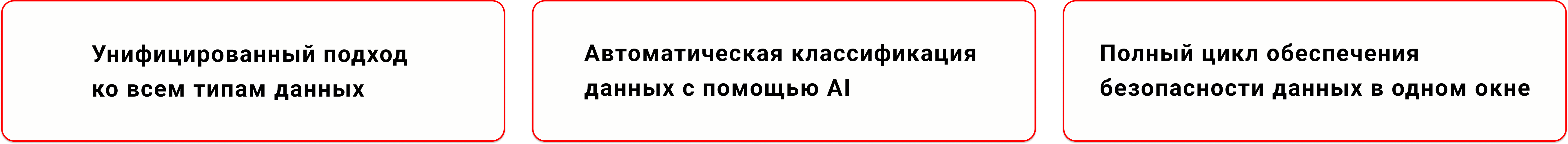

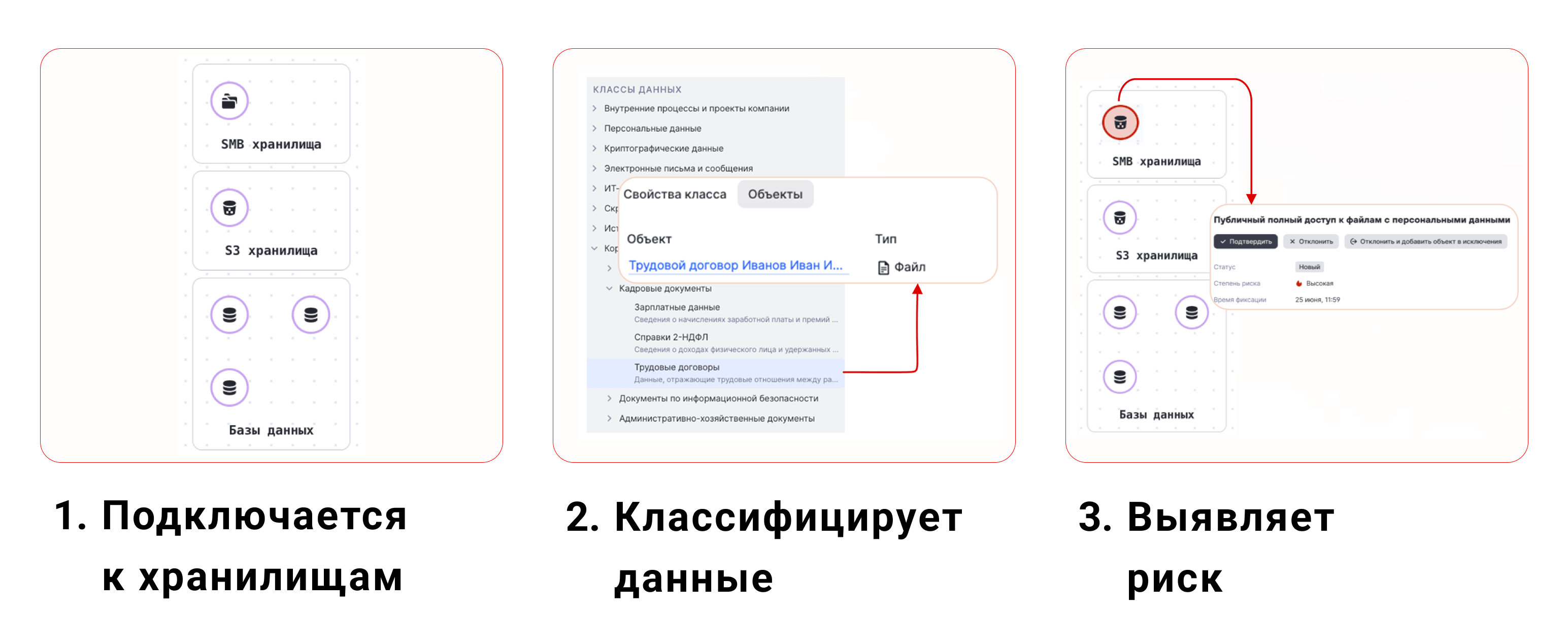

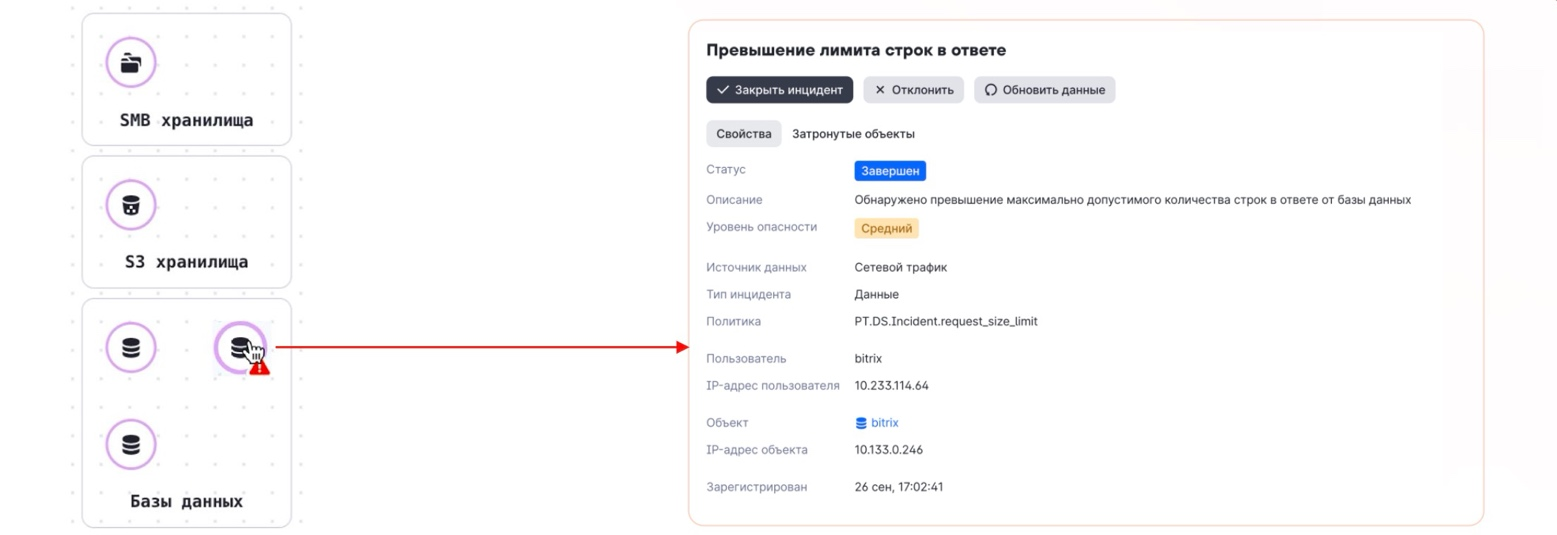

В этой статье разберем, почему традиционные методы становятся неэффективными и как компании могут перейти к современной модели защиты данных с помощью нового продукта PT Data Security.