По отзывам многих участников, юбилейный PHDays 10 получился ярким и свежим, как погода в середине мая. На площадке нашлось место и пиджакам, и футболкам, и даже министру цифрового развития. Это была не просто встреча более 2,5 тысяч специалистов по информационной безопасности, уставших от изоляции во время пандемии. За сражениями на самом большом в мире киберполигоне The Standoff и форумом наблюдали онлайн свыше 20 тысяч человек из разных стран. Мы откровенно говорили о важных вещах, о совершенно новых технологиях и подходах, геополитических проблемах, болях бизнеса, надеждах инвесторов, неприятностях частных пользователей. Мы показали, как хакеры могут разрушить современный город, и предложили почти революционную методологию защиты от такой угрозы.

Несмотря на опыт команд защитников, атакующие нанесли тяжелые удары по всем компаниям города, построенного на полигоне The Standoff. Так, в последний день сражения жителей оставили без электричества. Атакующие отключили линии электропередач, взломав устройства релейной защиты и автоматики на подстанции, принадлежащей компании Tube. В морском порту транспортной компании Heavy Ship Logistics контейнер упал прямо на баржу. Как выяснилось, хакеры из команды Invuls перехватили управление портальным краном и подавали заведомо неправильные команды. Кроме того, атакующие из Сodeby и True0xA3 остановили автоматизированную систему управления крупной региональной корпорации Nuft по добыче и переработке нефтепродуктов и подменили показатели приборов. Нефтедобыча сократилась за сутки на 90%.

Всего пострадало: газораспределительная станция, ТЭЦ, нефтекачалки, ветрогенераторы, электроподстанция, железнодорожное хозяйство, аэропорт, морской порт, магазины, сеть рекламных видеоэкранов, система уличного освещения, офисы компаний 25 Hours, Heavy Ship Logistics, Nuft, Tube. Чаще всего бизнес-риски реализовывали в компаниях Heavy Ship Logistics и FairMarket — 33 и 26 раз соответственно.

За четыре дня работы киберполигона было реализовано 33 уникальных бизнес-риска — 54% от общего числа рисков, заложенных в программу соревнований. Всего жюри приняло 84 отчета об успешно выполненных заданиях от команд атакующих. Победителями среди команд «красных» стали True0xA3 (35 877 баллов), Сodeby (30 183) и Invuls (17 643).

Команды защитников прислали 328 отчетов о выявленных инцидентах. По количеству отчетов об атаках в тройке лидеров оказались команды Jet Security Team (компания Tube), akPots_team (Nuft) и Yourshellnotpass (25 Hours). За время соревнований защитники успели расследовать 18 реализовавшихся бизнес-рисков, причем команды Jet Security Team и Yourshellnotpass расследовали все риски, с которыми столкнулись их компании. В среднем на расследование с необходимой полнотой собранных фактов требовалось около 5 часов.

После награждения директор по маркетингу и корпоративным коммуникациям Positive Technologies Владимир Заполянский побеседовал с защитниками команд Yourshellnotpass и Security Jet. Ребята отметили, что, в отличие от предыдущего раза, в этом году им удалось уделить больше внимания именно защите и расследованиям. Также они использовали лайфхаки и подсказки, которые делали сами атакующие. На расследование первого инцидента у ребят ушло 19 часов (у команды Yourshellnotpass) и 12 часов (у Security Jet).

О подробностях киберсражения читайте в специальном материале, посвященном первым итогам полигона, а мы расскажем об интересных людях, выступавших в последний день PHDays 10.

Реальность кибербеза

Современный министр — это кофе в стакане, кроссовки и хорошее чувство юмора. Другой человек, наверное, не мог бы управлять министерством, которое вывело Россию в число лидеров по развитию цифровых госуслуг (и наши Госуслуги регулярно выигрывают международные премии).

В финальный день форума состоялась пленарная сессия «Реальность российского кибербеза».

В ней приняли участие:

- Максут Шадаев, министр цифрового развития связи и массовых коммуникаций Российской Федерации;

- Виталий Лютиков, заместитель директора ФСТЭК России;

- Александр Муранов, заместитель председателя правления Газпромбанка;

- Айдар Гузаиров, генеральный директор Innostage;

- Владимир Сакович, глава Skolkovo Ventures;

«Контекст, в котором мы находимся, я думаю, всем понятен: темпы цифровизации резко возросли, в том числе благодаря пандемии, — отметил Максут Шадаев. — Государство запускает большое число проектов цифровизации во всех отраслях, в том числе в здравоохранении и образовании. Номер один по темпам роста — сфера госуслуг. Ковид показал, что все услуги можно получать онлайн, поэтому данные сервисы развиваются очень быстро. Бурное проникновение цифровизации кардинально обостряет все риски кибербезопасности. Сейчас идут дискуссии и в правительстве, и в администрации, и в Совбезе, и их основной смысл сводится к тому, что новые вызовы требуют новых решений по защите. Председатель правительства любит говорить, что нельзя рассчитывать на новый результат, используя старые способы. Я думаю, что уже летом набор мер мобилизации и стимулирования будет выработан для того, чтобы отвечать на новые риски».

Основной вопрос, который задал участникам модератор встречи Юрий Максимов, генеральный директор Positive Technologies, был связан с перспективами России стать лидером на мировом рынке ИБ. «Если посмотреть на экономику российской индустрии, то порядка 50% средств, которые тратятся на кибербезопасность в России, идут на западные продукты, в первую очередь на американские. Как нам перейти на отечественные решения, заставить или уговорить?» — спросил Юрий Максимов.

Александр Муранов, заместитель председателя правления Газпромбанка, привел пример ситуации с софтом в банковской отрасли.

«Если вы взглянете на банковскую розницу, то почти не найдете там иностранных продуктов, — сказал Александр Муранов. — У всех крупных банков есть свои команды, которые пишут код круглые сутки, в удаленном или в других форматах. За два года индустрия банковской розницы с точки зрения софта полностью изменилась. Из банков ушли импортные системы, индийские или американские, и остались только отечественные. Да, многие такие продукты работают на открытом коде, но в России создалась своя индустрия розничных продуктов. Инфобез стоит на пороге таких же решений. Отвечая на вопрос по поводу полного замещения иностранных ИБ-продуктов отечественными, Александр заявил, что идеальным форматом считает доверенную среду с отдельными «недоверенными» продуктами. «Не стоит видеть во всех компаниях врагов, но хорошо бы иметь возможность управлять врагом, понимая, что происходит с «недоверенными» решениями. Хуже, когда вся среда недоверенная, вот это уже беда».

«Пока в вузах не будет стендов, лабораторных, практикумов, построенных на российских, а не на зарубежных решениях, ничего не произойдет. Специалист выходит из вуза, не имея понятия о наших отечественных решениях, — заявил Виталий Лютиков, заместитель директора ФСТЭК России. — К счастью, некоторое развитие в этом направлении есть. При поддержке Минцифры прорабатываются вопросы создания технологических центров обучения на базе УМО, и будем надеяться, что это немного поможет. Вторая проблема — заказчики решений в области ИБ. Они должны понимать, что их задача — обеспечение безопасности, а не выполнение требований. В требованиях регуляторов, ФСТЭК, ФСБ, везде в основу положена цель — безопасность, причем реальная. А пресловутую бумажную безопасность заказчики часто формируют сами, когда им все равно, каким образом решить задачу. Главное, чтобы отстали проверяющие органы. Если заказчики сами не захотят строить безопасность для достижения цели, то мы разобьемся все, но эту задачу не решим, потому что такая ситуация порождает недобросовестную конкуренцию между разработчиками. Всегда проще предложить абы какое решение, нежели качественное. Третья проблема — сами разработчики. Если проанализировать конкурсы, которые выигрывают зарубежные вендоры, то станет понятно, что они выходят вперед в требованиях, которые связаны не столько с безопасностью, сколько с эргономикой и ясностью интерфейса. Это тоже важно, и нашим вендорам стоит больше уделять этому внимания».

«Запрещать зарубежные решения нужно аккуратно. Там, где есть риски, нужно запрещать. Там, где риски меньше, нужно уговаривать переходить на отечественное ПО, одновременно создавая по-настоящему конкурентную среду», — добавил Виталий Лютиков.

«У нас всегда две крайности — либо все разрешить, либо все запретить. Государство, используя различные механизмы господдержки, должно стимулировать появление продуктов, которые заместят импортные решения. Но это долгая системная работа», — прокомментировал ситуацию в отрасли ИБ Максут Шадаев.

Отвечая на вопрос Юрия Максимова о причинах, по которым в России столь узок рынок кибербезопасности и небольшое число стартапов, Владимир Сакович, глава Skolkovo Ventures, отметил, что эта отрасль везде в мире, как правило, поделена между большими игроками, которые могут обеспечить комплексность и надежность.

«Обычно о новых стартапах мы узнаем, когда их покупают такие гиганты, как Cisco, — сказал Владимир Сакович. — В мире в прошлом году на покупку стартапов большие компании потратили около 25 млрд долларов. В России эта сумма колеблется около нуля, и часто такие сделки осуществляются не за деньги, а, например, в обмен на доступ к рынку. Когда молодые стартапы не видят цепочки повышения своей стоимости, у них пропадает мотивация расти. Но самое главное — исчезает мотивация у инвесторов, которые должны вкладывать в стартапы деньги на ранних стадиях, чтобы продать их позже за большую сумму. Поэтому маленькие игроки оказываются без денег, у них нет средств, чтобы расти, пока они еще не окупаемы. Проблемы доступа к средствам есть даже у больших компаний в ИБ. Традиционные способы получения средств через заимствования на бирже и работа крупных фондов Private equity осложнены негативной геополитической атмосферой и отсутствием биржевых инструментов».

Дефицит капитала и необходимых инвестиционных инструментов приводит к тому, что если стартапы в области ИБ и появляются, то годами остаются на уровне маленьких компаний.

«В Сколково каждый год приходит 10–15 стартапов, но большинство из них так и остается на уровне идей, у них не получается добиться фондирования и двигаться дальше по инвестиционному циклу. Для исправления ситуации государство должно помочь стимулировать частный капитал. Вторая проблема, которую нужно решить, — изменение нерыночной системы распределения заказов. Это приведет к росту выручки и повысит интерес инвесторов. И третье. Необходимо создать инвестиционную инфраструктуру поздних стадий, аналог IPO, так как, к сожалению, выход на IPO в области кибербезопасности усложнился. Я думаю, это задача трех-пяти опорных банков», — считает Владимир Сакович.

Максут Шадаев согласен, что для стартапов должен быть дан зеленый свет и упрощены некоторые механизмы. «Они должны иметь возможность без конкурса продавать свои продукты в госорганы. Либо, если решения стартапа закупаются бизнесом, для этих компаний должны быть налоговые льготы. Пока мы не решим проблему упрощенного доступа стартапа на рынок, мы можем как угодно заливать деньгами любые разработки, это будет бессмысленно», — сказал Максут Шадаев.

От слепой веры в начинающие компании предостерег Виталий Лютиков, заместитель директора ФСТЭК России, рассказав о создателях операционной системы со штатом в 6 разработчиков.

«А если через некоторое время эти разработчики разбегутся и продукт останется без поддержки? Помогать начинающим стартаперам надо, но механизм должен быть продуман, чтобы исключить риски как минимум в системообразующих отраслях», — отметил Виталий Лютиков.

Айдар Гузаиров, генеральный директор Innostage, полагает, что если индустрия ИБ в России объединится, выстроит дорожную карту, то вопрос полного перехода на отечественные продукты решится за один, два, три года. «Но индустрия — это не только производители решений и заказчики, это и обучение программистов и специалистов, работающих с конечными решениями, и вопрос удержания кадров в России и отечественных компаниях. Надо понимать, что разработчику, даже живущему в Ульяновске, не нужно уезжать, он может прекрасно работать на вендоров из США», — отметил Айдар Гузаиров.

Юрий Максимов затронул на встрече тему неприемлемого ущерба для компаний и необходимости вовлечения руководства компаний в процесс обеспечения ИБ. «Криминал меняет форму — раньше деньги крали, а сейчас предпочитают шантажировать. Так гораздо проще. Чтобы у банка украсть деньги, надо, помимо хакеров, иметь дропперов, кардеров, которые вступают в тесный контакт с банком. А вымогатель может сидеть на Бали и обрушить деятельность компании в одиночку. Недавно прошла новость, что Япония после истории с Colonial Pipeline заявила о желании переходить на локальные технологии даже в частных компаниях. Это серьезная проблема для многих стран — некоторые государства начинают закрывать свой кибербез. Что касается крупных компаний, то их первые лица должны понимать, что пока они не начнут заниматься кибербезопасностью, их компания не сможет дать ожидаемых результатов», — рассказал Юрий Максимов.

«К сожалению, первые лица нередко занимаются инфобезопасностью раз в год, при согласовании бюджетов, — заявил Айдар Гузаиров. — Такие люди должны регулярно ставить CISO вопросы «что сделать, чтобы компанию не уничтожили хакеры и мы могли спать спокойно». Но они этих вопросов не задают».

С ним согласен Максут Шадаев: «В крупных компаниях ИБ-руководитель часто просто не имеет доступа к первому лицу. В результате он лучше понимает регуляторику ФСТЭК, нежели специфику бизнеса, который защищает. Хотя, когда ввели законы по защите критической инфраструктуры, где прописана уголовная ответственность, первые лица стали уделять чуть больше внимания информационной безопасности», — отметил Максут Шадаев.

Под конец встречи, отвечая на вопрос, ведется ли на территории России работа над созданием аппаратной части, на которой смогли бы функционировать все отечественные IT-решения, Максут Шадаев отметил, что программа развития производственных мощностей и стимулирования спроса находится под личным контролем председателя правительства, и в пятницу планировалось совещание по этой теме.

Артем Сычев: российские банки защищены лучше

На форуме в последний день много внимания уделялось вопросам безопасности банковских систем. Артем Сычев, первый замглавы департамента информационной безопасности ЦБ, отметил, что «банковская система РФ на голову выше западных с точки зрения ИБ. Опыт отражения атак и устранения последствий у наших финансовых организаций гораздо больше».

По его словам, важным аспектом является понимание ИБ-рисков на уровне руководства финансовых организаций, а не только профильных подразделений.

«Если руководство финансовой организации не понимает рисков ИБ, не знает, что это такое, то в таком случае риску подвергаются не только они сами, но и акционеры, и вкладчики. Для нас крайне важно понимание, насколько киберкультура присутствует в корпоративном управлении и может ли она повлиять на финансовую устойчивость организации», — ответил Артем Сычев.

«Нас нередко обвиняют в том, что в нормативных документах мы довольно много внимания уделяем техническим вопросам. С одной стороны, от нас хотят, чтобы мы сказали, как должно быть, а с другой — наоборот, хотят, чтобы мы дали больше свободы, — рассказал Артем Сычев. — Но в конечном счете ни технические детали, ни средства безопасности не являются ключевой историей. Для нас важным является вопрос, сможет ли в случае кризисной ситуации финансовая организация обеспечить непрерывность своей деятельности, а также возможность минимизации потерь».

Проблема криптобирж: сотрудник и код

У цифровых валют ситуация хуже. Старший специалист группы исследования защищенности банковских систем Positive Technologies Ваагн Варданян рассказал о логических уязвимостях, найденных им на крупных криптобиржах, которые давали возможность манипулировать балансом. Исследование проводилось в 2019–2020 годах. Ваагн выделил несколько причин, по которым становится возможным взлом бирж: недобросовестность сотрудников и уязвимости в коде. Ваагн сосредоточился в своем исследовании на логических уязвимостях, которые образуются на уровне написания кода и которые сложно вычислить.

Как защитить пожилых людей от мошенников

Перейдем от логических к психологическим уязвимостям. Дискуссия о социальной ответственности и предупреждении о способах мошенничества развернулась на бизнес-секции «А нас спросили?», которую модерировал Владимир Бенгин, директор по развитию продуктового направления Positive Technologies.

«Мы тратим много ресурсов на аварнесс, — рассказал Дмитрий Гадарь, вице-президент и директор департамента информационной безопасности Тинькофф. — Например, в сторис в журнале Тинькофф публикуется много материалов про мошенников, они даже есть в нашем ТикТоке. Помимо этого, моя команда читает лекции в вузах, а я сам выступаю с лекциями в школе, рассказывая про опасности в интернете. Надо начинать это со школьного возраста и помогать взрослым, которые не готовы к новым угрозам. Однако тема не настолько простая. Если бы я работал в операторе связи, руководство вряд ли разрешило бы отстрелить 30% трафика, генерируемого, возможно, мошенниками, только потому, что мы за мир во всем мире».

Владимир Дрюков, директор центра противодействия кибератакам Solar JSOC компании «Ростелеком-Солар», не поверил в такое количество колоний и преступных кол-центров, которые смогли бы генерировать такой объем трафика, и заметил, что пожилое население также важно информировать об угрозах на таких популярных площадках, как Сбербанк и Госуслуги.

«Это не наша уникальная проблема, и она никак не связана с русским менталитетом, — сказал Владимир Дрюков. — В чем мы отстаем, так это в движении государства в сторону осведомленности. В США есть отдельный департамент Homeland Security. Они вкладывают очень много сил в то, чтобы информация о новых фишках злоумышленников появлялась в паблике».

Социнженерия-2021

Специалист по ИБ Дмитрий Андреев рассказал о принципах социальной инженерии и различных сценариях ее применения, проиллюстрировав свой рассказ яркими примерами из жизни, а также поделился опытом противодействия этой опасной технике в компаниях.

«Для защиты от социальной инженерии нужно обучать сотрудников, но нельзя ограничиваться лишь соблюдением правил, — уверен Андреев. — Без понимания, как работает специалист по психологическим манипуляциям, человек очень уязвим. Надо показывать на примерах, как работает логика атакующего».

Эксперт подчеркнул, что «топ-менеджмент должен понимать, зачем мы развиваем ИБ компании; это должно мотивировать их обучаться и в первую очередь — противодействию социальной инженерии. Если этого не делать, то даже очень хороший руководитель и админ будут уязвимы».

Как не допустить недопустимое

Может ли бизнес быть уверен в том, что он не рухнет от кибератаки? На этот вопрос в своем выступлении ответил директор по бизнес-консалтингу Positive Technologies Роман Чаплыгин, таким образом продолжив представлять публике новое поколение решений компании — продукты метауровня, которые позволяют остановить кибератаку и защитить компанию силами одного человека.

«Бизнес может рухнуть только тогда, когда в компании произойдет крупное недопустимое событие. Чрезвычайные ситуации, делающие невозможным достижение операционных и стратегических целей и приводящие к длительному нарушению основной деятельности, есть всегда. Именно события, после которых организация никогда уже не вернется к прежней жизни и деятельности, мы и поставили во главу угла нашей концепции. Мы считаем, что деятельность службы безопасности должна быть такой, чтобы недопустимые события никогда не реализовались», — заявил Роман Чаплыгин.

Рассказывая о составленном Positive Technologies реестре недопустимых киберсобытий, он отметил, что кража денег со счета в размере 10–15% от чистой прибыли катастрофична для компании любой отрасли.

«Самым эффективным и простым способом идентификации недопустимых для бизнеса событий стало индивидуальное общение с топ-менеджментом, операционными руководителями, IT и ИБ-специалистами. Благодаря этому мы, шаг за шагом, выявили их перечень, сценарии реализации и системы, взлом которых повлечет за собой недопустимые события», — сказал Роман.

О том, как сделать недопустимое невозможным, а также о методологии метапродуктов и погружении в процессы рассказал руководитель отдела аналитики Positive Technologies Евгений Гнедин.

«Реестр недопустимых событий — первый этап нашей методологии. От того, насколько подробно и полно будет он составлен, зависит эффективность последующей работы. Чтобы вовремя остановить атакующего, необходимо понять, каким образом недопустимое событие накладывается на всю инфраструктуру компании. Так, сопоставив траектории атак разных хакеров, мы увидели на полученной схеме ряд одинаковых шагов и задействованных систем. Так мы сделали вывод, что в инфраструктуре обязательно есть системы, требующие усиленной защиты и мониторинга. Научившись выявлять эти системы, а затем усиленно защищать их, мы сможем приблизиться к тому, чтобы не допустить совершения недопустимого для бизнеса события. А обеспечив усиленный мониторинг ключевых систем и поддерживая их в актуальном состоянии, мы сможем ловить злоумышленников на ранних стадиях атаки», — заключил спикер.

Сканируем комплексно и нежно

Тему новых подходов к ИБ продолжили в треке thrEat reSearch Camp. В частности, там выступил Илья Зуев, CISO Rambler&Co и Okko. Он поделился своим опытом, отметив, что защита более сотни проектов, когда в компании существуют разные группы админов и разработчиков, — сложная задача. Для комплексной защиты инфраструктуры и борьбы с вирусами-вымогателями компания Rambler&Co разработала систему комплексного сканирования.

«Суть нашей системы заключается в поэтапном сканировании, которое включает: инвентаризацию, быстрое сканирование, сканирование сервисов и программного обеспечения, DAST, compliance- и expiration-сканирования, а также сканирование контейнеров CI/CD, проверку наличия корпоративных секретов на публичных ресурсах, общий фильтр ложных срабатываний по хешу, оповещение о выявленных уязвимостях и их визуализацию и, наконец, метрики покрытия. Все результаты сканирования собираются в одном месте для обработки, по итогам которой мы принимаем решение», — рассказал эксперт.

Илья также подчеркнул важность проверки срока действия доменов: «Люди любят создавать сайты на Tilda, потому что это просто и красиво. Однако срок подписки на Tilda может незаметно истечь, и этим пользуются злоумышленники — такие домены они крадут и размещают там «нехорошие» сайты и неудобные Java-скрипты».

Что с нами стало, или Краткое введение в ИБ-обстановку, если вы лежали в коме 10 лет

Тему своего выступления «Ретроспективный анализ громких инцидентов ИБ за последние 10 лет» независимый исследователь Владимир Дащенко выбрал в привязке к форуму PHDays, который этом году отмечает десятилетний юбилей. Он представил краткий экскурс в события, которые так или иначе связаны с ИБ, проанализировал, какое влияние они оказали на человечество, их технологии, атаки, а также методы защиты — и ответил на главный вопрос: изменилось сегодня ли наше отношение к информации, когда риск утечки данных значительно возрос?

Владимир отметил, что за прошедшее десятилетие произошло феноменальное число громких взломов, утечек, уязвимостей, атак с использованием вредоносного ПО и других инцидентов.

«С 2014 года мир Интернета вещей начинает захватывать все больше сердец: в Северной Америке в массовую продажу впервые поступили Google Glass, тестировать которые ранее могли только сотрудники компании Google. И сразу же произошел fappening — массовый взлом iCloud знаменитостей и слив их фотографий. С этого момента проблема информационной безопасности стала затрагивать даже тех, кто о ней ничего не знал: знаменитостей, актеров, звезд шоу-бизнеса и обычных людей. Тогда же в западных странах возникает огромное число микростартапов, специализирующихся на обеспечении кибербезопасности частных лиц. Если раньше, когда речь шла о физической безопасности, нанимали секьюрити, то теперь появляются секьюрити, охраняющие цифровое пространство человека», — рассказал Владимир.

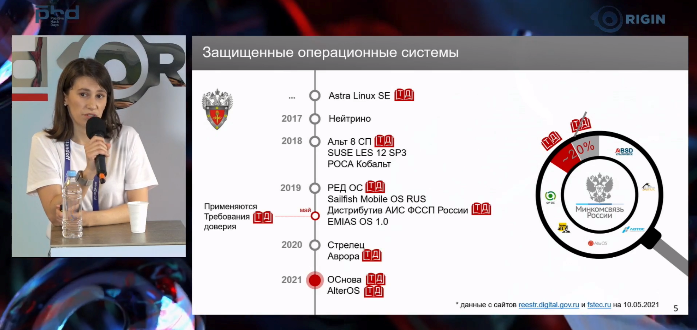

Уральские модели безопасности ОС

Докладчики из Уральского федерального университета на основе своего опыты работы с отечественными операционными системами рассказали о формальных моделях безопасности ОС, об их реализации, о проблемах проверки и верификации.

«Чтобы сделать свою защищенную операционную систему, необходимо на самом деле внести множество доработок и архитектурных решений, — говорит аспирант УФУ Лилия Галимзянова. — Мы предлагаем расширить типовую модель управления доступом, предлагаем рассматривать файлы как области памяти, которые загружаются в пространство процесса. При этом будет проще делать спецификацию для дальнейшей верификации, будет легче показать соответствие между моделью и кодом».

Выступающие также предложили сделать модель управления доступом максимально универсальной, чтобы она почти не зависела от процессора. «Главная наша задача — определить условия безопасности, реализация пока вторична. Нужно пройти где-то по этой тонкой линии между реальностью и математикой и формальными моделями», — добавил аспирант УФУ Роман Гильмияров.

The game is never over

Независимый исследователь кибербезопасности Артем Бачевский, разрабатывая и автоматизируя процессы AppSec, обратил внимание на проблемы безопасности видеоигр. С самого начала Артем оговорился, что не является геймером, однако интересуется всем, что можно взломать. В своем докладе Артем рассказал о наиболее уязвимых типах игр (промо-игры, браузерные игры), распространенных уязвимостях и атаках (небезопасность протоколов, ошибки в коде, ботоводство и читерство) и о способах защиты от них. Одна из уязвимостей приводила к тому, что игра никогда не заканчивалась.

Работа форума и киберполигона завершены, но новости и подробные отчеты об этих событиях уже готовятся. Следите за нами на сайте PHDays, на The Standoff и в социальных сетях мероприятий. Спасибо, что были с нами!

Соорганизатор форума, компания Innostage, развернула и поддерживает инфраструктуру The Standoff, мониторит и контролирует действия команд. Бизнес-партнером форума стал «Ростелеком-Солар», национальный провайдер сервисов и технологий информационной безопасности. Технологические партнеры PHDays — российская частная сеть продовольственных супермаркетов «Азбука вкуса», IT-компания Osnova, разработчик ПО в области ДБО iSimpleLab. На выставке PHDays представлены Axoft, Cross Technologies, ICL, OCS Distribution, R-Vision, Security Vision, «Инфосистемы Джет». Партнером конкурсной программы выступает ARinteg.