Оглавление

- Резюме

- Сводная статистика

- Последствия атак

- Вредоносное ПО: обновления сезона

- Шифровальщики: новые подходы и свежий взгляд

- APT-группировки: сила в тактике

- Социальная инженерия: сила слова

- Атаки на государственные учреждения: отставки, деньги, два шифровальщика

- Атаки на промышленность: Дон Кихот и ветряные турбины

- Атаки на транспортные организации: нам бы в небо

- Об исследовании

Резюме

- Количество атак во II квартале уменьшилось на 2% по сравнению с I кварталом 2022 года. Объем целенаправленных атак составил 71%.

- Доля атак на частных лиц составила 17%. Отмечается рост доли использования шпионского ПО в атаках на частных лиц (41%) и использования фишинговых сайтов в атаках с использованием социальной инженерии (43%).

- В результате атак организации чаще всего сталкивались с нарушениями основной деятельности (50%) и утечками конфиденциальной информации (40%). Частные лица стали жертвами утечки конфиденциальной информации в 69% атак и понесли финансовые потери в каждой третьей атаке.

- Продолжается рост количества атак на веб-ресурсы организаций: 28% — текущий показатель, что на 6 п. п. больше значения предыдущего квартала.

- Отмечается возросшая активность шифровальщиков: почти треть атак всего квартала была совершена с использованием программ-вымогателей, а доля использования шифровальщиков среди остального ВПО составила 62%, что схоже со значениями конца 2021 года. Группировки внедряют новые способы давления на жертв, дополняют вредоносное ПО новыми функциями и даже запускают программы bug bounty.

- Количество атак APT-группировок обновило рекордный показатель, который был зафиксирован в IV квартале 2021 года. Шпионские группировки отвлекали внимание от своей основной деятельности с помощью шифровальщиков, использовали приемы и ВПО, схожие с теми, которые используют другие группировки, и даже устраивали охоту друг на друга.

- Злоумышленники активно используют популярность криптовалют в атаках с использованием методов социальной инженерии для кражи учетных данных и денежных средств, а также распространяют вредоносное ПО под видом бесплатных NFT-токенов. Отмечается общий рост количества атак на блокчейн-проекты по сравнению с 2021 годом.

- Государственные учреждения вновь столкнулись с наибольшим количеством кибератак. Чаще всего атаки приводили к нарушениям основной деятельности, а также к утечкам конфиденциальной информации. В 46% случаев госучреждения были атакованы с использованием ВПО, среди которого 63% составили шифровальщики, и некоторые жертвы были вынуждены заплатить выкуп.

- Мы отмечаем значительный рост числа атак на промышленные учреждения — на 53% относительно предыдущего квартала. Атаки в большинстве случаев приводили к нарушениям работы промышленных предприятий (53%) и утечкам конфиденциальной информации (55%).

- Во II квартале было выявлено существенное увеличение количества атак на транспортные компании: их оказалось почти в два раза больше, чем в I квартале 2022 года. Наиболее громкие атаки затронули сектор авиасообщения.

Для защиты от кибератак мы прежде всего советуем придерживаться общих рекомендаций по обеспечению личной и корпоративной кибербезопасности. Мы советуем следить за актуальностью версий используемого ПО и устанавливать обновления безопасности. Организациям следует придерживаться предписаний и рекомендаций регуляторов в части обновления иностранного ПО и следить за изменениями в законодательстве. Кроме того, рекомендуется информировать сотрудников о различных видах фишинга и новых схемах мошенничества. Частным лицам рекомендуем не загружать ПО с подозрительных сайтов и торрент-площадок, а пользоваться лицензионными версиями из доверенных источников. Укрепить безопасность веб-ресурсов на периметре компании можно с помощью современных средств защиты (например, межсетевые экраны уровня приложений, WAF). Чтобы предотвратить заражение устройства вредоносным ПО, мы советуем использовать песочницы, которые анализируют поведение файлов в виртуальной среде и выявляют вредоносную активность, а также обращать внимание на то, каких разрешений требует загружаемое вами ПО. Нелишним будет регулярное создание резервных копий: они могут значительно облегчить последствия атак, позволив быстро вернуть системы к рабочему состоянию.

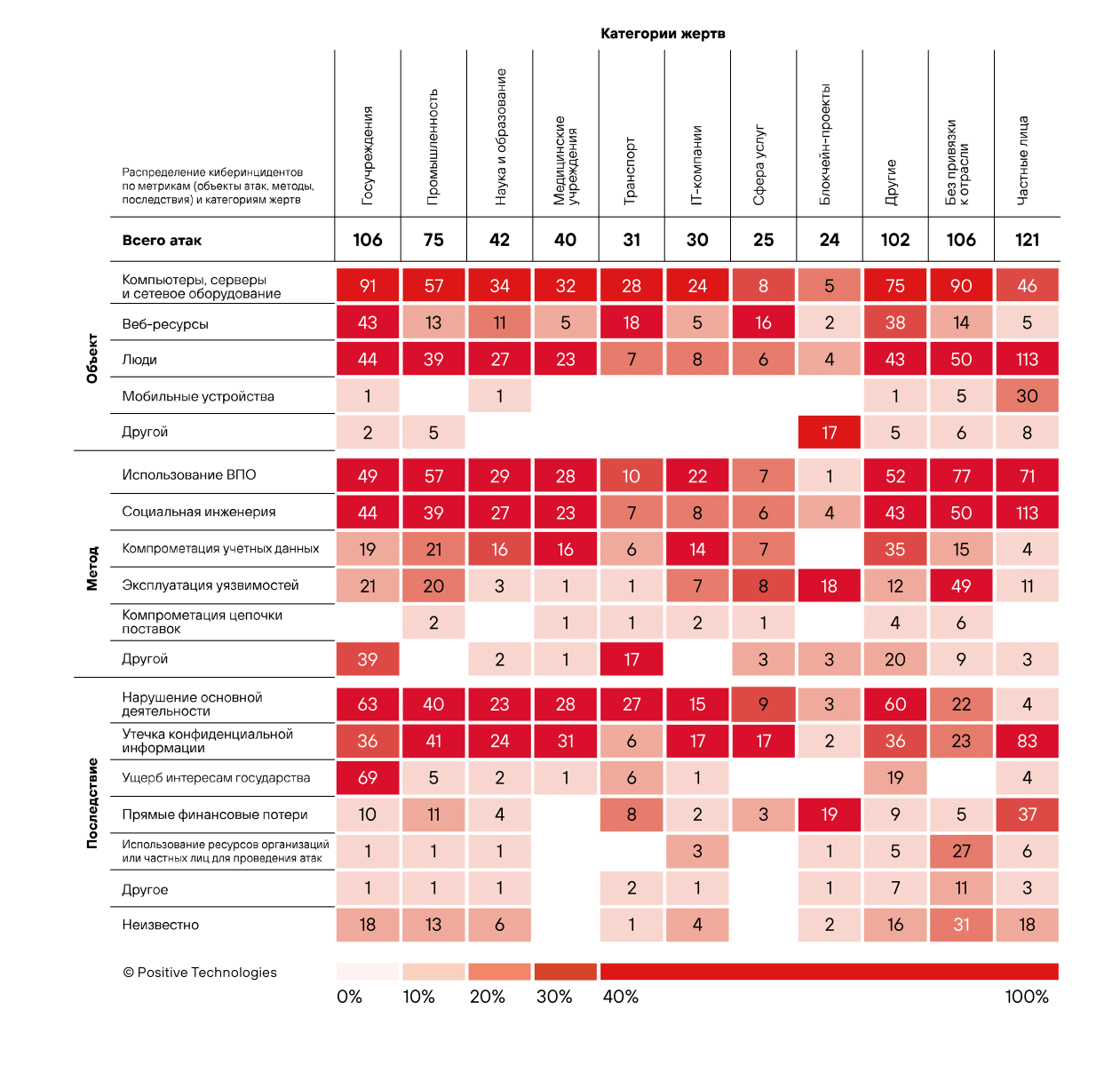

Сводная статистика

Во II квартале 2022 года количество атак осталось на уровне I квартала. Это обусловлено продолжением обострившегося противостояния в киберпространстве и возобновлением активности шифровальщиков. Чаще всего кибератакам подвергались государственные и научно-образовательные учреждения, организации промышленного сектора учреждения. Заметно увеличение числа атак на транспорт.

В рассматриваемый период наблюдались массивные атаки на веб-ресурсы, проводимые организованными группами хактивистов. Злоумышленники стали чаще использовать фишинговые сайты и торрент-площадки для распространения ВПО.

17% атак были направлены на частных лиц

71% атак имели целенаправленный характер

Последствия атак

Незначительное снижение общего количества кибератак по сравнению с I кварталом не повлияло на степень серьезности их последствий: организации теряли прибыль в простоях, вызванных недоступностью сетевой инфраструктуры, а их клиенты не могли получить доступ к предоставляемым сервисам; наблюдались масштабные DDoS-атаки, которые затрудняли или делали невозможным доступ к веб-ресурсам; производственные предприятия сталкивались с нарушениями своей деятельности. Кроме того, злоумышленники получали доступ к конфиденциальной информации жертв.

Потери доступа и сбои в предоставлении услуг

Более чем две трети атак, которые приводили к нарушению основной деятельности организаций, были вызваны потерей доступа к инфраструктуре или данным. В большей мере это обусловлено атаками шифровальщиков, действия которых делали невозможным стабильное функционирование систем. Так, атака вымогателей на систему здравоохранения Гренландии практически полностью парализовала работу медицинских учреждений по всему острову.

Скоординированные действия злоумышленников приводили к длительной недоступности ресурсов, как это случилось с литовскими и норвежскими госучреждениями в июне (более подробную статистику атак на госучреждения см. ниже). А в мае из-за крупной DDoS-атаки на ЕГАИС производители и дистрибьюторы алкогольных напитков оказались в затруднительном положении, так как не могли принимать и отгружать спиртосодержащую продукцию.

Утечки информации

Более трети атак (40%) на организации во II квартале привели к утечкам конфиденциальной информации, что немногим меньше, чем в предыдущем квартале. Наиболее похищаемыми данными организаций стали персональные данные (36%) и сведения, содержащие коммерческую тайну (11%). У частных лиц чаще похищали учетные и персональные данные, на которые пришлось 41% и 24% соответственно.

Громкими утечками конфиденциальных данных II квартала можно назвать атаку на сеть медицинских учреждений Baptist Health, которая затронула более миллиона человек и скомпрометировала их персональные данные и медицинскую информацию, а также взлом платформы Национального регистрационного департамента Малайзии, в результате которого были похищены (и выставлены на продажу на одном из теневых форумов) уникальные идентификаторы, фотографии и номера телефонов более 22 миллионов граждан страны. Подобные утечки подвергают огромное количество людей риску подделки их цифровой личности и совершения несанкционированных действий от их имени. Не менее интересными для злоумышленников являются учетные данные организаций и частных лиц (9% и 41% соответственно), которые могут быть использованы для атак на корпоративные сети или частные аккаунты: опубликованная бывшим членом группировки Lapsus$ переписка лишь подтверждает, насколько легко приобрести ворованные учетные данные и к каким серьезным последствиям это может привести. Из нее становится ясно, что группировка часто получала первоначальный доступ к сетям интересующих организаций, просто покупая учетные данные сотрудников на одном из форумов, а в ходе их атаки на T-Mobile злоумышленникам удалось получить учетные данные к репозиториям с исходными кодами и корпоративным аккаунтам Slack.

Вредоносное ПО: обновления сезона

Во II квартале было отмечено увеличение числа атак с использованием ВПО: доля таких атак на организации составила 57%, а на частных лиц 59% — это на 12 п. п. и 13 п. п больше, чем в предыдущем квартале, соответственно. Шифровальщики усилили свою активность: доля атак на организации с использованием программ-вымогателей возросла на 18 п. п. по сравнению с прошлым кварталом и составила 62%. Злоумышленники, как и в предыдущем квартале, продолжают использовать ПО для удаления данных в атаках на учреждения. В атаках на частных лиц мы отмечаем преобладание шпионского ПО и банковских троянов (41% и 21% атак с использованием ВПО соответственно).

Новое поступление

Исследователям из ThreatFabric удалось обнаружить новый банковский троян Octo, нацеленный на пользователей приложений онлайн-банкинга для Android. Новый троян позволяет злоумышленникам получить удаленный доступ к экрану устройства в потоковом режиме и выполнять команды, скрывая экран наложением оверлея. Схожими функциями обладала модификация Revive — шпионского ПО, которое злоумышленники превратили в банковский троян, о чем сообщили в своем отчете исследователи Cleafy. Оба трояна отличаются наличием полного контроля над устройством и возможностью перехватывать коды двухфакторной аутентификации, что позволяет злоумышленникам проводить on-device fraud — наиболее опасный и незаметный вид мошенничества, отличающийся проведением транзакций с одного и того же устройства, которое жертва использует на постоянной основе. Это усложняет работу антифрод-решениям, так как подозрительных признаков становится гораздо меньше.

Совершенствование защитных средств и инструментов для выявления атак на пользователей заставляет злоумышленников создавать и использовать более продвинутые экземпляры ВПО и способы его закрепления в системе.

Полюбившийся многим специалистам в области безопасности, а также злоумышленникам инструмент постэксплуатации Cobalt Strike со временем может быть заменен более свежим вариантом под названием Brute Ratel. Исследователи из Unit42 сообщают об использовании этого инструмента в атаках группировки APT29 и о том, что многие защитные средства не определяют его как угрозу при первом обнаружении.

Закрепление вредоносного ПО в системе также становится труднее, так как улучшается защита операционных систем. Однако существуют способы оставаться в системе незамеченным, и один из них — буткиты Буткит — это вредоносный код, который запускается до загрузки ОС. Основная цель буткита — закрепиться в системе и обеспечить защиту других вредоносов от обнаружения средствами защиты. . Они позволяют запускать вредоносное ПО до загрузки ОС, что дает возможность полностью обойти средства защиты. Во II квартале под угрозой атак буткитов оказались устройства Lenovo. Производитель установил небезопасные версии прошивок, содержащие уязвимости, которые могли бы привести к отключению безопасной загрузки, отключению средств защиты и выполнению произвольного кода. Также доступ к прошивкам BIOS и UEFI интересовал группировку Conti Прекратила свою деятельность (см. главу «Шифровальщики») , как выяснили специалисты Eclypsium. Деятельность Conti в первой половине 2022 года была направлена на выявление уязвимостей микроконтроллера Intel Management Engine, который имеет привилегии над ОС и может быть использован для модификации флеш-памяти BIOS (UEFI), выполнения произвольного кода и даже модификации ядра ОС с помощью режима системного управления (system management mode, SMM). Вышеперечисленные действия могли дать злоумышленникам неограниченные возможности для проведения атак и обеспечения устойчивости в системе.

Более подробно ознакомиться с буткитами и способами их обнаружения можно в нашем исследовании

Любителям пиратского ПО посвящается

Доля распространения ВПО через электронную почту, как и в предыдущем квартале, занимает лидирующую позицию. Исследователями безопасности была обнаружена массовая кампания по распространению нового вредоноса META, который является улучшенной версией популярного инфостилера RedLine. Пользователям поступало электронное письмо с документом-приманкой и текстом, побуждающим их открыть этот файл и запустить макрос. После активации макроса во вредоносном документе в систему загружался образец ВПО, а после похищались учетные данные, хранящиеся в браузере.

В атаках на частных лиц мы заметили увеличение доли доставки вредоносного ПО через сайты, в том числе торрент-площадки: доля этого способа составила 45%, что на 9 п. п. выше средних показателей 2021 года.

На различных сайтах был выявлен вредонос FFDroider, который распространялся под видом программ, позволяющих получить доступ к лицензионным версиям ПО без покупки подписки, а также бесплатного ПО. При установке FFDroider маскировался под настольную версию Telegram и обращался к браузерам, получая куки-файлы и хеш-суммы паролей социальных сетей Twitter, Facebook и Instagram. Используя службу Windows Crypt API, стилер расшифровывал пароли и отправлял их вместе с cookie-файлами на C2-сервер злоумышленников.

Исследователи Zscaler обнаружили несколько доменов, которые копировали официальный портал Microsoft для загрузки Windows и распространяли ISO-образ операционной системы с бэкдором, а в нескольких случаях злоумышленники распространяли бэкдор-версии Adobe Photoshop через репозитории в Github. Размеры образов составляли более 300 МБ, что позволяло злоумышленникам обходить некоторые антивирусные продукты, а после запуска образа в систему устанавливался похититель информации Vidar, отправляющий информацию в C2-каналы Telegram.

Кроссплатформенность — наше все

В наших аналитических исследованиях ([1], [2], [3]) мы отмечали распространенность Unix-систем и тот факт, что эти системы привлекают внимание злоумышленников, пытающихся создавать (и адаптировать) для них свои вредоносные программы.

Особо притягательной целью для злоумышленников являются корпоративные серверы виртуализации. На них может быть запущено множество виртуальных машин, которые будут зашифрованы в результате атаки, а вычислительные ресурсы сервера ускорят процесс шифрования. Во II квартале крепкий новичок на арене шифровальщиков Black Basta был портирован на Linux и уже использовался в атаках на серверы VMware ESXi. Анализ портированной версии шифровальщика показал, что он нацелен на папку, в которой хранятся все виртуальные машины на сервере, и использует многопоточность для скрытия активности и ускорения шифрования, а также утилиту для получения полных прав доступа к целевым файлам.

В начале III квартала 2021 года мы сообщали о первом зафиксированном использовании Windows Subsystem for Linux (WSL) для доставки вредоносного ПО, а по состоянию на II квартал 2022 года исследователи из Black Lotus обнаружили более 100 вариантов вредоносов, предназначенных для WSL, что демонстрирует высокие темпы развития для относительно нового вектора атак. Был обнаружен образец RAT, который использовал Telegram для связи с управляющим сервером и обладал обширным набором функций: кража куки-файлов из браузеров, загрузка файлов и удаленное выполнение команд. Используя WSL, злоумышленники могут атаковать как Linux, так и Windows, а вкупе с низкими показателями обнаружения антивирусными программами этот вектор становится для них крайне интересным.

Шифровальщики: новые подходы и свежий взгляд

Активность шифровальщиков во II квартале возросла в 1,7 раза по сравнению с прошлым кварталом и оказалась примерно на том же уровне, что и в конце предыдущего года. Почти треть от общего количества атак за II квартал была осуществлена с использованием вымогательского ПО.

Из-за того, что дистрибьюторы программ-шифровальщиков используют актуальные уязвимости, доля распространения шифровальщиков через электронную почту уменьшалась вплоть до I квартала 2022 года. В I квартале ее доля снизилась на 22 п. п. относительно показателя IV квартала 2021 года, а доля компрометации устройств с помощью уязвимостей ПО увеличилась на 28 п. п. Однако во II квартале доля распространения шифровальщиков по электронной почте вернулась к показателям середины 2021 года, в том числе за счет эксплуатации уязвимости Follina, которая требует доставки документа-приманки по электронной почте.

Заметны изменения в распределении жертв шифровальщиков по отраслям: количество атак на медицинские учреждения стало на 5 п. п. меньше, чем в предыдущем квартале, а организации промышленного сектора столкнулись с наибольшим количеством атак вымогателей — 17% против 14% в прошлом квартале. Продолжаются атаки шифровальщиков на государственные учреждения.

На самом видном месте

Вымогатели постоянно находятся в поисках способов привлечь внимание к атаке. Недавно появившаяся группа вымогателей Industrial Spy внедрила новый метод давления на своих жертв — дефейс корпоративных сайтов. После шифрования файлов Industrial Spy получает доступ к сайтам жертв и заменяет содержимое главной страницы на записку о выкупе с контактами для связи со злоумышленниками. Одним из первых примеров применения такого метода стала французская компания SATT Sud-Est.

Вымогатели BlackCat тоже проявили изобретательность в способах давления на своих жертв и создали сайт в открытом сегменте интернета, на котором сотрудники атакованных организаций могут проверить, входят ли их персональные данные в список похищенной информации.

Быстрее, сильнее

Во II квартале некоторые группы шифровальщиков (Chaos, DeadBolt, ech0raix, Hive, Cuba Ransomware, LockBit) перешли на более продвинутые версии вредоносного ПО, которые позволили им повысить свою эффективность. Одной из таких групп стала Cuba Ransomware, которая представила новую версию своего шифровальщика после небольшого перерыва в операциях. Разработчики провели оптимизацию программы-вымогателя: добавили новые типы файлов и папок, которые не должны шифроваться для продолжения работы системы и защиты зашифрованной информации от повреждения; расширили список завершаемых программ, закрывающихся при выполнении процесса шифрования, — это позволит шифровать те файлы, которые ранее были заняты процессами этих программ, например Outlook, MySQL и другими. Также была добавлена ссылка на чат qTox для переговоров и технической поддержки жертв вымогателя в реальном времени в защищенном виде.

Болевые точки

Уязвимости встречаются не только у жертв атак, но и у нападающих. Один из исследователей безопасности приложений обнаружил, что такие известные штаммы вымогательского ПО, как Conti, LockBit, Black Basta, подвержены уязвимости подмены DLL-библиотеки. Эта уязвимость работает в системах на базе Windows, и смысл ее заключается в возможности подгрузки DLL-библиотеки из-за пределов текущей папки и исполнения произвольного кода или повышения привилегий. Эксплуатация уязвимости позволяет прекратить работу шифровальщика прямо перед процессом шифрования — для этого необходимо разместить специально скомпилированный DLL-файл с кодом эксплойта в папках, которые с большей вероятностью могут быть использованы злоумышленниками. Но при этом стоит помнить, что эксплуатация уязвимости не помогает избежать кражи данных из скомпрометированной системы, что порой и является целью злоумышленников; например, группировка Karakurt требует выкуп за неразглашение похищенных данных без их шифрования.

Подобные случаи ставят перед разработчиками вредоносов дополнительные задачи по поиску уязвимостей, доработке и увеличению надежности разрабатываемых программ. У легальных вендоров существует практика поиска уязвимостей, так называемые программы bug bounty, в которых исследователи могут обнаружить слабые места приложений и получить за это денежное вознаграждение. Пионерами bug bounty среди преступников стали вымогатели LockBit, которые анонсировали новую версию шифровальщика и свою программу по поиску уязвимостей за вознаграждение.

Заметные атаки II квартала

Наибольшую активность во II квартале 2022 года показывали шифровальщики:

- LockBit

- Conti Группа объявила о завершении своей деятельности и отключила свои серверы и сайт утечки данных 19 мая 2022 года.

- BlackCat AKA ALPHV

- Black Basta Новая группа вымогателей, первые атаки которой датируются началом апреля 2022 года.

- Hive

В начале квартала была отмечена атака новой, но весьма грозной группировки вымогателей Black Basta, которая вызвала масштабный сбой в работе IT-инфраструктуры немецкой компании — производителя ветряных турбин Deutsche Windtechnik и сделала доступ к ее ресурсам невозможным. Также Black Basta атаковала Американскую стоматологическую ассоциацию, которая была вынуждена отключить затронутые системы и столкнулась с крупной утечкой персональных данных и корпоративной информации.

В мае авиакомпания SpiceJet столкнулась с атакой шифровальщиков, которая поставила сотрудников и пассажиров в непростое положение. Из-за продолжительного сбоя в работе информационных систем, вызванного вымогательским ПО, были задержаны и отменены рейсы; сотрудникам авиакомпании приходилось вручную регистрировать пассажиров, так как служба бронирования была недоступна.

Группировка вымогателей Vice Society взяла на себя ответственность за июньскую атаку на администрацию города Палермо в Италии. Атака вызвала отключение всех систем администрации города Палермо, что повлекло за собой целый спектр проблем из-за недоступности веб-сервисов: перебои в работе госучреждений, полицейских участков, городского видеонаблюдения; невозможность оплатить проезд в транспорте и купить билеты на культурные и спортивные мероприятия.

APT-группировки: сила в тактике

На протяжении всего 2021 года мы отмечали возрастающую активность APT-группировок по всему миру, и во II квартале 2022 года мы зафиксировали очередной рост количества атак, исходящих от очень квалифицированных и хорошо организованных групп. В своей деятельности они полагаются на собственные наработки в области вредоносного ПО, на нешаблонные техники и неизвестные ранее уязвимости — все это вкупе позволяет APT-группировкам эффективно компрометировать корпоративные сети и устройства и оставаться незамеченными долгое время. Выявить хорошо подготовленную APT-атаку непросто, о многих фактах компрометации становится известно далеко не сразу, поэтому реальное число атак может быть больше. Мы рекомендуем всем организациям проверить свою готовность противостоять таким атакам.

Отвлечь внимание от основной цели

Главными целями APT-группировок являются прочное закрепление в сетевой инфраструктуре жертвы, тщательная разведка и сбор максимального количества конфиденциальных данных. Одним из способов отвлечь внимание от истинной цели атаки стали шифровальщики. К примеру, специалисты Secureworks в своем исследовании пришли к выводу, что такие группировки, как APT41 и APT10, использовали вымогательское ПО в качестве отвлекающего фактора в своих атаках. После внедрения в систему жертвы загрузчик отключал защитные механизмы и загружал вредоносное ПО для шифрования: LockFile, Rook, Pandora и Night Sky. Одновременно с ними скачивалось ВПО для удаленного управления Cobalt Strike, PlugX, которое позволяло закрепиться в системе и выгружать данные. Учитывая, что шифровальщики имели одинаковые части в коде и схожую с указанными APT-группировками C2-инфраструктуру, можно сделать вывод, что за ними стояли не финансово ориентированные группировки, а шпионские, и эти шифровальщики использовались для отвлечения внимания от важной части атаки — кибершпионажа.

Бросить приманку, чтобы заманить в ловушку

Помимо использования разнообразного арсенала вредоносов, APT-группировки используют различные методы социотехнических атак — подобные методы злоумышленники применяли в 76% своих атак во II квартале.

Известная своими атаками, использующими человеческий фактор, группировка Lazarus в очередной раз использовала методы социальной инженерии: во II квартале группа продолжила операцию по слежке за работниками, которые ищут более выгодные вакансии на рынке труда. Пользователи получали электронные письма с предложениями о работе, которые содержали вредоносные ссылки или вложения. Переход по этим ссылкам или открытие приложенных файлов приводили к установке шпионского ПО.

Во II квартале специалисты PT Expert Security Center (PT ESC) обнаружили группу злоумышленников PseudoGamaredon, копирующих тактики, техники и инструментарий APT-группировки Gamaredon: использование геополитической тематики, распространение вредоносных вложений через электронную почту и использование SFX-архивов с двойным расширением .doc.exe. Обе группы использовали легитимное ПО для удаленного доступа UltraVNC, однако различие в том, что «настоящий» Gamaredon использовал в качестве инструмента первоначального доступа к скомпрометированным устройствам не UltraVNC, а документы с вредоносными макросами или пользовался техникой Template Injection.

Чтобы поймать разбойников, надо поймать главаря

APT-группировки тщательно следят за конфиденциальностью своих данных и грамотно скрывают свой состав и используемую сетевую инфраструктуру. Раскрытие подобного рода информации может повлечь за собой достаточно серьезные последствия для злоумышленников, вплоть до преследования спецслужбами разных стран.

Во II квартале 2022 года была обнаружена активность группировки BlueHornet, которая преследовала необычную цель — раскрыть информацию о других APT-группировках и их инфраструктуре. В одном из интервью BlueHornet заявили, что им получилось добыть информацию о членах таких известных группировок, как APT28, APT40 и Lazarus Group — персональные данные, учетные данные и даже текущее местоположение. Вся собранная информация была размещена на площадке RaidForums RaidForums был закрыт в результате скоординированной Европолом операции TOURNIQUET — им удалось захватить инфраструктуру теневой площадки по продаже информации и арестовать администратора форума и двух его подельников. и, судя по количеству обращений к ней, была весьма востребована.

Социальная инженерия: сила слова

Социальная инженерия является наиболее популярным методом атак на частных лиц и вторым по популярности в атаках на организации во II квартале 2022 года: 93% и 43% атак на частных лиц и на организации соответственно были направлены на использование человеческого фактора. Злоумышленники используют различные способы воздействия на людей, а атаки с использованием методов социальной инженерии могут привести к краже конфиденциальной информации, доставке вредоносного ПО и крупным финансовым потерям.

Несите ваши денежки

Наиболее распространенным методом социальной инженерии в атаках на организации стали сообщения электронной почты: с помощью фишинговых рассылок злоумышленники похищали учетные данные пользователей и проникали в корпоративные системы. По данным правоохранительных органов, с 2016 года было украдено 43 млрд долларов путем компрометации корпоративной электронной почты (business email compromise, BEC). Под видом легитимных запросов на перевод денег преступники используют свои реквизиты и присваивают деньги себе — с подобной атакой столкнулась мэрия города Портленд, после которой со счетов фондов города было похищено 1,4 млн долларов.

Иногда злоумышленники комбинируют методы социальной инженерии для большего давления на жертву: так, во II квартале были замечены атаки на пользователей банковских приложений, в которых на первом этапе они получали СМС-сообщение о «подозрительной» транзакции с их счета, а после, если они отвечали, им звонили якобы из службы поддержки банка и обманом пытались прикрепить аккаунт к мошенническому адресу электронной почты, что приводило к краже денежных средств со счета.

Новичкам здесь не место

Злоумышленники активно используют актуальные инфоповоды в своих интересах. Тема криптовалют и криптоинвестиций сейчас является одной из наиболее популярных, а количество атак на блокчейн-проекты и криптовалютные биржи активно растет: за первое полугодие 2022 года таких атак было совершено на 27% больше, чем за весь 2021 год. При этом держатели криптовалют также становятся объектами атак злоумышленников, которые все более ухищренными способами пытаются похитить их виртуальные сбережения.

Многие пользователи уже знают о том, что не стоит переходить по ссылкам и загружать вложения из электронных писем, которые пришли с незнакомого адреса. Но что делать, если письмо выглядит законно и пришло из надежного источника? Злоумышленники провели изощренную атаку на пользователей «холодных» криптовалютных кошельков Trezor, побудив их сбросить PIN-коды и установить прошивку с бэкдором на свои устройства, которую они получили из якобы легитимной почтовой рассылки. Произошло это после того, как преступникам удалось скомпрометировать почтового провайдера Trezor и от имени компании составить рассылку, в которой пользователей призывали установить новую версию прошивки, что приводило к утечке логинов и паролей от их кошельков.

Злоумышленники продолжают использовать фишинговые сайты в атаках на пользователей: во II квартале почти половина социотехнических атак на частных лиц была проведена с использованием поддельных сайтов. Злоумышленники использовали фишинговый сайт, копирующий популярный NFT-проект Pixelmon, чтобы распространять троян удаленного доступа Vidar под видом бесплатных NFT-токенов и виртуальных коллекционных предметов.

Но не только держатели криптовалют оказываются на прицеле киберпреступников. Из-за того, что разработчики DeFi-платформ имеют непосредственный доступ к коду платформы и ее инфраструктуре, они являются объектами повышенного внимания злоумышленников, в особенности APT-группировок, которые имеют широкие возможности для проведения операций по социальной инженерии и достаточную квалификацию, чтобы разобраться в работе кода платформы. Одна из подобных атак была совершена APT-группировкой Lazarus Group. Им удалось скомпрометировать устройство одного из разработчиков DeFi-платформы Harmony Protocol с помощью вредоносного файла с предложением выгодной вакансии, захватить два набора закрытых ключей и провести транзакции на свои счета на сумму около 100 млн долларов.

Атаки на государственные учреждения: отставки, деньги, два шифровальщика

Государственные учреждения во II квартале 2022 года столкнулись с наибольшим количеством кибератак среди организаций: и их доля от общего числа атак возросла на 2 п. п. по сравнению с предыдущим кварталом.

Кибератаки на госучреждения в 59% случаев приводили к нарушениям основной деятельности, что, в свою очередь, может привести к ущербу интересам государства (65%).

В апреле злоумышленникам удалось провести атаку на государственную почтовую службу Болгарии и нарушить процесс отправки корреспонденции, выплаты пенсий и пособий, а также получить доступ к базе данных и зашифровать ее. Подобные последствия бьют по имиджу государства и подрывают доверие граждан, поэтому после кибератаки руководство почтовой службы было отправлено в отставку. Под угрозой отставки оказался мэр города Куинси (штат Иллинойс), который сообщил, что его город потерял за первую половину 2022 года 650 тыс. долларов из-за атаки шифровальщика и мэрии пришлось заплатить выкуп за дешифратор для восстановления инфраструктуры после атаки.

Злоумышленники использовали вредоносное ПО почти в каждой второй атаке на госучреждения, и наиболее популярным типом вредоносов оказались шифровальщики. Беспрецедентный случай атаки на госучреждения произошел в апреле: группировка вымогателей Conti напала на госучреждения Коста-Рики и потребовала выкуп 20 млн долларов. Из-за недоступности большей части IT-инфраструктуры в стране было объявлено чрезвычайное положение, а несколько позже к атакованному государственному сектору присоединилось здравоохранение Коста-Рики, управление и учреждения которого атаковала группировка Hive. Также специалисты PT ESC обнаружили атаки на российские госучреждения группировки Tonto, которые были направлены на установку загрузчиков в скомпрометированные системы и сбора информации о сети с помощью рассылки вредоносных RTF-файлов, эксплуатирующих уязвимость в Microsoft Office.

Атаки на промышленность: Дон Кихот и ветряные турбины

Во II квартале 2022 года доля атак на промышленные организации составила 13% среди организаций, что на 5 п. п. больше, чем в предыдущем, а общее количество атак на организации промышленного сектора увеличилось на 53% — это следствие возросшей активности шифровальщиков, которая была упомянута выше. Доля атак, совершенных с использованием вредоносного ПО, составила 76%; лидерами среди ВПО оказались программы-вымогатели (61%).

Число атак на промышленность увеличилось на 53% по сравнению с I кварталом 2022 года

В начале апреля атака группировки Conti на одного из гигантов в области производства ветряных турбин Nordex привела к шифрованию информационной инфраструктуры компании и масштабному отключению удаленного доступа к управляемым турбинам. Примерно в это же время вымогателям Black Basta удалось проникнуть в системы Deutsche Windtechnik, компании по обслуживанию машин альтернативной энергетики, похитить корпоративную информацию и на время вывести из строя около 2000 ветряных турбин по всей Германии.

Более половины (53%) случаев кибератак оказывали влияние на стабильное функционирование предприятий промышленного сектора. Во II квартале выделяется крупная атака злоумышленников Gonjeshke Darande на три иранских сталелитейных завода: в результате атаки были нарушены технологические процессы производства, а на одном из заводов злоумышленникам удалось обрушить ковш с жидким чугуном, что вызвало пожар в цехе. По некоторым данным, в атаке использовалось ПО, удаляющее данные, — один из трендов предыдущего квартала.

Атаки на транспортные организации: нам бы в небо

Организации транспортного сектора подвергались крупным атакам с начала года, и во II квартале мы зафиксировали на 82% больше атак, чем в предыдущем, что является следствием увеличения количества скоординированных DDoS-атак и деятельности шифровальщиков. В результате этих атак были затруднены пассажирские перевозки и информирование пассажиров. Так, масштабные DDoS-атаки хактивистов из Killnet сделали недоступными веб-приложения «Чешских железных дорог», что привело к невозможности купить и забронировать билеты на поезда.

Особенно серьезной угроза кибератак является для авиации: этот вид транспорта особенно чувствителен к задержкам и сбоям. Та же группировка Killnet атаковала аэропорт Пардубице, вызвав сбой всех его веб-сервисов, включая официальный сайт. Тысячи пассажиров были вынуждены внести коррективы в свои планы после того, как авиакомпания Sunwing Airlines подверглась атаке на свои информационные системы. Как заявил генеральный директор авиакомпании, причиной была компрометация их стороннего поставщика услуг, которая нарушила работу главного сайта и системы регистрации пассажиров на рейс. На ликвидацию последствий компании потребовалось четыре дня.

Серьезный инцидент произошел в воздушном пространстве Швейцарии, которое стало полностью недоступным для самолетов после сбоя в работе системы управления воздушным движением Skyguide. Проблемы с системой, в частности сбой коммутатора, привели к остановке взлетов и посадок в аэропортах Женевы и Цюриха и вынудили Швейцарию временно закрыть воздушное пространство. Skyguide отрицает факт кибератаки, однако по некоторым данным, сбой мог быть вызван атакой шифровальщика. Причины сбоя системы предстоит выяснить экспертам.

Об исследовании

Данный отчет содержит информацию об общемировых актуальных угрозах информационной безопасности, основанную на собственной экспертизе компании Positive Technologies, результатах расследований, а также на данных авторитетных источников.

По нашей оценке, большинство кибератак не предается огласке из-за репутационных рисков. В связи с этим подсчитать точное число угроз не представляется возможным даже для организаций, занимающихся расследованием инцидентов и анализом действий хакерских групп. Наше исследование проводится с целью обратить внимание компаний и обычных граждан, интересующихся современным состоянием информационной безопасности, на наиболее актуальные методы и мотивы кибератак, а также с целью выявить основные тенденции в изменении ландшафта киберугроз.

В рамках отчета каждая массовая атака (в ходе которой злоумышленники проводят, например, фишинговую рассылку на множество адресов) рассматривается как одна отдельная, а не как несколько. Термины, которые мы используем в исследовании, приведены в глоссарии на сайте Positive Technologies.