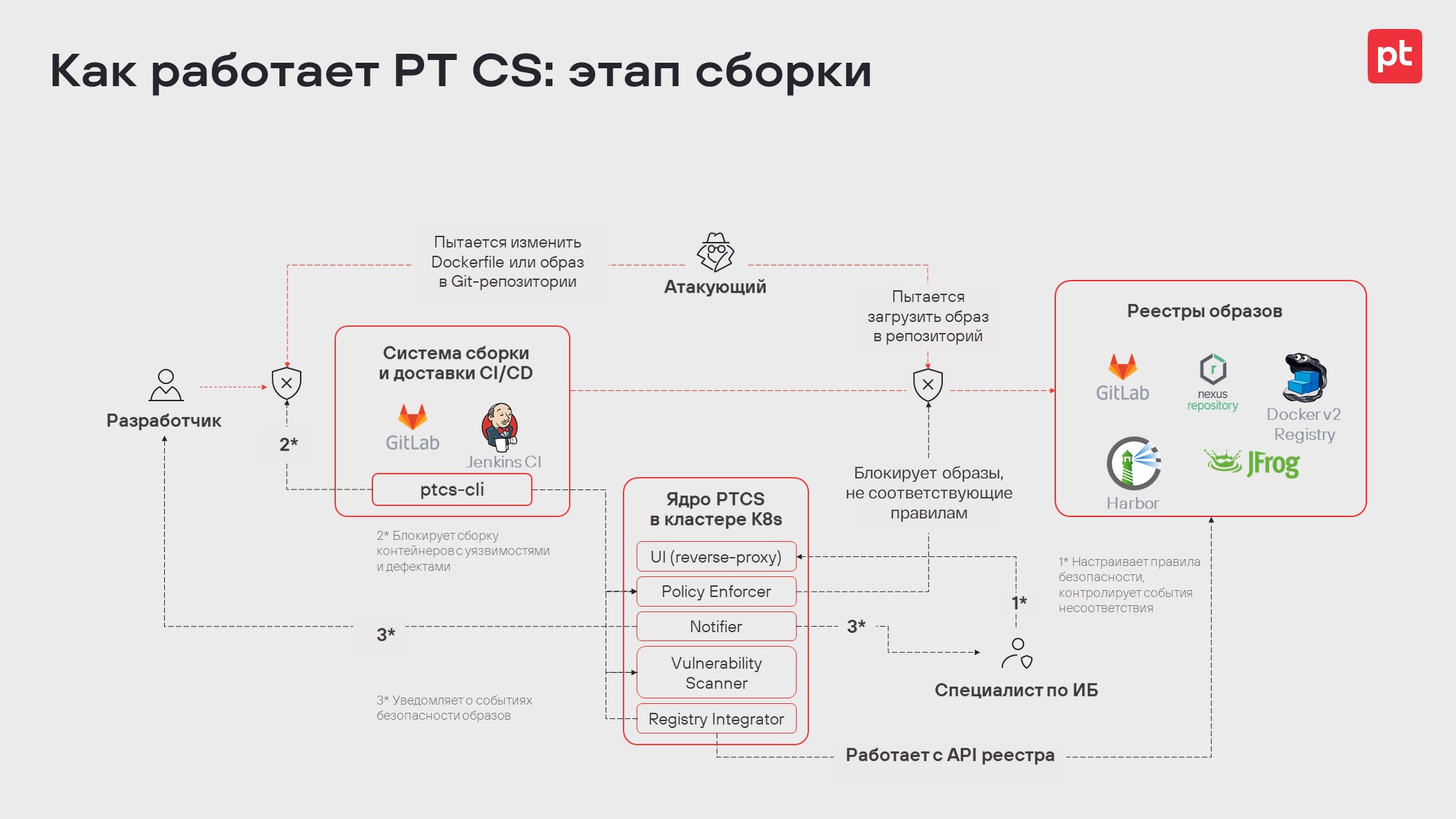

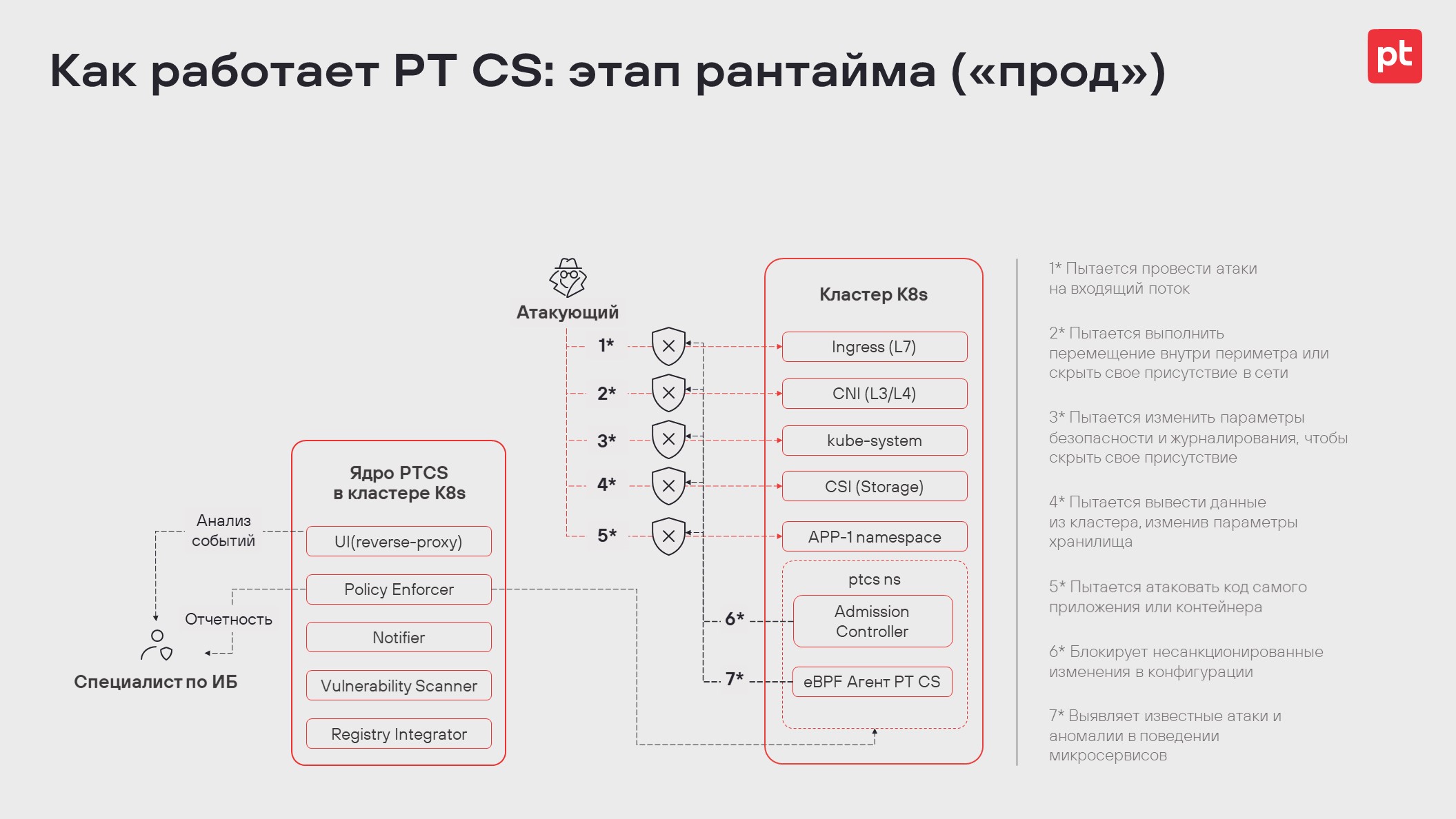

Учитывая потребности российских компаний в повышении эффективности процессов разработки ПО, в цифровой трансформации, а также в усилении информационной безопасности, эксперты компании Positive Technologies разработали PT Container Security. Этот продукт предназначен для защиты IT-инфраструктуры компаний, которые используют технологии контейнерной виртуализации. Он предоставляет набор инструментов для защиты на различных этапах жизненного цикла программных продуктов и дает всем пользователям доступ к экспертизе по информационной безопасности, обеспечивающей лучшие отраслевые стандарты и практики по безопасности контейнеров.

- Согласно исследованию State of Kubernetes security report, проведенному компанией RedHat в 2023 году.

- Согласно исследованию, проведенному Cloud Native Computing Foundation и Linux Foundation Research в 2022 году. Ссылка: CNCF Annual Survey 2022 | Cloud Native Computing Foundation.

- Согласно исследованию State of Kubernetes security report, проведенному компанией RedHat в 2023 году.