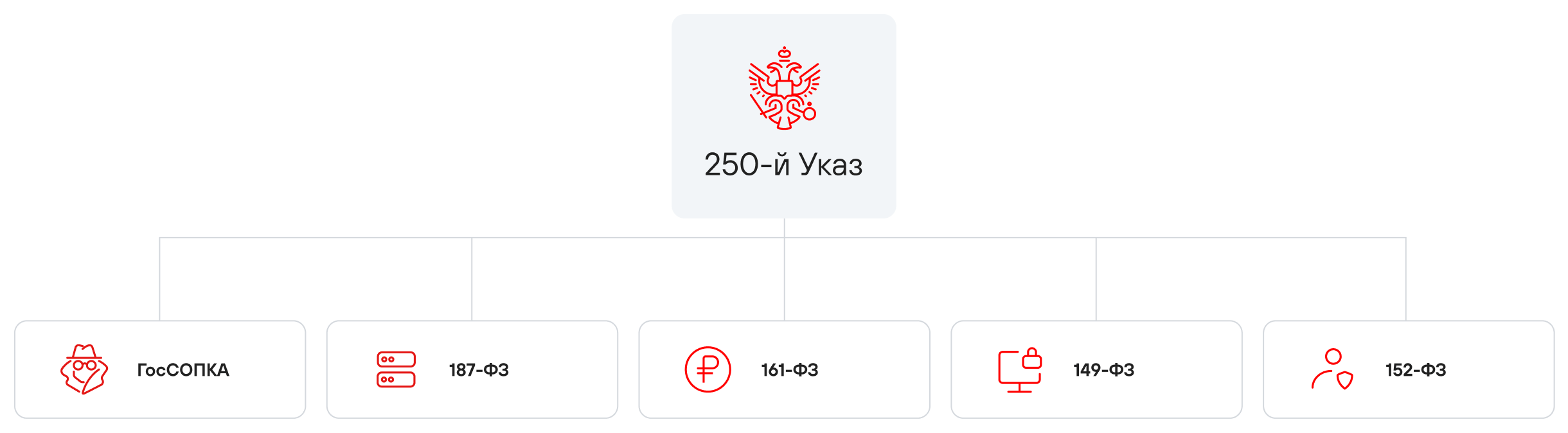

В решении для выполнения требований в органах и организациях, подпадающих под действие Указа Президента РФ от 1.05.2022 г. № 250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации», могут использоваться продукты Positive Technologies, которые позволяют выполнять основные законодательные требования по защите объектов КИИ, ИСПДн, ГИС, организаций банковской системы и, как итог, — технические требования Указа № 250, предотвращать и выявлять атаки и автоматизировать взаимодействие с ГосСОПКА и отраслевыми центрами кибербезопасности.

Вы можете самостоятельно рассчитать показатель ИБ, чтобы узнать, насколько ваша компания соответствует требованиям к необходимому уровню безопасности. По итогу опроса вы получите предварительную оценку состояния ИБ в компании. Документ с ответами и расшифровкой соответсвия критериям будет доступен для скачивания.

РассчитатьРешение

Имеет гибкую архитектуру и масштабируется

Решение позволяет выстраивать архитектуру кибербезопасности любого масштаба с учетом применяемых технологий и актуальных угроз, чтобы достичь необходимого уровня защищенности и повысить готовность к отражению атак.

Состав решения и покрываемые требования

1. MaxPatrol VM

MaxPatrol VM — система нового поколения для управления уязвимостями. Решение позволяет выстроить полноценный процесс vulnerability management и контролировать его как в штатном режиме, так и при экстренных проверках.

Покрываемые требования:

Приказы ФСТЭК России, меры защиты:

- Инвентаризация информационных ресурсов. Продукт собирает наиболее полную информацию об IT-активах инфраструктуры и поддерживает данные в актуальном состоянии.

- Анализ уязвимостей и контроль их устранения. Продукт автоматизирует процесс. Можно создать план по устранению уязвимостей и следить за его исполнением.

- Контроль выполнения мероприятий по обеспечению защиты информации. Продукт отслеживает выполнение задач по устранению уязвимостей.

Приказы ФСБ России в области средств ГосСОПКА

2. MaxPatrol SIEM

MaxPatrol SIEM — система мониторинга событий ИБ, выявления инцидентов и управления ими. В систему регулярно передаются практические знания экспертов Positive Technologies о новых видах атак и способах их выявления, что позволяет детектировать самые актуальные угрозы. Система позволяет взаимодействовать с НКЦКИ в двустороннем формате, а также подключаться к отраслевым центрам для обмена информацией об инцидентах.

Покрываемые требования:

Приказы ФСТЭК России, меры защиты:

- Инвентаризация информационных ресурсов. Система собирает и обрабатывает данные обо всех элементах IT-инфраструктуры — активах. На основе данных строится и постоянно обновляется топология сети.

- Регистрация событий безопасности. MaxPatrol SIEM анализирует события IT и ИБ.

- Контроль и анализ сетевого трафика. NAD-сенсор в составе продукта анализирует трафик и выявляет атаки в трафике.

- Защита информации о событиях безопасности. Хранящаяся в базе данных информация о событиях доступна только ограниченному кругу лиц, прошедших аутентификацию.

- Мониторинг безопасности. MaxPatrol SIEM формирует актуальную сводную информацию о событиях, инцидентах, уязвимостях активов. Кроме того, в продукте реализован мониторинг состояния источников событий ИБ.

- Реагирование на сбои при регистрации событий безопасности. Система отслеживает сбои в процессе получения событий от источников, установленных на объектах защиты.

- Выявление компьютерных инцидентов. Система выявляет инциденты с помощью правил обнаружения и индикаторов компрометации. База знаний постоянно пополняется. Правила также можно создавать самостоятельно с помощью конструктора.

- Информирование о компьютерных инцидентах. Сведения об инцидентах отображается на дашборде MaxPatrol SIEM. Можно настроить отправку уведомлений на электронную почту. Продукт выводит информацию об инцидентах на дашборд и создает карточки инцидентов в формате, соответствующем требованиям НКЦКИ.

- Анализ компьютерных инцидентов. Для каждого инцидента собирается информация о типе атаки, степени опасности, связанных активах, событиях ИБ, что позволяет провести более подробный анализ.

- Устранение последствий компьютерных инцидентов. Данные в MaxPatrol SIEM позволяют оценить последствия инцидента и сформировать предложения по минимизации нанесенного ущерба.

- Принятие мер по предотвращению повторного возникновения компьютерных инцидентов. Продукт позволяет выявить проэксплуатированные уязвимости и недостатки конфигураций активов, сформировать предложения по проведению мер для недопущения их повторного использования.

- Контроль действий по внесению изменений. MaxPatrol SIEM выявляет и учитывает любое изменение состава ПО на сетевом узле, включение нового сетевого узла в IT-инфраструктуру или его исключение.

- Контроль выполнения мероприятий по обеспечению защиты информации. Продукт позволяет оценить проведенные работы по минимизации риска возникновения подобных инцидентов и по предотвращению возможности эксплуатации выявленных уязвимостей.

- Анализ возникших нештатных ситуаций и принятие мер по недопущению их повторного возникновения. Продукт позволяет провести анализ нештатных ситуаций за счет выявления проэксплуатированных уязвимостей и недостатков конфигураций активов, сформировать предложения для недопущения их повторения.

Приказы ФСБ России в области средств ГосСОПКА

Федеральные законы и НПА в части взаимодействия с НКЦКИ, ГосСОПКА и отраслевыми центрами компетенций по кибербезопасности

- Отправка уведомлений и запросов посредством использования технической инфраструктуры НКЦКИ

- Информирование об инцидентах ФСБ России

- Непрерывное взаимодействие с ГосСОПКА

3. PT Network Attack Discovery

PT Network Attack Discovery — система поведенческого анализа сетевого трафика для раннего выявления угроз и сложных целевых атак в реальном времени и в ретроспективе.

Покрываемые требования:

Приказы ФСТЭК России, меры защиты:

- Контроль и анализ сетевого трафика. PT NAD захватывает и анализирует трафик, определяет более 100 протоколов, включая 9 протоколов туннелирования. Разбирает 35 наиболее распространенных протоколов до уровня L7. Собирает тысячу параметров сессий и таким образом дает понять, что происходит в сети.

- Обнаружение компьютерных атак. PT NAD выявляет атаки с помощью правил обнаружения, поведенческой аналитики, статистического анализа сессий, машинного обучения, индикаторов компрометации, ретроспективного анализа. PT NAD снижает время присутствия злоумышленника в сети до считанных минут.

- Обновление базы решающих правил. Для выявления атак используется набор правил обнаружения угроз и индикаторов компрометации, который в автоматизированном режиме непрерывно пополняется. Правила и индикаторы компрометации разрабатывает команда экспертного центра безопасности Positive Technologies (PT ESC).

4. PT Sandbox

PT Sandbox — передовая песочница, которая позволяет защитить компанию от целевых и массовых атак с применением современного вредоносного ПО.. Позволяет настроить виртуальные среды для анализа в соответствии с особенностями инфраструктуры компании.

Покрываемые требования:

Приказы ФСТЭК России, меры защиты:

- Антивирусная защита электронной почты и иных сервисов. PT Sandbox выявляет угрозы в почте, файловых хранилищах, веб-трафике пользователей и корпоративном сетевом трафике.

- Обновление базы данных признаков вредоносных компьютерных программ (вирусов). Базы всех сторонних антивирусных решений в PT Sandbox, а также базы знаний продукта с правилами обнаружения угроз регулярно обновляются.

- Использование средств антивирусной защиты различных производителей. Каждый объект проходит комплексную проверку, включающую статический и динамический анализ с помощью уникальных правил PT ESC, а также проверку несколькими антивирусными движками.

- Использование эмулятора среды функционирования программного обеспечения («песочница»). Продукт запускает каждый файл в изолированной виртуальной среде, анализирует, какие действия в системе он совершает, и выдает вердикт о том, безопасен этот файл или нет. В виртуальные среды можно добавить специфическое ПО (и его версии), которое действительно используется в компании и может стать точкой входа для злоумышленников.

5. PT Application Firewall

PT AF — система защиты, которая обнаруживает и блокирует веб-атаки, угрозы из списка OWASP Top 10 и классификации WASC, L7 DDoS и атаки нулевого дня.

Покрываемые требования:

Приказы ФСТЭК России, меры защиты:

- Ограничение неуспешных попыток доступа в информационную (автоматизированную) систему. PT AF защищает веб-приложение от атак методом перебора, в том числе по словарю.

- Управление действиями пользователей до идентификации и аутентификации. PT AF позволяет запретить доступ субъектам, не прошедшим процедуры идентификации и аутентификации.

- Генерирование временных меток и (или) синхронизация системного времени. Каждому событию безопасности присваивается метка времени, соответствующая моменту прохождения HTTP-запроса через PT AF.

- Регистрация событий безопасности. PT AF может отображать полный список событий безопасности и сводную информацию в виде графиков, гистограмм и карт.

- Защита информации о событиях безопасности. Данные о событиях безопасности доступны только администратору PT AF.

- Мониторинг безопасности. PT AF отображает информацию о результатах обработки трафика в режиме реального времени.

- Управление сетевыми потоками. PT AF обеспечивает возможность мониторинга всего трафика по http протоколу с целью выявления атак и (при обнаружении) их блокирования.

- Подтверждение происхождения источника информации. С помощью информационной панели в PT AF можно проводить анализ географии атак.

- Защита от угроз отказа в обслуживании (DoS--атак). PT AF защищает веб-приложение от атак типа «отказ в обслуживании», связанных с использованием уязвимостей веб-интерфейса защищаемой информационной системы.

6. PT ISIM

PT ISIM — система непрерывного мониторинга защищенности сети АСУ ТП и обнаружения кибератак на ее компоненты.

Покрываемые требования:

Приказы ФСТЭК России, меры защиты:

- Идентификация и аутентификация устройств. PT ISIM в автоматическом режиме идентифицирует сетевые узлы промышленной сети по их логическим и физическим адресам. Оператор PT ISIM авторизует новый узел и (или) разрешает обнаруженное соединение.

- Инвентаризация информационных ресурсов. PT ISIM позволяет проводить инвентаризацию и контролировать целостность промышленной сети.

- Регистрация событий безопасности. PT ISIM выявляет информацию о событиях ИБ, анализирует их и связывает зарегистрированные события в логические цепочки.

- Контроль и анализ сетевого трафика. PT ISIM непрерывно контролирует и исследует трафик промышленной сети. Копия перехваченного трафика сохраняется в формате PCAP на жестком диске сервера PT ISIM.

- Мониторинг безопасности. PT ISIM позволяет обеспечить пассивный мониторинг промышленной сети, чтобы исключить нежелательное воздействие на технологический процесс.

- Обнаружение и предотвращение компьютерных атак. PT ISIM детектирует атаки на компоненты АСУ. Цепочки событий ИБ в PT ISIM позволяют наглядно представить развитие инцидента и в нужный момент принять меры по предотвращению угрозы.

- Обновление базы решающих правил. База PT ISIM содержит более пяти тысяч индикаторов компрометации и правил обнаружения различных атак на АСУ разных производителей.

- Выявление компьютерных инцидентов. В процессе анализа трафика PT ISIM выявляет аномальное поведение узлов промышленной сети.

- Информирование о компьютерных инцидентах. В интерфейсе PT ISIM есть раздел «Зафиксированные инциденты», куда попадают все выявленные угрозы. Для оперативного информирования можно настроить отправку почтовых уведомлений.

- Анализ компьютерных инцидентов. PT ISIM позволяет управлять инцидентами: просматривать детальную информацию, группировать инциденты по типам, фильтровать их, присваивать им статус и проводить ретроспективный анализ.

- Принятие мер по предотвращению повторного возникновения компьютерных инцидентов. Результаты анализа инцидента в PT ISIM могут быть использованы при разработке мер по предотвращению повторного возникновения аналогичных инцидентов.

- Контроль действий по внесению изменений. Отчеты в PT ISIM позволяют получить полную картину изменений в конфигурации инфраструктуры АСУ и правилах взаимодействия.

7. PT BlackBox

PT BlackBox — динамический анализатор приложений.

Покрываемые требования:

Приказы ФСТЭК России:

- Анализ уязвимостей объекта защиты проводится в целях выявления недостатков (слабостей) в подсистеме безопасности объекта защиты и оценки возможности их использования для реализации угроз безопасности информации. При этом анализу подлежат уязвимости кода, конфигурации и архитектуры.

8. PT CybSI

PT CybSI — система для управления знаниями об угрозах, обработки фидов и обогащения средств защиты данными киберразведки.

Покрываемые требования:

Приказы ФСТЭК России:

- Анализ угроз безопасности информации

- Выявление источников угроз безопасности информации

- Определение возможных способов (сценариев) реализации (возникновения) угроз безопасности информации

- Анализ компьютерных инцидентов

- Принятие мер по предотвращению повторного возникновения компьютерных инцидентов

Приказы ФСБ России в области средств ГосСОПКА:

Сбор и обработка справочной информации:

- о показателе доверия (репутации) сетевых адресов, доменных имен, серверов электронной почты, серверов доменных имен;

- владельцах сетевых адресов, доменных имен, серверов электронной почты, серверов доменных имен;

- местоположении и географической принадлежности сетевых адресов;

- известных уязвимостях используемого ПО;

- компьютерных сетях, состоящих из управляемых с использованием вредоносного ПО средств вычислительной техники, включая сведения об их управляющих серверах.

9. PT XDR

PT XDR — продукт для выявления киберугроз и реагирования на них. Система относится к средствам обеспечения информационной безопасности на базе клиент-серверной архитектуры, предназначена для обнаружения угроз на серверах и рабочих станциях корпоративной сети и реагирования на них. Продукт основан на экосистеме продуктов Positive Technologies и использует уникальные экспертные знания об угрозах для выявления атак.

Покрываемые требования:

Приказы ФСТЭК России:

- Определение событий безопасности, подлежащих регистрации, и сроков их хранения. Сбор событий безопасности и реагирование на них осуществляются в PT XDR в соответствии с политикой конфигурации модулей агентов, установленных на конечных устройствах.

- Сбор, запись и хранение информации о событиях безопасности в течение установленного времени хранения. PT XDR обеспечивает возможность сбора и хранения исходных событий и событий, прошедших процедуру обработки.

- Реагирование на сбои при регистрации событий безопасности, в том числе аппаратные и программные ошибки, сбои в механизмах сбора информации и достижение предела или переполнения объема памяти. PT XDR обладает встроенными средствами самодиагностики, позволяющими обеспечивать контроль доступности агента, количества поступающих событий и состояния работы компонентов системы для оперативного реагирования.

- Мониторинг (просмотр, анализ) результатов регистрации событий безопасности и реагирование на них. В PT XDR существует возможность просмотра списка событий в карточках агента, политике или группе.

- Защита информации о событиях безопасности. Система PT XDR обеспечивает целостность журналов в процессе сбора, передачи и хранения. Система обеспечивает идентификацию и аутентификацию пользователей по уникальному идентификатору и паролю, а также реализует модель ролевого доступа, обеспечивающую возможность разрешения или запрета выполнения пользователями заданных операций над событиями.

- Обеспечение возможности просмотра и анализа информации о действиях отдельных пользователей в информационной системе. PT XDR предоставляет возможность просмотра и анализа информации о действиях отдельных пользователей.

- Обновление базы данных признаков вредоносных компьютерных программ (вирусов). Обновление авторизованных агентов осуществляется в автоматическом режиме.

Подходит для импортозамещения

Решение позволяет выполнить требования законодательства о переходе на отечественную разработку без потери важных функций и накопленных данных.

Преимущества

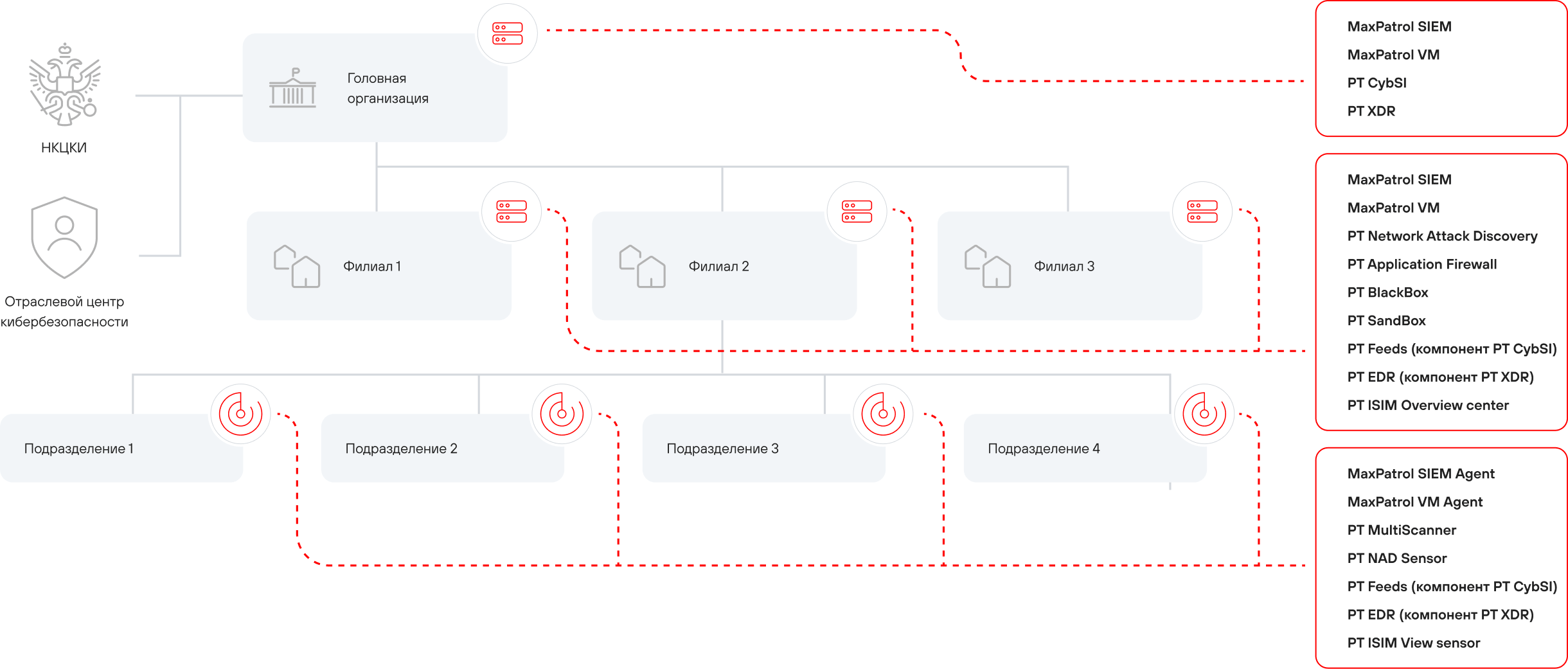

Пример архитектуры решения

При многоуровневой инфраструктуре продукты Positive Technologies выстраиваются в иерархию. На нижних уровнях, где нет компетентных специалистов по ИБ или недостаточен объем бюджета на ИБ, устанавливаются сенсоры для реагирования на инциденты, а также сбора и передачи информации в крупные филиалы. Специалисты по ИБ в филиалах реагируют на атаки и расследуют их, прорабатывают и проверяют сценарии реализации угроз и отправляют данные в головную организацию, где консолидируется информация об угрозах и инцидентах во всей компании и осуществляется взаимодействие с главным центром ГосСОПКА или отраслевым центром кибербезопасности.

Связанные сервисы и решения

Агент250

Агент250 — образовательный интенсив для заместителей генеральных директоров по ИБ, назначенных согласно Указу № 250. Цель проекта — помочь заместителям генеральных директоров по ИБ построить результативную кибербезопасность: разобраться в концепции недопустимых событий, научиться ставить задачи отделам IT и ИБ, понять, какие процессы можно отдавать на аутсорс и т.д.